Какие ИБ-угрозы несет в себе IIoT?

Как ML-технологии помогают анализу данных телеметрии IIoT?

Чем опасен червь Mirai и как его можно остановить?

Глобальная роботизация в наших домах набирает обороты: срабатывающие по отпечатку пальца дверные замки, интеллектуальные пылесосы и холодильники, чайники с доступом через приложение, умное освещение — у любого человека есть несколько подобных устройств. И их количество непрерывно растет.

В бизнесе все аналогично: Industrial Internet of Things подключает к автоматизированным системам управления производством (АСУ ТП) конвейеры, плавильные домны, прокатные станы и склады, что позволяет компаниям внедрить data-driven-подход к принятию решений для максимизации прибыли и снижения затрат.

По прогнозу Gartner, к 2021 году число IIoT-устройств увеличится в 2 раза. Только представьте количество датчиков (точки доступа, контроллеры, датчики температуры, влажности, CO2, освещения и т.д.) и объем поступающих данных в разных отраслях промышленности — от текстильной до сталеплавильной и топливно-энергетической.

Как следствие, возникают цифровые предприятия, ведь IIoT дает возможность автоматического управления инфраструктурой в режиме реального времени. В скором времени в одном кабинете или цехе будет уже не 5–10 датчиков — их число может вырасти до 1000, и управлять ими можно будет через облачные сервисы. Но у каждой розы есть шипы. С одной стороны, мы переводим автоматизацию технологических процессов на новый уровень, а с другой — получаем дополнительные точки отказа. Развитие IIoT приведет к расширению модели угроз.

Мир Интернета вещей и до его экспоненциального роста сталкивался с такими атаками, как Mirai и Reaper. К примеру, червь Mirai в свое время распространился через облачные сервисы на сотни тысяч устройств. Результатом его атак с использованием зараженных ресурсов стало отключение интернет‑инфраструктуры африканской республики Либерия.

Однако потребители точек доступа, видеокамер, контроллеров по-прежнему уделяют безопасности недостаточно внимания: используют стандартные пароли, не обновляют с должной регулярностью прошивки. Совместите это с простотой взлома и уже упоминавшимся повсеместным распространением IIoT-устройств — и получите не самые радужные перспективы.

Один из возможных негативных сценариев ― заражение части оборудования в офисе компании или на предприятии и его последующее использование злоумышленниками. Решения, способные предотвратить подобные угрозы, крайне востребованы. К таким продуктам можно отнести разработанную нами систему мониторинга устройств, выявляющую аномалии поведения оборудования. Система базируется на технологиях машинного обучения и решает ключевую задачу мониторинга IIoT — анализирует множество вариантов функционирования оборудования, причем разных классов. Решение определяет и фиксирует его эталонное поведение и контролирует отклонения от нормы.

В случае классического мониторинга существуют ограничения, касающиеся используемых типов устройств. Предзаданные правила работы системы ограничивают набор определяемого оборудования: есть правило ― определим устройство, нет правила ― устройство неизвестно. Машинное обучение находит решение. Чтобы определить оборудование и его поведение, ML-система анализирует пакеты сетевого трафика: его запросы и ответы. Как правило, для обучения модели достаточно «прослушивания» IIoT-устройств предприятия в течение нескольких месяцев.

В случае классического мониторинга есть ограничения, касающиеся используемых типов устройств. Предзаданные правила работы ограничивают набор определяемого оборудования: есть правило — определим устройство, нет правила — устройство неизвестно.

Для каждого устройства в системе формируется набор статистических и функциональных признаков. Статистические признаки — это средние скорость и размер пакетов, интенсивность установления соединений и др. Функциональные правила описывают изменение поведения устройства (последовательность изменения какого-либо параметра во времени, характер сетевого взаимодействия и т.д.). Совокупность признаков определяет класс устройства.

Приведем примеры функциональных признаков:

- Последовательность сигналов.

- Установление того, что устройство, работавшее в дискретном режиме, стало отправлять поток сетевых данных.

- Маршруты сетевых соединений устройства. Пример ИБ-угрозы: широковещательные запросы с видеопанели явно подозрительны и могут говорить о попытке распространения вируса.

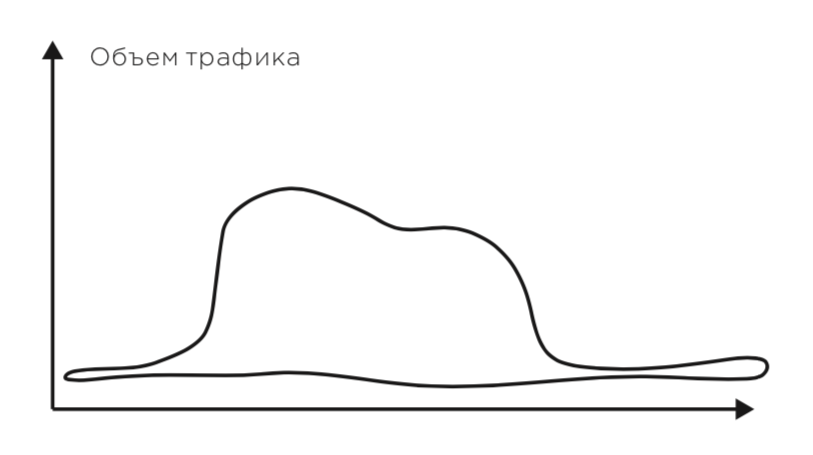

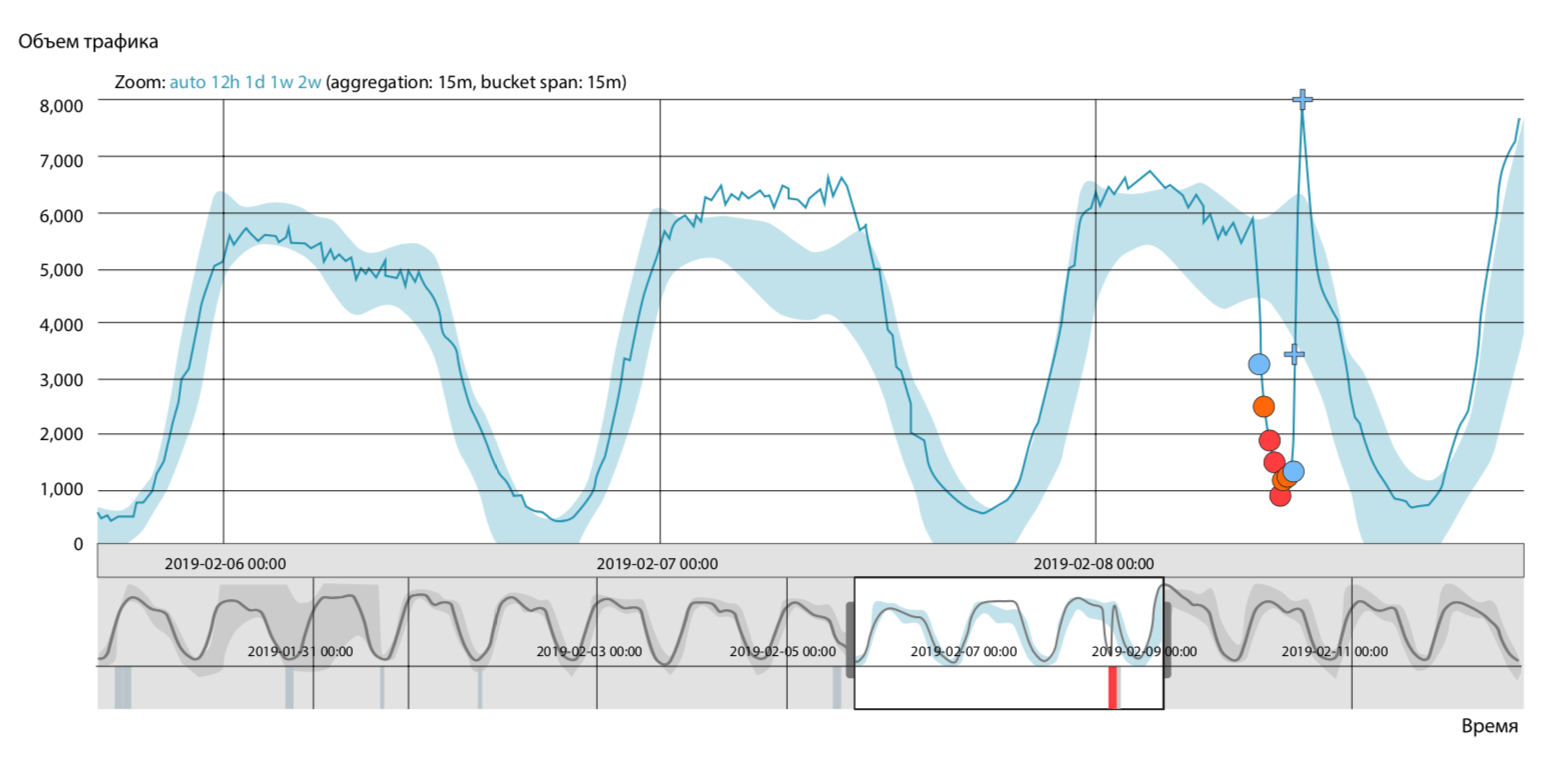

- Зависимость изменения объема трафика от времени. Помните шляпу из «Маленького принца» Экзюпери? Казалось бы, при чем здесь она? А дело в том, что наша система строит диаграмму изменения объема трафика устройства (входящего или исходящего) по времени: от небольших значений во время простоя и до реальной нагрузки в течение рабочей смены. На диаграмму скользящего среднего (рис. 1) накладываются легитимные колебания показателя объема трафика. На рис. 2 можно увидеть, как это выглядит в нашей системе.

Система в том числе позволяет зафиксировать аномальный скачок исходящего объема данных, который может являться следствием утечки или использования вычислительных ресурсов злоумышленниками.

Работа системы в боевом режиме

После проведения обучения система переводится в режим «обнаружение». Данные промышленных устройств анализируются на соответствие эталонному поведению в режиме реального времени.

При возникновении нештатной ситуации (флуктуация в трафике, выход за пределы допустимых колебаний, подозрительное поведение устройства и пр.) система фиксирует аномалию и сообщает об этом оператору. Незамедлительно принимаются меры для устранения выявленного отклонения — например, оборудование перемещают в карантин (отключают от сети).

Отметим, что при изменении какого-либо технологического процесса на предприятии доработка системы не требуется. Достаточно переобучить математические модели в новом сетевом окружении и заново перевести решение в режим эксплуатации. Не нужно перестраивать систему мониторинга и при изменении, к примеру, таблиц маршрутизации. Система работает с копией трафика, не вмешиваясь в производственные процессы предприятия.

Выявление аномалий поведения IIoT-устройств позволяет сформировать дополнительный вектор защиты, что в итоге выводит компанию на новый уровень обеспечения ИБ.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм