Штирлицу нужно было мгновение, чтобы собраться с мыслями и перепроверить себя: не оставил ли он хоть каких-либо, самых, на первый взгляд, незначительных, компрометирующих данных.

Ю. Семенов, «Семнадцать мгновений весны»

Человеческий фактор

Но человеческий фактор в системе управления технологическими процессами – это не только необходимая составляющая, но и потенциальный источник проблем для предприятия. Данный высокоинтеллектуальный элемент технологической сети – человек – может не только принимать правильные решения в нужные моменты времени и выполнять операции, на которые пока не способны другие элементы АСУ ТП. Человек может также:

- совершать мошеннические действия;

- допускать ошибки;

- неэффективно работать, нарушать регламенты и т. д.

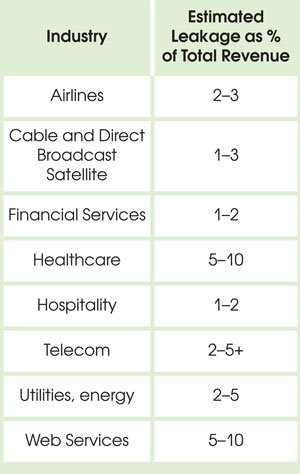

Зачастую такие события наносят не меньший, а иногда и гораздо больший урон предприятию, нежели классические угрозы информационной безопасности, с которыми сталкиваются и которыми озабочены предприятия, использующие в своей деятельности АСУ ТП. Так, по оценкам аналитической компании PricewaterhouseCoopers, от 1 до 10% выручки теряют предприятия различных отраслей, использующие в своей деятельности АСУ ТП, из-за внутреннего фрода, хищений, нарушений при выполнении технологических процессов, ошибок в настройках измерительного оборудования и т. д. (см. рис.1).

Рис. 1. - Оценка потерь выручки вразличных отраслях(по данным PwC)

Выявить факты таких нарушений и прежде всего – «фрода», как принято сейчас называть любое мошенничество, более или менее связанное с ИТ-технологиями, в технологических сетях непросто. До последнего времени поставщики такого рода систем если и предусматривали в своих решениях элементы информационной безопасности, то в основном традиционные для всех информационных систем функции – авторизация/аутентификация пользователей, закрытые протоколы обмена данными, физическая изоляция каналов данных и т. п. То есть меры, которые направлены на защиту от классических угроз ИБ – кибер-атак, вирусов, хищения данных, нарушения работоспособности систем и так далее. В то время как внутреннее мошенничество – это злонамеренные действия сотрудников, имеющих доступ к АСУ ТП на вполне законных основаниях как к инструменту для выполнения своих обязанностей. И операции, которые выполняют фродстеры, также не являются нештатными событиями с точки зрения АСУ ТП.

Приведем пример.

Типичный образец предприятия, использующего комплексную АСУ ТП в своей деятельности, – топливная компания, реализующая нефтепродукты через розничную сеть АЗК. Система управления технологическими процессами на АЗК включает различные элементы:

- топливно-раздаточные колонки с приборами учета (механическими или электронными), осуществляющие отпуск топлива;

- торговую систему, обеспечивающую выполнение расчетов при продаже нефтепродуктов и других товаров, а также управление контроллерами ТРК;

- систему бухгалтерского учета;

- датчики резервуаров (уровнемеры, плотномеры, термометры);

- прочие вспомогательные системы (например, системы процессинга топливных или скидочных карт).

Любая операция, осуществляемая на АЗК, – продажа топлива клиенту, прием топлива в резервуары – требует вовлечения в процесс нескольких элементов АСУ ТП, связующим звеном между этими элементами и является человек – оператор, кассир. Существует великое множество схем фрода, которые сотрудник АЗК может осуществить, формально не нарушая никаких требований ИБ – не взламывая пароли, не проникая в защищенные базы данных и т. п. Например, такая операция как технологический пролив предоставляет недобросовестным работникам возможность отпуска топлива «мимо кассы». Техпролив – это отбор фиксированного количества топлива из ТРК в откалиброванную мерную емкость для того, чтобы убедиться, что данная ТРК отмеряет топливо правильно (или неправильно). Помимо обязательных регулярных техпроливов, проводимых сотрудниками АЗК в соответствии с внутренними регламентами предприятия, любой покупатель также имеет право потребовать провести такую операцию при нем для того, чтобы убедиться в отсутствии недолива на данной АЗК. Естественно, что при выполнении техпролива отпуск топлива производится по нулевой стоимости (в торговой системе обычно предусмотрен специальный тип операции для этой цели), и слитое в мерник топливо должно возвращаться обратно в резервуар. Но может и не вернуться, а быть проданным клиенту без чека по стоимости ниже официальной.

Классические средства защиты АСУ ТП, как уже стало понятно, выявить такое мошенничество не помогут. Чтобы его обнаружить, необходим комплексный анализ данных о проводимых на АЗК операциях, сформированных различными элементами АСУ ТП. Например, можно проанализировать отклонения частоты проведения техпроливов на определенной АЗК от среднего значения по всей сети заправок. Или осуществить сверку реального объема топлива в резервуаре с расчетным, полученным путем суммирования всех поступлений и отпусков топлива на АЗК за период. И на многих предприятиях такие контрольные процедуры так или иначе проводятся, но обычно это эпизодические, выборочные, «ручные» сверки, инвентаризации и т. п. Обеспечить полноценное и, главное, своевременное выявление случаев хищений в таком режиме невозможно. Необходима автоматизация.

Выбор оружия

Так как для контроля мошенничества при осуществлении технологических процессов необходимо использовать данные разнородных систем и устройств, составляющих АСУ ТП предприятия, то очевидно, что такой контроль не может быть реализован средствами самой АСУ ТП. В качестве инструмента контроля должна использоваться внешняя система, способная собирать самые разнообразные данные из различных систем, обрабатывать их, преобразовывать в единый формат в режиме, максимально приближенном к реальному времени, анализировать эти данные на предмет наличия признаков фрода, ошибок персонала и т. д. Такими системами являются решения пока еще только зарождающегося класса – Business Assurance Systems (BAS).

Системы Business Assurance представляют собой программные комплексы, состоящие из 4 основных элементов:

- ETL-модуль;

- хранилище данных;

- процессинговое ядро;

- пользовательские интерфейсы.

В основе ETL-составляющей (Extract, Transform, Load) лежит набор интеграционных агентов – программных модулей, осуществляющих сбор и преобразование «сырых» данных, сформированных АСУ ТП предприятия. Часто сложность контроля фрода на предприятии усугубляется тем, что используются различные АСУ ТП от разных вендоров, с разной степенью автоматизированности, собственными проприетарными форматами данных и протоколами обмена. Поэтому ETL-модуль должен обеспечивать не только обработку стандартизованных файлов, таблиц баз данных и т. п., но и возможность быстрого создания новых интеграционных агентов, например, для обработки данных, сформированных уникальными «самописными» системами каждого заказчика.

Хранилище – это дисковый массив, на котором находится база данных, в которую ETL-модуль загружает собранные и преобразованные «сырые» данные. В качестве СУБД могут использоваться как собственные разработки поставщика системы Business Assurance, так и широко распространенное ПО сторонних поставщиков – Oracle, MSSQL и т. п. Конечно, предпочтительнее использовать ПО сторонних производителей, так как это снижает зависимость заказчика от вендора BAS в части поддержки и администрирования БД.

Процессинговый центр – это сердце, или, точнее, мозг Business Assurance System. В данном модуле реализуется логика всех контрольных процедур, формирование алармов в случае срабатывания правила. Эффективность системы как инструмента противодействия мошенничеству определяется в первую очередь именно функционалом процессингового модуля: система должна позволять реализовывать как можно больше различных типов контрольных процедур. Среди основных, наиболее часто используемых типов контрольных процедур можно выделить:

- сверки агрегированных данных;

- статистический анализ транзакций;

- потранзакционные сверки (matching);

- сверки баз данных;

- hot-листы (черные и белые списки значений тех или иных параметров);

- другие.

Кроме того, эффективная BAS также позволяет реализовывать ряд механизмов, обеспечивающих повышение надежности обнаружения фактов фрода. Например, автоматическое профилирование отдельных объектов анализа (клиентов, сотрудников, структурных подразделений, элементов технологической сети) предоставляет возможность автоматической подстройки порогов срабатывания правил с учетом индивидуальных особенностей поведения каждого конкретного объекта. Функция положительной и отрицательной обратной связи позволяет аналитику, рассматривающему сформированные в BAS инциденты, «сообщать» системе о корректности определения факта фрода в каждом конкретном случае. В дальнейшем, обнаруживая аналогичные инциденты, система уже будет учитывать предыдущий опыт прежде, чем сформировать аларм.

И, наконец, пользовательские интерфейсы включают инструменты настройки и подключения новых потоков входных данных, создания и управления правилами контрольных процедур, кейс-менеджмент, отчетность и т. п. Привычным требованием уже стало наличие графического интерфейса пользователя, настраиваемость вида АРМ в зависимости от роли пользователя системы, возможность использования как «толстого», так и «тонкого клиента».

Таким образом, BAS – это новая ступень развития систем контроля технологических и бизнес-процессов, которая вобрала в себя лучшие черты таких классов решений, как Business Intelligence (ВI), Business Activity Management (BAM), Fraud Management & Revenue Assurance Systems (FMRA). С последними системы Business Assurance роднят развитый функционал кейс-менеджмента и встроенные инструменты ETL для подключения потоков исходных данных из разнородных источников. От BI и BAM-систем были унаследованы гибкие возможности настройки правил анализа информации и отчетности.

Решение для различных отраслей

Одно из главных достоинств BAS – их универсальность. Такие системы (в отличие от специализированных антифрод-систем для банков или операторов связи) не являются «черными ящиками» с предустановленным набором контролей, ориентированным на одну конкретную отрасль (или даже одну конкретную область мошенничества). Системы Business Assurance позволяют предприятию любого профиля – компаниям ТЭК, промышленности, розничной торговли, страховым, банкам и т. д. – построить свой собственный набор контролей, исходя из специфики организации технологических и бизнес-процессов. Так, решение Business Assurance компании WeDo Technologies (официальным партнером которой на территории РФ и СНГ является компания «Инфосистемы Джет») было внедрено и успешно функционирует на предприятиях различных отраслей, например:

- операторы связи;

- компания по розничному сбыту газа;

- сеть автозаправок;

- энергосбытовая компания;

- почта;

- компания-оператор системы платных автодорог.

Таким образом, системы BA могут решать самый широкий круг задач – от обнаружения мошенничества до контроля уровня продаж или мониторинга процессов документооборота. Но в целом решения Business Assurance можно охарактеризовать как универсальный инструмент автоматизации любых процедур контроля и мониторинга на предприятиях самых разных отраслей.И чем выше уровень информатизации в компании, чем сложнее и разнороднее комплекс используемых информационных и технологических систем, тем выше потребность в решении, которое обеспечит контроль за любыми аспектами производственной и коммерческой деятельности компании.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм