Как создать систему безопасности значимых объектов КИИ?

Кто и как должен взаимодействовать с объектами КИИ?

Что включает в себя план организации службы безопасности для значимых объектов?

Прошло уже более 2 лет с момента вступления в силу Федерального закона № 187-ФЗ. Периодически я встречаюсь с представителями компаний — владельцев значимых объектов КИИ по всей стране. И попрежнему вижу, что лишь немногие из них имеют четкое представление о том, для чего проводится категорирование и какие шаги следует предпринять после него. Чаще всего меня спрашивают: сколько будет стоить «сделать КИИ» под ключ? Мы даем оценку, разъясняя при этом, что можно реализовать «бумажную» безопасность, но лучше воспользоваться шансом и выполнить работу, которую стоило сделать уже давно. Например, ФСТЭК России своим Приказом № 31 от 14 марта 2014 г. уже предписал провести эти работы, но они воспринимались не как обязательные, а скорее как рекомендательные. Тем, кто в свое время реализовал требования Приказа, осталось сделать лишь «косметическое» редактирование, дополнить организационно-распорядительную документацию (ОРД) и назначить лиц, ответственных за безопасность значимых объектов.

Часто меня спрашивают: сколько будет стоить «сделать КИИ» под ключ? Мы даем оценку, но разъясняем при этом, что можно, конечно, реализовать «бумажную» безопасность, но лучше воспользоваться шансом и выполнить работу, которую стоило сделать уже давно.

В статье мы даем свое видение — как выполнить рекомендации закона № 187-ФЗ.

Работы по категорированию можно разделить на 2 части: собственно присвоение категории и создание системы безопасности значимых объектов КИИ. Отметим, что хотя эта система создается в первую очередь для защиты значимых объектов (то есть имеющих категорию), об остальных активах забывать не стоит. Например, если у субъекта есть АСУ ТП, не имеющая категории, но подпадающая под определение «критически важный объект» из Приказа № 31 ФСТЭК, она тоже подлежит защите.

Если с первой частью все более-менее понятно, то создание системы безопасности вызывает недоумение у многих субъектов. Ниже мы разберемся, как ее построить: уточним важные моменты, связанные с реализацией мер защиты, и укажем, на что стоит обратить особое внимание.

Система безопасности должна включать 3 блока: силы (под этим термином регулятор имеет в виду людей, далее по статье для упрощения понимания мы будем обозначать их именно так), организационно-распорядительную документацию и средства защиты информации (СЗИ).

Система безопасности должна включать 3 блока: силы (регулятор имеет в виду людей), организационно-распорядительную документацию и средства защиты.

No 187-ФЗ от 26.07.2017

О безопасности критической информационной инфраструктуры Российской Федерации

Статья 4. Принципами обеспечения безопасности критической информационной инфраструктуры являются:

- законность;

- непрерывность и комплексность обеспечения безопасности критической информационной инфраструктуры, достигаемые в том числе за счет взаимодействия уполномоченных федеральных органов исполнитель ной власти и субъектов критической информационной инфраструктуры;

- приоритет предотвращения компьютерных атак.

Приказ № 235 ФСТЭК России

содержит информацию о том, как должна строиться система безопасности, что должно в нее входить, как нужно организовать работу по защите объектов КИИ и какие документы нужно разработать.

Приказ № 239 ФСТЭК России

Перечислены меры защиты, которые нужно применять исходя из присвоенной объекту категории.

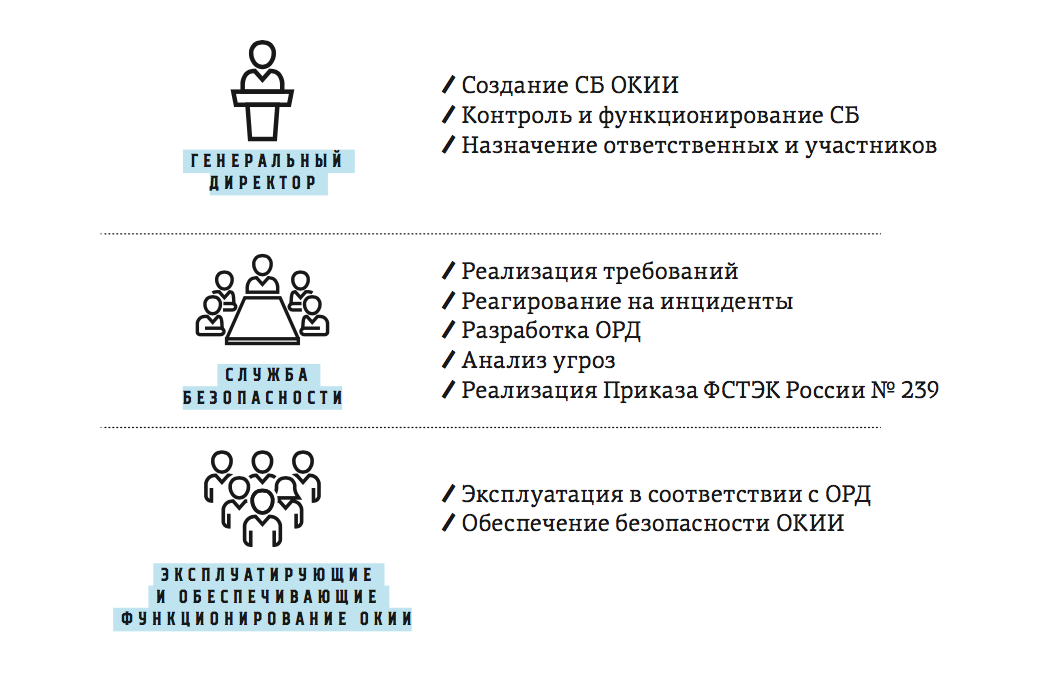

Люди

Главный элемент в системе безопасности — люди. Именно им предстоит организовать защиту, оформить документы, внедрить СЗИ и т.д. Сотрудники делятся на 4 сущности (далее по статье — функциональные роли), у каждой свои задачи и ответственность. При этом только совместные действия всех людей, отвечающих за объект КИИ, помогут максимально эффективно предотвратить угрозы.

Первая функциональная роль — руководитель или назначенное им уполномоченное лицо. Этот человек обязан создать систему безопасности, контролировать ее функционирование и следить за тем, чтобы она постоянно функционировала. Именно он несет ответственность за ее отсутствие или неработоспособность.

Его главные задачи — назначить ответственных за 3 другие сущности и убедиться в выполнении требований закона. Если в значимом объекте КИИ или структурных подразделениях произойдут изменения, руководитель также будет отвечать за внесение корректировок в систему безопасности.

Вторая функциональная роль — служба безопасности (СБ). Ее формирует руководитель предприятия. ФСТЭК России отмечает, что это должно быть специально выделенное подразделение, занимающееся организацией безопасности объектов КИИ. Создать фиктивную СБ, состоящую из ИТ-администратора и бухгалтера, вряд ли удастся. При этом руководитель может возложить эти обязанности на уже существующую службу безопасности.

Основные задачи СБ объектов КИИ — формирование и актуализация организационно-распорядительной документации по реализации мер защиты для остальных категорий сотрудников. Это подразделение определяет, как защищаться от актуальных угроз и какие СЗИ применять.

Но самое важное — реагирование на компьютерные инциденты. При выявлении такого случая СБ должна сообщить о нем в НКЦКИ в течение суток с момента его обнаружения и принять меры по локализации и нейтрализации угрозы, а также минимизации ущерба. Она же будет нести ответственность за попытки замалчивания инцидентов.

Третья роль — подразделения, эксплуатирующие значимые объекты КИИ. Это сотрудники, которые непосредственно взаимодействуют со значимым объектом. На них возлагается обязанность по обеспечению безопасности на основании организационно-распорядительных документов, разработанных СБ. То есть служба безопасности передает функции реализации непосредственно подразделениям и специалистам, которые работают со значимым объектом. При возникновении инцидента они должны первыми реагировать, руководствуясь ОРД, и сообщать о произошедшем в СБ.

Четвертая роль — сотрудники, обеспечивающие функционирование значимых объектов КИИ. Они взаимодействуют с объектом только для реализации определенных функций. Это могут быть ИТ-специалисты, обслуживающие информационные системы. Для них, так же как и для подразделений, обеспечивающих эксплуатацию, служба безопасности разрабатывает ОРД, включающую информацию по работе с объектом КИИ.

Резюме

Субъект должен выделить у себя 4 перечисленные категории, назначить ответственных, сформировать подразделения. Основная задача — создание службы безопасности значимых объектов. Именно она будет выстраивать систему безопасности. Важно обратить внимание на требования, которые регулятор предъявляет к квалификации ИБ-специалистов, и выполнить их заранее.

Без совместной работы всех участников процесса построить рабочую систему безопасности не получится. Эксплуатирующие и поддерживающие ее функционирование подразделения должны активно участвовать в подготовке ОРД. Ведь именно им предстоит выполнять сформированные правила по взаимодействию со значимыми объектами.

На заметку

Если у субъекта еще нет службы безопасности, ее необходимо создать в виде отдельного подразделения, а если она уже есть, нужно наделить ее соответствующими полномочиями. В 2021 г. начнут действовать новые требования для персонала ИБ-подразделений объектов КИИ. Так, руководитель по безопасности, не имеющий профильного образования и как минимум 3-летнего стажа работы в сфере ИБ, должен будет пройти курс профессиональной переподготовки (не менее 360 часов). Рядовым специалистам при отсутствии профильного образования будет необходимо пройти курс повышения квалификации (не менее 72 часов). Следует заранее позаботиться о том, чтобы сотрудники, не имеющие нужной квалификации, приобрели ее к указанному сроку, и документально зафиксировать этот факт.

Документы

После того как субъект выделит людей, работающих со значимыми объектами, ему следует определиться с ОРД. Если посмотреть на таблицу из Приказа № 239 ФСТЭК России, то мы увидим, что каждая группа требований начинается с нулевого пункта. Например, группа «VI. Антивирусная защита» содержит меру «АВЗ.0 — Регламентация правил и процедур антивирусной защиты». Следовательно, если для владельца значимого объекта положения этой группы применимы, ему стоит позаботиться о принятии документа, регламентирующего требования к антивирусной защите, соответствующие мероприятия и т.д.

Таблица из Приказа № 239 разбита на 17 групп, к каждой из них нужно разработать новые или актуализировать действующие регламенты. Либо нужно создать документ «Политика ИБ значимых объектов КИИ» и добавить в него соответствующие разделы. Надо отметить, что 17 групп применимы только к объектам 1-й и 2-й категорий значимости. Для 3-й категории исключаются группы III «Ограничение программной среды» и VII «Средство обнаружения вторжения». Но остальные 15 групп необходимо рассмотреть, выделить те, что применимы к объекту КИИ и соответствуют вашим моделям угроз и нарушителей, и приступить к их разработке.

Иерархическая структура необходимых документов представлена в табл. 1.

В качестве примера в табл. 2 представлен минимальный набор регламентов, которые мы готовим для заказчиков в рамках построения системы безопасности для объектов 3-й категории значимости.

Таблица 1. Иерархия организационно-распорядительной документации значимых объектов КИИ

| Документ | Что описывает |

|---|---|

| Политика информационной безопасности значимых объектов критической информационной инфраструктуры |

|

| Регламенты и положения |

|

| Журналы, реестры, инструкции |

|

Таблица 2. Пример организационно-распорядительной документации для ЗОКИИ 3-й категории

| № п/п | Документ | Требования |

|---|---|---|

| 1 | Политика информационной безопасности значимых объектов критической информационной инфраструктуры | 17 групп Приказа No 239 ФСТЭК Требования Приказа No 235 ФСТЭК |

| 2 | Регламент по защите ОКИИ | Требования Приказа No 235 ФСТЭК: планирование, реализация, аудит, развитие Требования Приказа No 239 ФСТЭК: I. Идентификация и аутентификация (ИАФ) II. Управление доступом (УПД) XI. Защита информационной (автоматизированной) системы и ее компонентов (ЗИС) XIV. Управление обновлениями программного обеспечения (ОПО) XV. Планирование мероприятий по обеспечению безопасности (ПЛН) |

| 3 | Регламент учета машинных носителей информации и правил их использования | XI. Защита информационной (автоматизированной) системы и ее компонентов (ЗИС) |

| 4 | Регламент физического доступа в серверные помещения | IV. Защита машинных носителей информации (ЗНИ) X. Защита технических средств и систем (ЗТС) |

| 5 | Регламент по антивирусной защите | VI. Антивирусная защита (АВЗ) |

| 6 | Регламент по обеспечению сетевой безопасности | XV. Планирование мероприятий по обеспечению безопасности (ПЛН) |

| 7 | Регламент по внутренним проверкам ИБ | V. Аудит безопасности (АУД) |

| 8 | Регламент резервного копирования | IX. Обеспечение доступности (ОДТ) |

| 9 | Регламент управления инцидентами ИБ | XII. Реагирование на компьютерные инциденты (ИНЦ) |

| 10 | Регламент по управлению уязвимостями | XII. Реагирование на компьютерные инциденты (ИНЦ) |

| 11 | Регламент по управлению изменениями конфигураций ИС | VIII. Обеспечение целостности (ОЦЛ) XIII. Управление конфигурацией (УКФ) |

| 12 | Политика осведомленности и обучения персонала в области ИБ | XVII. Информирование и обучение персонала (ИПО) |

| 13 | Политика обеспечения действий в нештатных ситуациях | XVI. Обеспечение действий в нештатных ситуациях (ДНС) |

Указанные в таблице документы в большинстве случаев уже есть в компаниях. Задача тех, кто создает систему безопасности, — проверить, все ли требования регулятора они охватывают. То есть нужно провести аудит документации и добавить недостающие положения.

К этому этапу стоит отнестись так же серьезно, как и к выделению людей, ответственных за реализацию ИБ. В наших проектах мы всегда проводим аудит и общаемся с теми, кому предстоит выполнять правила из сформированной документации. Крайне важно грамотно распределить ответственность между подразделениями.

Именно сотрудники, отвечающие за эксплуатацию и поддержание функционирования объектов КИИ, становятся звеном, от которого зависит безопасность. Ведь они непосредственно работают с объектом и могут воздействовать на него. Они со своей стороны должны детально проработать организационнораспорядительную документацию. Ведь после того, как служба безопасности все подготовит, отвечать за инциденты будут именно вышеозначенные подразделения. И скорее всего, именно в этой части возникнут самые большие сложности, так как люди, отвечающие за функционирование объекта, должны будут дополнительно выполнять работу по информационной безопасности, которую им поручит СБ. Мы считаем, что подробное распределение зон ответственности и описание требований к сотрудникам в политиках и регламентах будут способствовать пониманию задач всеми экспертами, участвующими в обеспечении ИБ.

В наших проектах мы всегда проводим аудит и общаемся с теми, кому предстоит выполнять правила из организационно-распорядительной документации.

Резюме

ОРД — ответственный этап построения системы безопасности. Именно от того, как составлены документы, зависит, кто и как будет минимизировать последствия при компьютерных атаках. Очень важно правильно сформировать подразделения, отвечающие за эксплуатацию и поддержание функциональности значимых объектов КИИ, снабдить их регламентами и инструкциями, а также периодически проводить учения для выявления пробелов в знаниях.

Что касается структуры документов: в начале описывается политика информационной безопасности (ее общие положения), затем идут регламенты и положения, а на нижнем уровне — журналы, реестры и инструкции. Все документы должны быть утверждены руководителем субъекта и актуализироваться службой безопасности.

Средства защиты информации (СЗИ)

Чаще всего у нас спрашивают: нужно ли использовать только те средства защиты, которые прошли сертификацию во ФСТЭК? Пункт 28 Приказа № 239 говорит о том, что вы можете применять инструменты ИБ, сертифицированные регулятором, но не обязательно только их. Для использования средств защиты, не прошедших сертификацию, необходимо провести их испытания и приемку. Они должны доказать, что, например, антивирус выполняет заявленный функционал и соответствует требованиям Приказа № 239. Для объектов 3-й категории должны быть проведены следующие приемо-сдаточные испытания: «АВЗ.2 – Антивирусная защита электронной почты и иных сервисов», «АВЗ.4 – Обновление базы данных признаков вредоносных компьютерных программ (вирусов)», «АВЗ.1 – Реализация антивирусной защиты».

Проблема с несертифицированным антивирусом особенно актуальна для промышленных предприятий, использующих импортное оборудование. Зачастую его производители крайне негативно относятся к применению СЗИ, не прошедших испытания в их лабораториях, и рекомендуют только одобренные ими продукты. При исполнении гарантийных обязательств в случае неисправности оборудования они в первую очередь проверяют, не вмешивался ли эксплуатант в его работу и не устанавливал ли он нерекомендуемое ПО. При вы явлении попыток вмешательства вендор АСУ ТП просто снимает оборудование с гарантии. Поэтому мы постоянно видим на промышленных предприятиях несертифицированные регулятором средства защиты.

Также субъектов волнует, какие именно средства защиты нужно внедрить для выполнения требований регулятора. Ответить однозначно не сможет никто. Во-первых, категорируются 3 разные сущности: информационные системы, информационно-телекоммуникационные сети и АСУ ТП. Для каждой из них есть свои рекомендованные СЗИ. Во-вторых, выполнение более половины требований Приказа No 239 обеспечивается встроенными возможностями. В-третьих, всегда нужно всесторонне оценивать существующие средства защиты, особенно для АСУ ТП.

В качестве примера рассмотрим субъект с АСУ ТП, которая ранее не защищалась, а сейчас ей присвоена 3-я категория значимости. Мы предлагаем обратить внимание на средства защиты из табл. 3. Мы всегда предоставляем на выбор решения нескольких вендоров, а если возможно, то и несколько вариантов от выбранного производителя. Например, если субъект хочет установить межсетевой экран, мы предложим продукты как минимум 3 производителей, а затем варианты из модельного ряда, представленного в России.

Таблица 3. Производители и средства защиты АСУ ТП 3-й категории ЗОКИИ

Перед приобретением средств защиты мы рекомендуем провести аудит ИБ субъекта (или непосредственно значимого объекта). Необходимо проанализировать имеющиеся СЗИ и определить, какие требования Приказа № 239 будут выполняться встроенными средствами защиты, а для каких потребуется приобретение дополнительных.

Также стоит отметить требование регулятора к наличию гарантийной и (или) технической поддержки установленных средств защиты (пункт 31 Приказа № 239). Мы же часто видим АСУ ТП, которые были внедрены более 15 или даже 20 лет назад, и зачастую на автоматизированных рабочих местах либо вообще не установлены средства защиты, либо установлены старые версии ОС — Windows Vista или XP, которые не поддерживаются даже производителями антивирусов.

Резюме

При построении системы безопасности необходимо уделить большое внимание выбору СЗИ. При этом не стоит забывать о том, что большинство требований, представленных в Приказе № 239, можно выполнить, применяя встроенные возможности и используя ОРД. Конечно, не обойтись без антивируса, защиты удаленного доступа и других средств, но вопрос приобретения необходимого ПО и оборудования должен решаться уже после реализации 2 предыдущих этапов — выделения сил (ответственных сотрудников) и актуализации ОРД.

Информационная безопасность — это процесс

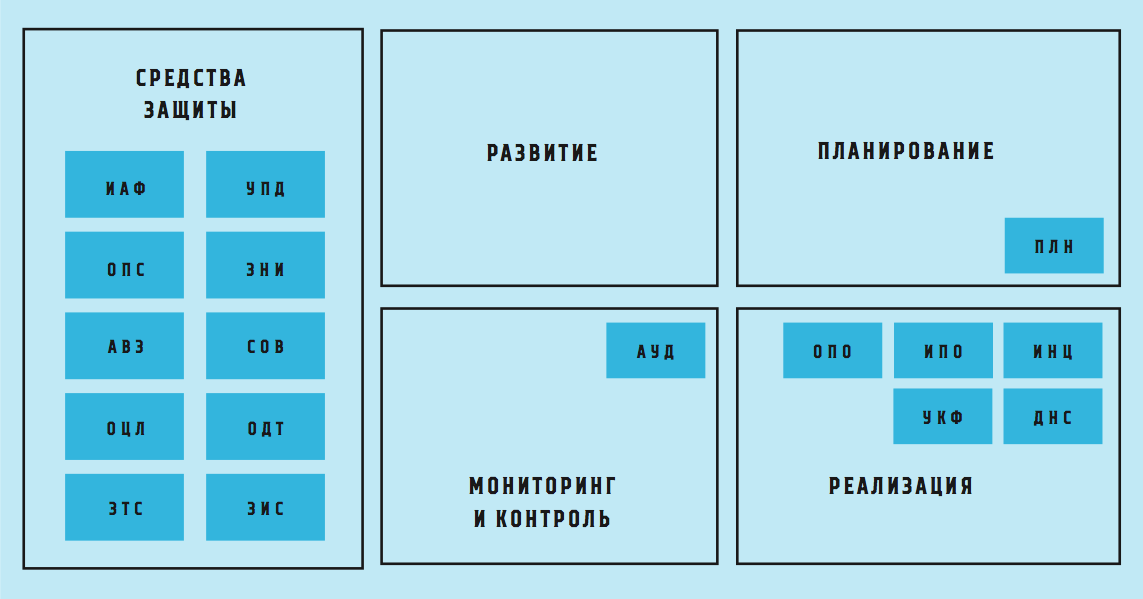

Главная мысль регулятора, проходящая красной нитью по всему тексту Приказа № 239, заключается в том, что категорирование и создание системы безопасности — это не разовый проект, а процесс. Он не может прекратиться. Этот процесс цикличен, мероприятия повторяются из года в год. У каких-то из них будет 3-летний цикл (например, проверки, проводимые комиссией).

Если субъект считает, что, закупив средства защиты и создав на бумаге систему безопасности, сможет продемонстрировать выполнение требований регулятора во время проверки ФСТЭК, то он глубоко заблуждается. Мало организовать и провести комплекс мероприятий — все функции защиты нужно поддерживать в актуальном состоянии, проводить обучение персонала, обновлять СЗИ и т.д.

Если проиллюстрировать требования 2 основных Приказов, у нас получится 2 блока работ: 1) процесс построения системы безопасности; 2) внедрение ОРД и средств защиты. Процесс всегда будет выглядеть одинаково и состоять из 4 элементов: планирование, реализация, мониторинг и контроль (аудит), развитие (совершенствование) (см. рис. 2).

Часть этих требований содержится в обоих приказах. Например, планирование является одной из групп Приказа № 239 (XV. Планирование мероприятий по обеспечению безопасности), а в Приказе № 235 (п. 29) уточняется: «В рамках планирования мероприятий... осуществляются разработка и утверждение ежегодного плана мероприятий».

Под реализацией стоит понимать внедрение средств защиты и действия сотрудников. В качестве примера можно привести группу «XII. Реагирование на компьютерные инциденты (ИНЦ)». Рассматривая содержащиеся в ней меры, мы видим, что они начинаются с выявления компьютерных инцидентов и заканчиваются предотвращением повторных случаев. Таким образом, служба безопасности объектов КИИ на основе модели нарушителя должна предусмотреть действия злоумышленников и определить, как должны реагировать на это эксплуатирующие подразделения.

Мало организовать и провести комплекс мероприятий — все функции защиты нужно поддерживать в актуальном состоянии, обучать персонал, обновлять СЗИ.

Вместо «мониторинга» регулятор использует 2 слова: контроль и аудит. Контроль — прерогатива службы безопасности, которая должна следить за действиями подразделений, связанных со значимыми объектами. Также на СБ возложена ответственность за выполнение запланированных мероприятий. При этом Приказ № 235 возлагает контроль за состоянием ИБ субъекта на комиссию, включающую представителей всех подразделений, участвующих в системе безопасности, — от службы безопасности до структур, обеспечивающих функционирование значимых объектов. Для более качественной оценки можно заменить проверку внутренней комиссией на внешний аудит. Выявленные недостатки в любом случае должны быть устранены.

Эта обязанность ложится на плечи службы безопасности. Она должна запустить новый цикл — планирование мероприятий, реализация и контроль исполнения — на основе полученных замечаний.

По замыслу ФСТЭК, эта последовательность мероприятий может быть прекращена только после вывода значимого объекта из эксплуатации. Поэтому мы настоятельно советуем серьезно от нестись к положениям Закона № 187-ФЗ и реализовать его требования.

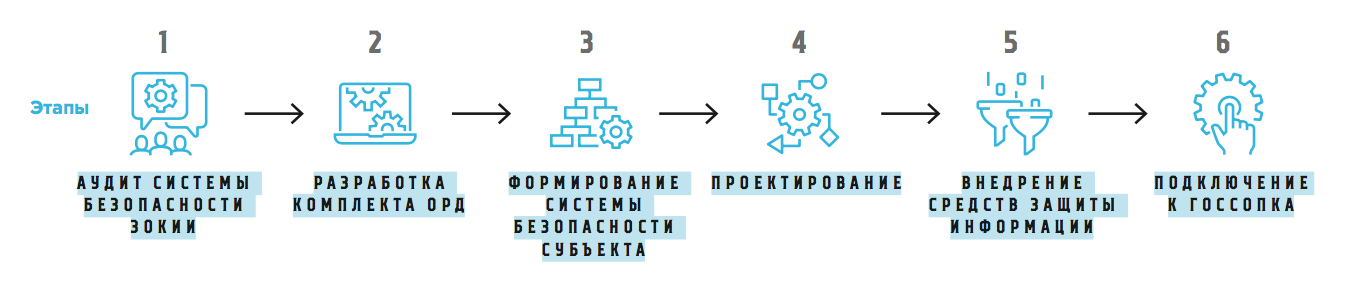

Для упрощения выполнения этой масштабной задачи мы публикуем план создания службы безопасности для значимых объектов КИИ (см. табл. 4).

Таблица 4. План организации СБ для значимых объектов КИИ

| 1. Аудит системы безопасности ЗОКИИ | |

|---|---|

| Состав работ | Результат работ |

• Приказ ФСТЭК России No 235, п. 36 • Приказ ФСТЭК России No 239 |

|

| 2. Разработка комплекта ОРД | |

|---|---|

| Состав работ | Результат работ |

• Приказы ФСТЭК России № 239 (требования к ОРД) и № 235 (требования к системе безопасности) | Комплект проектов внутренних нормативных документов в составе:

|

| 3. Формирование системы безопасности субъекта | |

|---|---|

| Состав работ | Результат работ |

• Приказ ФСТЭК России No 235 (требования к организации СБ для ЗОКИИ) |

|

| 4. Проектирование | |

|---|---|

| Состав работ | Результат работ |

|

|

| 5. Внедрение средств защиты информации | |

|---|---|

| Состав работ | Результат работ |

• Приказ ФСТЭК России No 239 (требования по СрЗИ) |

|

| 6. Подключение к ГосСОПКА |

|---|

| Состав работ |

• Закон No 187-ФЗ, ст. 9, п. 2 |

Подписаться

Подписаться Читать в телеграм

Читать в телеграм