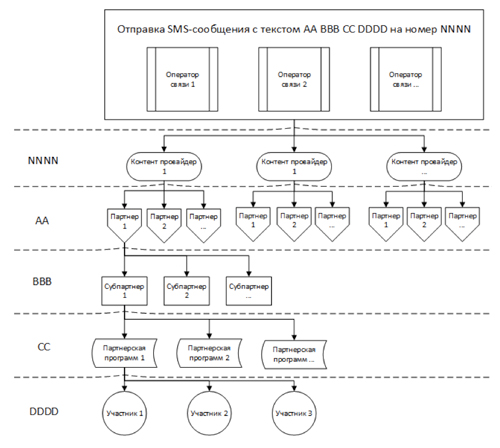

Для начала опишем взаимодействие участников рынка микроплатежей, а именно операторов связи, контент-провайдеров (КП) и их партнеров (см. рис. 1). Взаимодействие телеком-операторов и контент-провайдеров подразумевает оказание услуг абонентам (SMS на премиум-номера) с помощью контент-провайдеров и взимание за это платы операторами с абонентов (разовые платежи или подписка на услуги). В случае подписки абоненту предоставляются услуги на регулярной основе, за них систематически списываются денежные средства (ежедневно/ежемесячно). Партнеры контент-провайдеров являются генераторами контента, предоставляемого абонентам. В этой цепочке иногда присутствуют субпартнеры: их контент транслируется через партнеров и контент-провайдеров по «трубе» телеком-оператора.

Рис. 1. Схема взаимодействия участников рынка микроплатежей

Как денежные средства находят получателя? Чаще всего по содержимому, отправленному в SMS. Его можно сравнить со счетом в банке, который тоже имеет свою структуру. К примеру, абонент отправил сообщение на номер NNNN с текстом АА ВВВ СС DDDD. NNNN – короткий премиум-номер, выделенный телеком-оператором тому или иному контент-провайдеру, АА – префикс, принадлежащий партнеру контент-провайдера, поставляющему контент, BBB – префикс, принадлежащий субпартнеру, CC – партнерская программа, DDDD – конкретный участник партнерской программы. В нашем случае DDDD – префикс, указывающий, что денежные средства должны быть перечислены на кошелек конкретного лица. Подписка идентифицируется на уровне контент-провайдера, т. е. оператор по подписке не может проследить путь до исполнителя-получателя.

Со схемой взаимодействия разобрались, распишем денежную цепочку, возникающую при отправке абонентом SMS на премиум-номер. В этом случае оператор выплачивает контент-провайдеру порядка 60% (обычно % зависит от общей суммы привлеченного трафика, чем больше начислений от абонентов по всей абонентской базе, тем выше % выплаты КП) от его стоимости. К примеру, если SMS для абонента стоит 300 руб., КП с этой суммы зарабатывает около 180 руб. КП выплачивает партнеру не более 50% от общей стоимости SMS, чаще речь идет о 35–45%. Например, с 300 рублей, затраченных абонентом на SMS, партнер получает около 120 руб.

Итого: у абонента за 1 SMS списывается 300 руб. (100%), оператор зарабатывает 120 руб. (40%), КП – 60 руб. (20%), партнер – 120 руб. (40%).

Чтобы стать мошенником в этой сфере, не нужно быть программистом, нет необходимости в прочтении книг по психологии. Достаточно покопаться в интернете и найти уйму вариантов, так сказать, плагиата. Для примера рассмотрим схему с мобильными вирусами.

Мошенник регистрируется на сайте КП (он же SMS-биллинг) в качестве партнера, при этом ему не нужно вносить действительные паспортные данные (введенные ФИО никто не проверяет), указанные электронные почта и кошелек могут быть созданы специально для регистрации. Больше у новоиспеченного партнера ничего не потребуют. Затем человек выбирает премиум-номера под 20–60 руб. и регистрирует динамические префиксы (начальный текст сообщения, по нему SMS-биллинг поймет, кому именно нужно зачислить на счет «заработанные» денежные средства). Он берет в сети зараженное ПО (игру, программу), декампилирует его и прописывает «свой» сайт для перехода.

Механизм работы вируса таков: жертва, установив на мобильный купленное зараженное приложение, пользуется телефоном. С заданной периодичностью телефон автоматически делает запрос на заранее прописанный мошенником сайт, откуда получает команды к тем или иным действиям. Пока на сайте злоумышленника не запущен процесс генерации ответа на зараженные телефоны с информацией о премиум-номере и префиксе (содержании SMS), мобильный не будет автоматически отправлять SMS. Достигнув нужного количества зараженных телефонов (поняв это по статистике запросов), мошенник запускает генерацию «обратной связи» для зараженных телефонов. Для сокрытия улик и снижения вероятности выявления потерь абонентом параллельно с запросом на отправку SMS задается строка на удаление сообщений из списка отправленных телефоном.

Критерии, влияющие на «заработок» злоумышленника:

- К старту массовой отправки SMS-сообщений, как правило, набирается до 200 000 зараженных телефонов.

- «Проект» проживет минимум 1 месяц до того, как телеком-оператор выявит и приостановит обращение к управляющему серверу мошенников.

- С каждого телефона жертвы обычно отправляется 1 SMS в неделю.

- Все премиум-номера будут задействованы равномерно в течение всего периода отправки, чтобы не было всплесков отправки SMS в конкретный период времени.

- Поскольку у части абонентов подключены услуги, запрещающие отправку SMS на короткие номера, либо нет средств на балансе, до 30% зараженных телефонов не принесут прибыль злоумышленникам.

- До 5% абонентов могут удалить вредоносное ПО, подключить запреты на отправку SMS-сообщений на короткие номера. Тем самым количество «заработка» мошенников будет падать на 5% каждую неделю.

Таким образом, финансовый расчет «проекта» будет выглядеть так:

- Расчет активной базы жертв с учетом динамики их уменьшения: 200 000 * 0,7 = 140 000 (активная база жертв без динамики снижения, 30% зараженных телефонов не приносят прибыли, поэтому фактически «доход» гарантирует 70% базы);

- Динамика снижения количества жертв в течение месяца (база уменьшается на 5% каждую неделю):

1 неделя = 140 000*0,95 = 133 000 (x1)

2 неделя = x1*0,95 = 126 350 (x2)

3 неделя = x2*0,95 = 120 032 (x3)

4 неделя – x3*0,95 = 114 031 (x4)

Общая сумма отправленных SMS (сумма всех недель) = 373 713 шт.

- Расчет стоимости всех SMS (допустим, используются 5 коротких номеров с различной стоимостью отправки SMS на них):

(20 руб. + 30 руб. + 40 руб. + 50 руб. + 60 руб.) / 5 = 40 руб. – средняя стоимость 1 SMS

373 713 * 40 руб. = 14 948 520 руб. составят общие потери абонентов

40 * 0,4 = 16 руб. (может заработать мошенник с 1 SMS, если является партнером КП)

373 713 * 16 = 5 979 408 руб.

Отметим, что с учетом возможного привлечения фрилансеров и средств, затраченных на «продвижение» зараженного ПО, общая прибыль может быть снижена на 200 000 руб.

Итого более 5 млн руб. чистой прибыли. Мошенник при этом может находиться в любой точке мира, орудовать не только в России, но и в других странах, включая СНГ. Тем более что одни и те же КП предоставляют свои премиум-номера в десятках стран.

Как на нас «зарабатывают» злоумышленники, мы поняли, но как с этим бороться? Есть несколько методов пресечения деятельности мошенников, в том числе борьба с ее причинами. Во многом это задача нашей законодательной базы:

Необходимо ужесточить механизм регистрации, использования премиум-номеров и их сдачи в «аренду» контент-провайдерами.

Целесообразен повсеместный запуск AoC (Advice of Charge – принудительное информирование о стоимости отправки каждого SMS и запрос подтверждения на его отправку).

Операторы связи должны использовать специализированное ПО для выявления мошеннических действий, связанной с отправкой премиум SMS, которое позволяет анализировать префиксы, то есть текст сообщений. Обязательны также регулярные аудиты по информационной безопасности и внедрение решений по выявлению SMS-спама и других подозрительных активностей.

Абонент может снизить риски самостоятельно. Для этого НЕ нужно:

- верить всему, что приходит в сообщениях по любым каналам связи (SMS, MMS, месседжеры, e-mail и др.);

- переходить по ссылкам на сомнительные интернет-ресурсы;

- загружать игры, программы, музыку с сомнительных сайтов;

- указывать свой номер телефона в сети;

- нажимать Да/Ок/Принять на всплывающих окнах при серфинге с телефона.

И наконец, пользоваться антивирусным ПО.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм