В то же время приходится констатировать, что в большинстве случаев внедряемые технологии являются не механизмами снижения рисков компании, а, скорее, попыткой потушить пожар, который разгорелся несколько лет назад и продолжает бушевать. Вспоминается стихотворение Корнея Чуковского, в котором огонь пытаются тушить не очень пригодными для этого средствами. Правда, в нашем случае инструменты ИБ становятся непригодными вследствие безграничной человеческой изобретательности. Дело в том, что злоумышленники постоянно «пишут» все новые сценарии мошенничества, прибегают к комбинированию известных схем, например:

- Friendly Fraud – операции, совершенные с применением легитимного платежного средства и/или его реквизитов аффилированным лицом (родственник, друг и т.д.).

- Кража средств и реквизитов, в том числе с применением методов социальной инженерии. Как следствие, мошенники с легкостью проходят любые проверки пользователя – кодовое слово, паспортные данные и пр., иногда такие операции совершают сами клиенты по указке злоумышленников.

- Использование вирусов и другого вредоносного ПО, инициирующего нелегитимные операции с рабочих мест пользователей.

Следует отметить, что одни виды мошенничества, такие как неправомерные операции по картам или каналам ДБО, являются вероятными рисками потерь, тогда как другие – кредиты и внутреннее мошенничество – в 95% случаев представляют собой фактические убытки. Потенциальные потери для канала ДБО банка из ТОП 15 в случае успешной реализации всех попыток мошенничества составляют 300–450 млн руб. в год, объем неправомерных CNP-операций (Card not present) – от 200 до 700 млн руб. в год в зависимости от применяемых технологий защиты.

Каким ты был, таким ты и остался

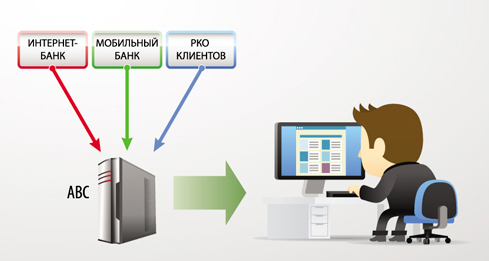

Поговорим о фрод-проблемах, которые в настоящий момент стоят перед банками, более подробно. Сегодня практически любой вид банковского фрода с высокой долей вероятности не будет оперативно детектирован классической системой обеспечения безопасности или выявления мошенничества. Дело в том, что схема анализа исключительно платежных транзакций на уровне АБС может отрабатывать только «медленные» операции, скорость исполнения которых на стороне банка или оператора ограничена спецификой технологий. Но бизнес сегодня требует режима real-time. И это относится не только к платежным операциям. Если 7 лет назад срок одобрения потребительского кредита мог составлять 3–5 рабочих дней, то сегодня банки дают на него «добро» за то время, пока покупатель идет от витрины до кассы.

Само мошенничество стало изощрённее, и только по характеру операции зачастую нельзя понять, насколько высок риск платежа.

В то же время в любой компании существует весомое количество регламентов действий при возникновении фактов мошенничества и сложившихся процедур взаимодействия подразделений. Прибавьте сюда требования к непрерывности бизнеса, стандарты обслуживания клиентов. Все это накладывает дополнительные ограничения на реализацию средств защиты от мошенничества.

Ах, если бы сбылась моя мечта

Какой же должна быть современная комплексная антифрод-система? Во-первых, она должна давать возможность открытого построения бизнес-правил, профилирования клиентов, обладать механизмами контроля среды выполнения операций (ПК/гаджет), быть самообучаемой. Во-вторых, необходима всеохватность: способность контролировать как кроссканальные атаки на клиента, так и операции, осуществляемые через операционные подразделения, call-центр. Последнее становится особенно важным в свете набирающего обороты внутреннего мошенничества. Контроль его реализации подразумевает«надзор» за несколькими взаимосвязанными процессами: за действиями операционного сотрудника и последующими операциями, совершаемыми от имени клиента или даже с использованием реквизитов его платежных инструментов.

В эффективный антифрод-комплекс целесообразно включать такие решения, как:

- систему защиты ДБО юрлиц. Это может быть отдельный модуль в составе ДБО-решения или реализованная схема анализа преимущественно финансовых транзакций на стороне АБС;

- систему защиты ДБО физлиц и мобильного банка (коробочное или кастомизированное решение, иногда система

класса Web Application Firewall (WAF) с ограниченной функциональностью по анализу транзакций); - систему защиты карточного процессинга: в 99% случаев она представлена модулем от производителя, чье решение отвечает за процессинг, в составе модели мониторинга эмиссии и эквайринга. К сожалению, функции мониторинга интернет-эквайринга могут быть ограничены ввиду отсутствия интеграции с электронными торговыми площадками, идентифицирующими клиента, устройство и обладающими информацией о характере оплаты товара/услуги;

- систему защиты от внутреннего мошенничества (в первую очередь на базе мониторинга активности back-office систем и инструментария call-центров);

- систему оценки и анализа выдачи кредитов, определения связанных заемщиков и др.: на базе специализированного решения или мощного OLAP-инструмента.

Отметим, что это не полный список возможных решений.

Общая цель этих систем – предотвращать факты мошенничества в режиме реального времени, т.е. не просто оперативно выявлять инциденты, имеющие высокий риск реализации хищения, но и блокировать подозрительную активность до момента нанесения ущерба клиенту или компании. Эффективное антифрод-решение активно реагирует на высокорисковые операции вплоть до блокировки любых действий со счетами клиента при наступлении неблагоприятных событий. Прозрачные средства управления обеспечивают (причем в режиме 24/7) возможность изменения логики его работы даже в отсутствие архитектора, главного аналитика и пр. При этом влияние системы на текущие бизнес-процессы сведено к минимуму, а решения, находящиеся с ней в связке, от нее не зависят. Штат сотрудников, осуществляющий анализ подозрительных операций, минимизирован.

Одним словом, компания получает в свое распоряжение инструмент анализа рисков, способный аккумулировать действия разных подразделений, связывать транзакции различных учетных систем, объединять результаты работы прикладных комплексов информационной безопасности, таких как SIEM, Database Security, WAF.

Рис. 1. Ручной анализ поступающих событий (изжил себя еще на заре формирования бизнеса ДБО и банковских карт)

Рис. 2. Rule-based модели (все еще применяются в некоторых банках, формируют лишь оповещения о мошенничестве, запускающие внутреннюю машину расследований и процедур взаимодействия)

Рис. 3. Идеальная система (работает 24/7, обеспечивает всесторонний анализ проводимых операций, пользователь системы получает лишь уведомления о блокированных случаях мошенничества)

Вы так, а мы вот так

Теперь подробнее рассмотрим распространенные мошеннические схемы и механизмы противодействия им. Классический сценарий для канала ДБО или электронного кошелька таков: на компьютер клиента внедряется вирус для хищения данных. Если вирус прост, происходит хищение логина/пароля с их последующим использованием на компьютере злоумышленника (конечно, не на собственном, а из контролируемой сети – работа в ней гарантирует невозможность отслеживания). В этих случаях характера операций и реквизитов подключения вполне достаточно для понимания высокой вероятности мошенничества. Но, к сожалению, мошенники учатся на примерах противодействия их атакам, характер формируемых ими операций все более приближен к действиям клиентов, а значит, высока вероятность, что новый профиль атаки может быть пропущен существующим базисом правил анализа транзакций.

Сегодня наиболее сложной с точки зрения обнаружения является схема MITB (Man-in-the-Browser). В этом случае классическая система с обычным набором правил «IP, login, параметры операции» бессильна. И даже OTP (One-Time Password), отправленный клиенту, будет перехвачен, платеж по переводу денег родственнику будет переводом в карман злоумышленнику, а клиент этого и не заметит.

Для контроля такого класса мошенничества в современных системах мониторинга применяются развитые механизмы анализа среды работы пользователя: рассматриваются все доступные реквизиты ПК, с которого осуществляется операция. Причем происходит это не только при входе пользователя, а более/менее дискретно, чтобы найти точку активации вредоносной программы, перехвата управления клиентской сессией и т.д.

Отличительной чертой наиболее передовых систем является применение механизмов FingerPrint и Trojan Detection – подобные решения имеют активные средства защиты от атак и позиционируются не только как логические инструменты.

Защита 24/7

Ни для кого не секрет: чем сложнее и продуманнее атака, тем больше вероятность того, что она нацелена на конкретную компанию. Многие банки сегодня могут «похвастаться» вирусами, принципы работы которых направлены именно на них. Но мошенники идут дальше. Представьте: подобная атака проводится в ночь с субботы на воскресенье, и текущие механизмы не могут достоверно выявить профиль мошенничества. В рабочее время была бы возможность экспресс-анализа ситуации, внесения корректировок в алгоритмы анализа. А в выходные?

По этой причине принципиальна возможность реализации плавающего управления критериями анализа и обучаемости системы по факту подтверждения мошеннических операций. Сегодня существуют и активно внедряются технологии обучаемости систем мониторинга. Это не простое профилирование клиентов, фокус анализа направлен на резолюции, фиксируемые операторами call-центра, – обработанные претензии. Формируемый массив данных является дополнительным источником для передовых систем, позволяющим контролировать краткосрочную историю обращений, выявлять тенденции и влиять на актуальные параметры детектирования текущих операций как мошеннических.

Такой подход позволяет значительно снизить риск высокого ущерба от принципиально новой схемы мошенничества за счет быстрого реагирования на факт атаки счетов клиентов.

Одни виды мошенничества, такие как неправомерные операции по картам или каналам ДБО, являются вероятными рисками потерь, тогда как другие – кредиты и внутреннее мошенничество – в 95% случаев представляют собой фактические убытки. Потенциальные потери для канала ДБО банка из ТОП 15 в случае успешной реализации всех попыток мошенничества составляют 300–450 млн руб. в год

Клиенты не любят, когда борются с ними

К сожалению, любая система имеет погрешность в точности выявления мошенничества, причем объем детектируемого мошенничества прямо пропорционален объему ложных срабатываний, когда решение идентифицирует операцию как высокорисковую при легитимном характере транзакции. Неизбежны случаи, когда система блокирует операцию, которая является для клиента очень важной на текущий момент. Существует схема интеграции, позволяющая операторам call-центра ограниченно управлять логикой работы решения:

- Система мониторинга передает все результаты в back-офисное приложение, тем самым обеспечивается прозрачность осу- ществляемых действий – оператор call-центра может увидеть причины блокировки/приостановления транзакции.

- Оператор в случае обращения клиента проводит идентификацию по существующим правилам и алгоритмам.

- Если идентификация прошла успешно, проводится проверка принадлежности клиенту транзакции.

- Транзакция относится к списку правомерных.

- Этот статус интерпретируется дополнительным модулем обработки (специализированным сервисом) как информация о временном разрешении транзакции для клиента в соответствии с ее реквизитами.

- Информация о транзакции вносится в белый список временного разрешения, и клиент свободно проводит необходимую ему операцию.

Такой подход позволяет не только органично вписать решение в ИТ-ландшафт банка, но и обеспечивает высокий уровень сервиса, минимизацию негативной реакции со стороны клиентов на факты блокировки правомерных операций.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм