Отечественный бизнес все чаще использует биометрические данные для идентификации сотрудников. Мы провели исследование и выяснили отношение россиян к этой тенденции.

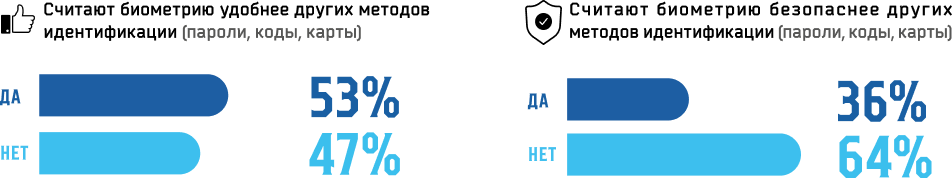

Летом 2021 г. мы опросили более 2000 человек, работающих в 20 отраслях, чтобы узнать, считают ли они биометрию удобным и безопасным методом идентификации, готовы ли подписать согласие на обработку своих данных и с чем связаны их опасения. Выяснилось, что 38% респондентов не готовы ни под каким предлогом предоставить работодателям свою биометрию. В то же время 53% опрошенных считают технологию удобнее других методов идентификации.

Биометрия — система распознавания людей по уникальным биологическим и поведенческим характеристикам. Например, голосу, отпечатку пальца, радужной оболочке глаза или рисунку вен ладони.

Государство постепенно усиливает контроль в части обработки персональных данных. В феврале 2021 г. вышел Федеральный закон № 19-ФЗ «О внесении изменений в Кодекс Российской Федерации об административных правонарушениях», который существенно увеличил штрафы за нарушения в этой области. Раньше компании выплачивали 75 000 руб. за отсутствие письменного согласия на сбор персональных данных сотрудников, теперь сумма увеличилась до 150 000 руб. Причем за повторное нарушение предусмотрен штраф в 500 000 руб. (ранее подобная мера вообще отсутствовала). А в апреле 2022 г. Минцифры России объявило, что вместе с Роскомнадзором внесет на рассмотрение в Госдуму инициативу о введении оборотных штрафов за утечку персональных данных. Предполагается, что штраф будет достигать 1% годового оборота компании, а в случае сокрытия нарушения — 3%.

Основываясь на данных нашего исследования, бизнес сможет точнее планировать стратегию развития ИС, которые обрабатывают биометрию сотрудников, с учетом рисков, связанных с законодательными нормами.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм