В 2009–2010 годах, с появлением первого планшетного компьютера Apple iPad, доля используемых в корпоративных инфраструктурах мобильных устройств стала неуклонно расти, и эта тенденция сохраняется и сегодня. Естественно, корпорации и предприятия не могли не отреагировать на появление новых запросов. Сегодня можно выделить 3 основных варианта реакций компаний на возникновение у сотрудников потребности в использовании мобильных технологий:

- cущественное ограничение использования мобильных устройств или их полный запрет;

- ыдача корпоративных мобильных устройств сотрудникам. Они принадлежат компании, полностью контролируются департаментом информационных технологий;

- использование собственных мобильных устройств сотрудников.

Каждая стратегия уникальна, обладает своими плюсами и минусами (см. табл. 1) и подразумевает наличие каких-либо предпосылок или бизнес-факторов, которые объясняют ее выбор. Однако существуют типовые опасения или мифы, на которые стоит обратить внимание.

Табл. 1. Недостатки и преимущества стратегий

На распутье

Ни для кого не секрет, что многие организации и предприятия отказываются от использования мобильных устройств из-за опасений, связанных с применением беспроводных технологий в качестве среды передачи критически важной информации. Но ИБ-специалисты уже давно пришли к выводу, что сети WLAN могут рассматриваться в виде доверенной среды в связи с реализацией технологий 802.1x, 802.11i. Более того, необходимо отметить, что в случае запрета использования беспроводных сетей появляется риск использования нелегитимного (самостоятельно установленного пользователем) оборудования для беспроводного доступа к СПД. В ряде случаев это может быть серьезным нарушением действующих политик. Стоит ли говорить, что это к тому же серьезный риск ИБ.

Так как число мобильных устройств и сферы их применения расширяются, компании, выбравшие данную стратегию, столкнутся, в конечном итоге, с необходимостью модернизации сети передачи данных и внедрения радиоэлектронных средств. Причина, по которой это придется сделать, достаточно банальна: для избежания ситуаций с возникновением «беспроводных устройств злоумышленников» необходимо использовать не только административные, но и организационно-технические меры по предотвращению их появления. Они включают в себя применение систем обнаружения и предотвращения вторжений в беспроводных сетях, обеспечение низкоуровневого контроля над использованием радиочастотного спектра и изменением его частотных гармоник в течение времени, а также создание гостевых зон с контролируемым выходом только в сеть Интернет.

Вариант ограниченного использования беспроводных решений является золотой серединой, подходом, сочетающим преимущества мобильности сотрудника и контроль раcпространения информации через мобильные платформы. Так как устройства приобретаются на средства компании и находятся под управлением департамента ИТ, проблемы, связанные с обновлением ПО, актуальностью версии операционной системы, наличием MDM-клиента на них, отсутствуют. Одновременно системный администратор заранее предопределяет список ресурсов, к которому пользователь имеет доступ с мобильного устройства. Наиболее часто встречается вариант реализации, когда с телефона разрешается читать корпоративную почту, но доступа к внутренним серверам, содержащим конфиденциальную информацию (например, финансовую отчетность), нет. На раннем этапе развития концепции BYOD такой подход применялся повсеместно.

Сегодня мы являемся свидетелями перехода от ограниченного числа устройств, субсидируемых компанией, к собственным гаджетам сотрудников. Он носит массовый характер, и причина тому одна: люди привыкли использовать свои планшетные компьютеры, телефоны, электронные книги и аналогичные им устройства. Это удобно, и удобство в данном случае играет ключевую роль: для пользователя важно иметь возможность установить свое программное обеспечение, изменить оформление рабочего стола телефона или добавить подключение к домашней сети Wi-Fi. Основной рекомендацией для компаний, которые уже выбрали для себя вторую стратегию, может служить разработка плана по модернизации сети передачи данных с одновременным увеличением числа точек доступа Wi-Fi для подключения абонентских устройств, расположенных с высокой плотностью. И, конечно, предусмотреть планы по переходу к стратегии № 3.

Третий подход – разрешить использование любых устройств. Такой вариант предусматривает максимальное удобство для пользователя, однако без ущерба для защищенности корпоративных данных, приложений и систем. Как становится ясно из представленного выше экспресс-анализа этого подхода, в случае внедрения стратегии BYOD у ИТ-специалиста появляются задачи по обеспечению безопасности как доступа к сети, так и самого мобильного устройства, а также хранящейся на нем информации. Для компании такой подход несет финансовые выгоды, так как пользователь фактически самостоятельно инвестирует в те устройства, которыми он будет пользоваться. При подключении гаджет проходит всесторонний анализ, определяются:

- тип устройства, подключаемого к сети (планшетный компьютер, телефон, электронная книга, принтер);

- тип операционной системы, используемой им;

- наличие административного доступа к операционной системе устройства (jailbreak для IOS, root access для Android OS);

- состояние мобильного устройства (установлены ли последние обновления ОС, произведено ли обновление антивирусной базы).

Происходит динамическое назначение правил доступа к внутрикорпоративным ресурсам в зависимости от профиля подключаемого устройства (гость, сотрудник), его состояния (см. пункт 4) и местоположения.

Необходимо отметить, что в связи с ростом числа персональных устройств выбор стратегии развития сети должен учитывать требования по масштабированию инфраструктуры доступа с течением времени. Корректно выбранная стратегия позволяет сконцентрировать усилия департамента ИТ не на добавлении устройства или отдельно взятых компонент внутри сети, определении правил доступа и профилировании устройства, а на однократной настройке сетевого решения (в рамках единой архитектуры). Такой подход дает возможность максимально реализовать преимущества концепции BYOD для бизнес-аудитории, не увеличивая нагрузку на департаменты ИБ и ИТ.

И все-таки приносить

Одним из решений, способствующих реализации концепции BYOD в компании, является Cisco ISE (Identity Services Engine). Ядро сервисов идентификации – ISE – является его узловой компонентой и обеспечивает идентификацию устройства, централизацию контроля соблюдения всех политик доступа, состояния точки подключения и устройства, доступ к сети и управление гаджетами. Одним из ключевых преимуществ решения является возможность самостоятельной регистрации пользовательских устройств в системе и подключения к беспроводной сети передачи данных, что снижает операционную нагрузку на сетевых администраторов. Благодаря поддержке интеграции Cisco ISE с системами управления мобильными устройствами (MDM Zenprise, Good, Airwatch, MobileIron) риск утечки информации в случае утери гаджета становится минимальным: системы MDM позволяют удаленно уничтожать на устройстве любые данные, как личные, так и корпоративные, одновременно удаляя аутентификационную информацию для его регистрации в корпоративной сети. Они также дают возможность частично или полностью запрещать установку пользователем стороннего программного обеспечения или получение административных прав доступа. Cisco ISE способно решить задачи подключения как мобильных устройств, выдаваемых предприятием, так и собственных гаджетов сотрудников.

Однако возможности решения не ограничиваются только использованием мобильных устройств для доступа к корпоративным данным. Оно способно обеспечить централизованное, контекстно-зависимое применение политик доступа и безопасности как для проводных, так и для VPN-подключений, что упрощает менеджмент сети, устройств и пользователей. Следуя концепции «единая сеть, единая политика, единое управление», система сетевого менеджмента Cisco Prime совместно с Cisco ISE собирает и структурирует информацию с разных точек сети о состоянии ее проводных и беспроводных компонентов, что ускоряет диагностику ошибок и снижает текущие расходы компании в случае поиска и нейтрализации проблем. В результате получается масштабируемая платформа для развертывания новых сервисов с обеспечением конфиденциальности передаваемых данных предприятия. Все это позволяет в полной мере использовать преимущества новых возможностей мобильности и перспективы подхода BYOD.

В заключение необходимо отметить, что рано или поздно любая компания, любое предприятие столкнется с потребностью разработки стратегии использования мобильных устройств. Об этом необходимо задуматься сегодня, ведь сотрудники с мобильными телефонами уже среди нас.

Анатолий Даньшов, старший инженер-проектировщик по информационной безопасности Центра информационной безопасности компании «Инфосистемы Джет».

Реализация BYOD становится все более привлекательной для крупных компаний. Переход к этой концепции для многих уже не за горами. Интерес вызывает не просто новая ИТ-технология либо система на ее основе. Одним из очевидных факторов, говорящих в пользу реализации той или иной системы, а также ее внедрения в состав ИТ-инфраструктуры, является экономическая эффективность, достигаемая за счет сокращения затрат и повышения технологический эффективности ИТ-ландшафта компании. В частности, снижение расходов происходит за счет автоматизации ряда бизнес-процессов, а повышению эффективности способствует оптимизация уже существующих автоматизированных бизнес-процессов с одновременным снижением совокупного времени их исполнения.

Тем не менее возникающие риски ИБ могут оказаться своего рода краеугольным камнем безопасности всей ИТ-инфраструктуры компании и стабильности бизнеса в целом и привести к существенному снижению его продуктивности. При переходе от классической схемы использования устройств компании к BYOD происходит смещение так называемой границы доверия. Теперь она четко пролегает через уровень доступа пользователей. Тот уровень, на котором осуществляется подключение пользовательского устройства к ИТ-инфраструктуре. Доверять устройствам доступа, не имея возможности применять и контролировать на них исполнение политик безопасности, уже нельзя. Так, например, возрастает вероятность компрометации гаджетов, находящихся за пределами контролируемой зоны. Возникает риск утечки конфиденциальной информации в результате потери личных устройств. Примеров много.

Как и любой новый подход, реализация BYOD в составе ИТ-инфраструктуры любой крупной компании чаще всего требует пересмотра и актуализации документов, регламентирующих действующие политики информационной безопасности. Планирование же и разработку обновленных политик ИБ необходимо проводить с учетом возникновения новых актуальных угроз, а также смещения границы доверия.

На практике применение политик ИБ на личных устройствах реализуется с использованием представленных на рынке продуктов, учитывающих все особенности BYOD. Комплексность подхода, как правило, заключается в использовании связки решений класса MDM (Mobile Device Management, система управления мобильными устройствами) и NAC (Network Access Control, система контроля доступа к сети).

Какие решения выбрать? По последним данным исследований Gartner Magic Quadrant, одними из лидеров в настоящее время являются компания Cisco, представившая линейку продуктов Cisco Identity Services Engine (ISE) класса NAC, а также компании MobileIron и AirWatch с линейками систем класса MDM.

Как показывает наш опыт, полученный в рамках создания защищенных систем для предприятий нефтяной и газовой промышленности, экономическая эффективность BYOD достигается прежде всего за счет снижения затрат на организацию и выполнение ряда типовых для корпоративной ИТ-системы задач. Какие же это задачи?

Обеспечение работы службы Help Desk. Снижение затрат компаний было существенным (более чем на 50% от первоначальных) и связанным с проведенной автоматизацией ряда типовых процессов обслуживания корпоративной сети. Например, настройки и контроля политик безопасности на сетевом оборудовании, предоставления доступа пользователям, а также регистрации пользователей (реализации возможности саморегистрации), представителей контрагентов и гостей.

Масштабирование корпоративной сети (из расчета 1 раз в 5 лет) и закупка нового сетевого оборудования. Исходя из нашей практики мы можем сказать, что здесь немалую роль играет возможность использования уже существующих средств защиты системы для применения политик безопасности на всех появившихся в рамках масштабирования сетевых устройствах (коммутаторы, контроллеры беспроводного доступа, VPN-шлюзы). Администраторам необходимо лишь провести предварительную настройку параметров безопасности. Все политики ИБ применяются к новым устройствам автоматически.

Закупка устройств доступа для сотрудников компании. Необходимость в их закупке как для новых, так и для уже существующих (обновление парка вышедших из строя устройств) пользователей в рамках BYOD теперь и вовсе отсутствует. Сотрудники охотно использовали собственные ноутбуки и планшетные ПК для доступа в корпоративную сеть. Таких пользователей при переходе к BYOD оказалось порядка 20%, и их количество динамично росло.

Создание сетей передачи данных для вспомогательных систем видеосвязи, сигнализации, отопления, кондиционирования, пожаротушения, бесперебойного электропитания. Снижение затрат на их создание достигалось за счет обеспечения возможности подключения их компонент в общую СПД компании с прозрачным сохранением при этом действующих политик безопасности.

Также были заметно снижены издержки, связанные с угрозами ИБ по отношению к корпоративной сети. Достигалось это прежде всего путем повышения оперативности принятия управленческих решений администраторами ИБ, за счет централизации механизмов управления политиками безопасности корпоративной сети, а также консолидации сведений о субъектах и событиях доступа.

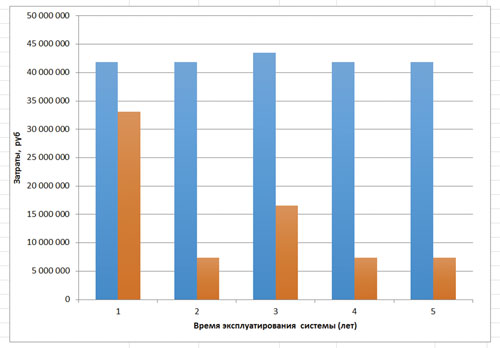

В целом расчеты финансовой составляющей эффективности системы при переходе к BYOD оказались довольно впечатляющими (см. рис. 1 на стр. 37). И это несмотря на премиальные выплаты сотрудникам за использование собственных устройств (порядка $100–$150 каждому), а также затраты, которые необходимы для создания и обслуживания модернизированной системы защиты, адаптированной к BYOD. Окупаемость проведенной модернизации и перехода к новой концепции составит порядка 2–3 лет.

Алексей Анастасьев, менеджер по развитию бизнеса Центра сетевых решений компании «Инфосистемы Джет».

В процессе выбора компанией стратегии использования мобильных технологий важно вспомнить еще один интересный сервис, не так давно реализованный в технологии Wi-Fi, но уже завоевавший рынки Европы и США. Это позиционирование объектов в Wi-Fi-сетях. Мы все привыкли к GPS/GLONASS-навигаторам, помогающим нам позиционировать себя на открытых пространствах. Но при входе в здание GPS/GLONASS-сервис перестает быть доступным, и тут нам на помощь приходят Wi-Fi-технологии позиционирования, открывающие новые возможности для предприятий. Возможность определения местонахождения персонала и активов в каждый момент производственного цикла, а также анализ истории их перемещения по объекту позволяют оптимизировать бизнес-процессы и повысить эффективность работы компаний практически любой отрасли: промышленности, сферы услуг, медицины, торговли и др. Незаменимыми решения позиционирования становятся в системах безопасности современных предприятий. С их помощью можно эффективно предупреждать и своевременно реагировать на внештатные и чрезвычайные ситуации, проводить эвакуацию и поиск персонала, предотвращать хищение ценностей, осуществлять последующий анализ и разбор инцидентов. Помимо Wi-Fi- устройств, для позиционирования также используются миниатюрные Wi-Fi-метки. Широкое распространение этот сервис уже получил в такой ответственной отрасли, как медицина, что подтверждает его зрелость и актуальность. Повсеместно распространяется на Западе позиционирование внутри крупных торговых комплексов и объектов культуры (музеи, выставки): человека в соответствии с его текущим местоположением сопровождает тот или иной видео-/аудиоконтент. В промышленности и на сборочных производствах такой сервис значительно повышает производительность труда, снижая количество простоев, ошибок и повторных операций.

Wi-Fi-технология серьезно преобразилась за последние несколько лет. Сегодня это не только сеть передачи данных, голоса и видео, но и надежный помощник службы безопасности предприятия, инструмент оптимизации бизнес-процессов, повышения производительности и качества на предприятии, платформа для внедрения новых услуг.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм