Механизмы защиты от кибератак

Сегодняшняя ситуация на рынке защиты от кибератак напоминает с детства знакомые строчки В. Маяковского: «Все работы хороши, выбирай на вкус». Огромное количество ИБ-производителей заявляют, что их продукты позволяют эффективно бороться с таргетированными атаками и атаками zero-day. Причем разговор идет о продуктах самых различных классов:

- SIEM,

- Песочницы

- Security Analytics

- Средства защиты конечных станций

- Мониторинг сетевой активности на базе NetFlow

- Контроль привилегированных пользователей

- Сетевые средства защиты периметра (NGFW и NGIPS)

- Web- и email-шлюзы.

При таком обилии решений достаточно непросто сложить систематизированную картину и понять, какое именно решение наиболее оптимально подходит для решения конкретных задач или для закрытия того или иного канала атак. По этой причине зачастую складывается ошибочное мнение о том, как эффективно противостоять современным атакам.

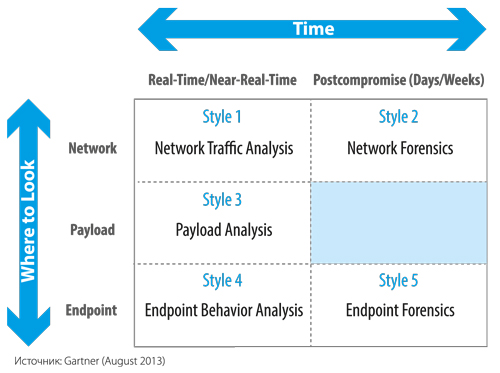

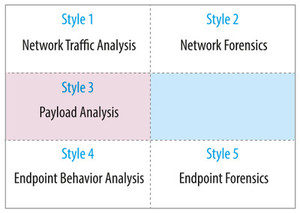

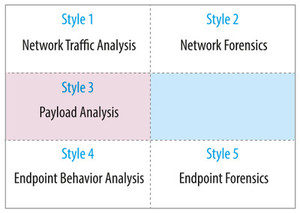

В действительности же Gartner еще в 2013 году систематизировал все механизмы защиты от современных целенаправленных атак и выделил 5 стилей:

Рисунок 1. Классификация Gartner

Эта диаграмма, на мой взгляд, позволяет наиболее наглядно получить представление об имеющихся механизмах защиты и понять, какой из них на каком уровне следует применять.

Как видно из диаграммы, все механизмы защиты с точки зрения времени их использования делятся на 2 группы:

- средства выявления атак в режиме реального времени (или близко к реальному времени);

- средства расследования, которые используются уже после проведения атаки.

На сегодняшний день наибольшее внимание уделяется первой группе решений, поэтому предлагаю рассмотреть именно эту группу. Повышенный интерес именно к этой группе закономерен. Ведь прежде чем приступить к расследованию, нужно сначала обнаружить вредонос. По этой причине приоритет на стороне средств выявления атак, которые рассматриваются как первый шаг при построении системы защиты от современных атак.

Как мы видим, решения этой группы, в свою очередь, могут применяться на 3 различных уровнях:

- анализ сетевого трафика;

- анализ контента (например, файлов);

- анализ поведения рабочих станций.

При этом надо понимать, что есть решения, которые покрывают своим функционалом сразу несколько уровней, но обо все по порядку.

Анализ сетевого трафика

Под анализом сетевого трафика часто понимают использование традиционных средств сетевой безопасности, например, FW или IPS. Безусловно, данный класс решений смотрит на профиль трафика и анализирует его по сигнатурам, а в ряде случаев даже выполняется его эвристический анализ.

Однако есть несколько нюансов, которые не позволяют говорить об эффективности этих решений:

- в большинстве случаев FW и IPS установлены на периметре и не анализируют трафик внутри сети;

- как правило, традиционные средства сетевой защиты не строят статистическую модель профиля трафика, и соответственно, не могут определять отклонения от это модели.

Обе эти особенности как раз учитывают решения класса Network Behavior Analyses (NBA).

Данные решения «смотрят» копию всего сетевого трафика, как внутреннего, так и внешнего. При этом важной особенностью является возможность автоматической дедупликации потоков, что позволяет строить реальную модель трафика. Почему это важно легко понять на примере, когда на IPS или FW направляется несколько span-портов. Анализ нескольких span-портов на стандартных FW и IPS (например, до и после web-proxy) приводит к тому, что один и тот же трафик рассматривается как несколько независимых потоков. В результате мы видим объем и характеристики трафика, не соответствующие действительности.

Другой особенностью является наличие движка, который строит статистическую модель поведения сети. Здесь можно провести аналогию с Web Application Firewall, который сначала изучает поведение и структуру приложения, а потом уже на основе построенный модели строит политики безопасности.

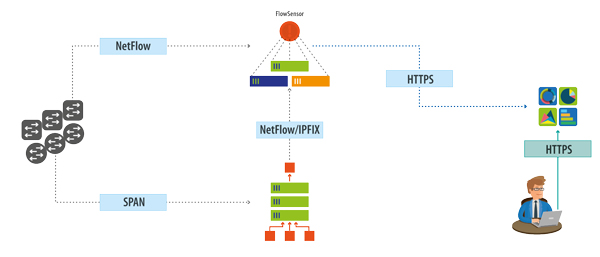

Типовая архитектура этих решений выглядит следующим образом:

Рисунок 2. Типовая архитектура NBA-решений

Как видно из схемы решения NBA могут работать как непосредственно с NetFlow, если сетевое оборудование может генерировать его, так и с копией трафика. Во втором случае используются специальные зонды или коллекторы, которые получив копию трафика на его основе могут генерировать NetFlow или, например, IPFIX, который несет в себе больше метаданных о трафике.

Все данные о потоках агрегируются на специализированных сенсорах, где уже можно работать с этой информацией: анализировать статистику, строить модели нормального поведения, задавать пороговые значения и т.д. Принципы работы этих решений схожи и изображены на рисунке:

Рисунок 3. Принцип функционирования NBA-решений

Важно отметить, что многие решения NBA также имеют функционал по сбору (захвату) «сырого» трафика. Естественно, что постоянная запись трафика потребует колоссальных объемов систем хранения, поэтому существует возможность начинать запись в случае срабатывания настраиваемых триггеров (например, в случае превышения порогового значения). Именно этот функционал наряду с мониторингом состояния и поведения сети позволяет проводить расследования инцидентов.

И если раньше анализ сети на базе NetFlow в основном был востребован ИТ-службами, то в последнее время мы наблюдаем возрастающий интерес к данной технологии со стороны служб ИБ. Основными игроками на российском рынке в этом классе нам видятся Cisco Cyber Threat Defense (ранее известный как Lancope), Arbor Spectrum (описанию этой технологии в данном номере посвящена отдельная статься) и Flowmon (ранее известный под чешским брендом Inveatech). Если говорить о месте этих продуктов в противодействии современным атакам, то они полностью покрывают уровень сети.

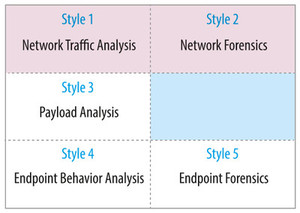

Рисунок 4. Место NBA в классификации Gartner

Анализ контента

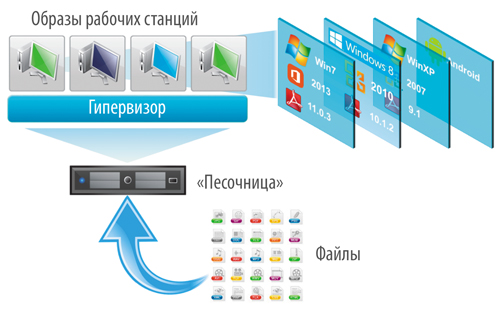

Анализ контента, пожалуй, является наиболее востребованным на сегодняшний день функционалом. Связано это, на мой взгляд, с объективными причинами. Если на уровне сети и рабочих станций уже используются различные средства защиты и мониторинга, то вот средства, которые бы позволяли эмулировать запуск файлов, в составе ИТ-инфраструктуры, как правило, отсутствуют. Обычно решения этого класса принято называть «песочницами», хотя понятие контента все же несколько шире, чем просто файлы.

Песочницы имитируют рабочие станции организации. Получаемые из интернета файлы запускаются в этих песочницах, и проводится их анализ. Если запускаемый файл влечет за собой деструктивное воздействие, то он определяется как вредоносный.

Рисунок 5. Принцип функционирования песочницы

Особенности архитектуры

Соответствующих решений на российском рынке сегодня представлено не малое количество. Можно условно разделить все решения на 2 группы:

- Отдельные специализированные решения (FireEye, TrendMicro Deep Discovery, Kaspersky Anti Targeted Attack Platform).

- Продукты, интегрируемые с другими решениями портфеля производителя, в частности: McAfee (Intel Security) Advanced Threat Defense, PaloAlto WildFire, BlueCoat Malware Analysis Appliance, CheckPoint SandBlast, Fortinet FortiSandbox.

Отдельно нужно отметить наличие облачных сервисов у производителей средств сетевой безопасности, в частности CheckPoint, PaloAlto и Fortinet. Данный вариант не пользуется особенной популярностью ввиду того, что инспектируемые файлы покидают пределы компании, однако может послужить неплохой альтернативой для проверки файлов, скачиваемых из интернет.

Выбор конкретного решения существенно зависит от того, какие средства уже используются в инфраструктуре. Так, например, если на защите периметра сети уже установлен CheckPoint, Fortinet или PaloAlto, то весьма логичным будет приобретение и установка SandBlast, FortiSandbox и WildFire, соответственно. Если же цель в построении платформонезависимого решения, то имеет смысл присмотреться и к первой группе продуктов.

Особенности интеграции

Что касается особенностей интеграции, то здесь все не однозначно. Если говорить о продуктах, интегрируемые с другими решениями портфеля производителя, то при наличии шлюза интеграция по сути является бесшовной. Достаточно просто обеспечить сетевую связность песочницы со шлюзом. При этом важно отметить, что все современные NGFW и Web Gateway умеют раскрывать SSL «из коробки», поэтому вопросов инспекции файлов, передаваемых по протоколу https не возникает. Совсем другая картина обстоит с продуктами первой группы. В этом случае необходимо проработать вопрос направления web и почтового трафика на устройства анализа. При этом для https-трафика отдельное внимание нужно уделить его расшифровке. На сегодняшний день для этих целей потребуются дополнительные устройства, которые бы выполняли функцию SSL Interception (например, специализированные устроства A10, F5 или Web Gateway).

Функциональные особенности

Вне зависимости от производителя важно понимать, что песочница является неотъемлемой и основной частью системы защиты от современных атак. Именно песочница выполняет динамический анализ контента. При этом основная задача песочницы – это выявление признаков вредоносной активности файлов, а не их блокировка. Именно поэтому ряд продуктов работает исключительно с копией трафика и не поддерживает режим inline.

C точки зрения анализируемого контента все песочницы можно разделить на 2 группы:

- анализ только файлов определенного типа;

- расширенная имитация действий пользователя (например, переход по ссылке, полученной по email).

С учтем того, что атаки могут быть многоступенчатыми наличие функций расширенной имитации действий пользователя повышают качество детектирования, однако на сегодняшний день не все производители поддерживают такую возможность.

Довольно часто приходится слышать вопросы о возможностях блокировки вредоносной активности с помощью песочницы. В действительности, режим блокировки довольно безболезненно можно использовать только для почтового трафика, т.к. придержать письмо для анализа на 2-4 минуты не критично. Однако совсем другая ситуация с блокировкой web-трафика, анализ которого в режиме онлайн будет вносить заметные задержки в работу пользователей. Еще большая задержка будет наблюдаться в случае расшифровки https трафика. Именно поэтому в большинстве случаев inline режим для анализа web-трафика не используется.

Таким образом, говоря о песочнице, чаще всего мы имеем ввиду именно анализ контента.

Рисунок 6. Место песочниц в классификации Gartner

Функция блокировки и устранения последствий заражения в этом случае возлагается на средства сетевой безопасности и на агентов, устанавливаемых на рабочие станции.

В данном случае FW и IPS смогут блокировать повторную попытку проникновения заражённого файла в сеть или его распространение внутри сети (естественно, если внутрисетевой трафик проходит через них). Блокировка осуществляется только в случае интеграции песочницы со шлюзами или при установке а режиме inline.

Поведенческий анализ рабочих станций

Исторически технологии противодействия APT-атакам фокусировались на непосредственно «песочницах» и устройствах анализа web и email трафика. Вместе с тем и мы, и производители постоянно слышали вопросы: А как устранить последствия заражения и как понять, какие рабочие станции ему подверглись? Логичным развитием antiAPT технологий стало смещение фокуса на разработку агентского ПО для установки на рабочие станции. В ряде случаев эти агенты совмещены с антивирусами, но есть и отдельное агентское ПО, которое является дополнением к антивирусу и никак не влияет на его работу. Все ведущие производители на сегодняшний день реализовали этот компонент в своем портфеле решений.

Обзору возможностей агентов различных производителей в нашем номере посвящена отдельная статья, поэтому не буду останавливаться подробно. Однако отдельно хочется отметить, что наиболее эффективное противодействие угрозам заключается как раз в связке песочницы с агентом для рабочих станций. Такое взаимодействие может осуществляться в двух направлениях:

- от песочницы к конечным станциям;

- от конечных станций к песочнице.

В первом случае песочница детектирует вредоносный файл и формирует признаки (маркеры) компрометации, к которым могут относиться, например, создаваемые вредоносом ключи реестра или процессы Windows. Далее с помощью агентов проводится опрос всех рабочих станций на предмет присутствия данных признаков компрометации. Таким образом, выявление зараженных хостов в сети происходит полностью автоматизировано. Более того, некоторые агенты имеют возможность изоляции зараженных хостов от сети (помещать их в так называемый карантин) путем отключения сетевых интерфейсов.

Второй направление актуально, когда вредоносное ПО попадает на рабочую станцию не по сети, а, например, с флэшки. В этом случае, агент может отправлять копию файла на проверку в песочницу. В зависимости от настроек агента это может выполняться как в фоновом режиме параллельно с запуском файла, так и в превентивном режиме, когда запуск файла будет невозможен до тех пор, пока песочница не пришлет в ответ положительный вердикт.

Таким образом, связка песочницы с агентами позволяет нам говорить уже о реализации сразу нескольких стилей защиты по классификации Gartner.

Рисунок 7. Место комбинации песочниц и агентов в классификации Gartner

Как защищаться от целенаправленных атак?

Если говорить о подходе к реализации проекта, то технологических (продуктовых) направления всего два:

- Network Behavior Analyses (NBA).

- Payload Analysis + Endpoint Behavior Analysis.

Дело в том, что сегодня все производители песочниц в той или иной мере реализовали и защиту конечных станций. Это дает нам возможность говорить о том, что анализ контента и рабочих станций можно реализовать в рамках одного проекта с помощью продуктов одного производителя.

Это также подтверждает наш опыт тестирования подобных решений, когда в рамках пилотного проекта демонстрируются не только возможности самой песочницы и средств анализа, но и ее связка с агентами для рабочих станций.

Если говорить о стоимости таких проектов, то важно отметить возможность их поэтапной реализации. Здесь можно привести ряд примеров, основанных на нашем опыте:

Пример 1

В 1-ый год был приобретен апплаинс для защиты электронной почты, т.к. именно этот канал распространения угроз являлся наиболее критичным. В 2-ой год система защиты была дополнена устройством анализа web-трафика и системой централизованного управления. На 3-ий год запланирована закупка агентов для защиты рабочих станций.

Пример 2

В 1-ый год защита была реализована с помощью облачной подписки на NGFW. Правда, надо отметить, что в данном случае инспектировались только файлы, скачиваемые из Интернет, т.к. заказчик не решился отправлять в облако вложения электронной почты. Однако даже такое ограниченное использование позволило в течение года собрать достаточное количество аргументов в сторону необходимости расширения данного функционала. На 2-ой год была приобретена полноценная песочница, которая была нативно интегрирована с NGFW и позволила контролировать контент, передаваемый по электронной почте. В будущем планируется расширение функционала за счет приобретения агентов на рабочие станции.

Подводя итог, хотелось бы сказать, что тема защиты от APT перестала быть какой-то маркетинговой страшилкой, а имеет под собой весьма конкретные примеры заражений, с которыми уже столкнулись многие из наших заказчиков. Самым показательным является то, что каждый 3-ий запрос, связанный с безопасностью ИТ-инфраструктуры, направлен именно на противодействие APT-атакам.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм