Причины уязвимостей IoT-устройств

Как злоумышленники используют дыры в безопасности облачных сервисов

Узкие места приложений для устройств Интернета вещей

Количество IoT-устройств в 2017 г. достигло 20 млрд. В 2020 г., согласно оценкам, число подключенных точек превысит 30 млрд, а в 2025-м — увеличится в 2,5 раза.

Исследования Gartner за 2018 г. показали, что 20%компаний по всему миру зафиксировали по крайней мере одну атаку на устройства IoT за последние 3 года.

Сеть

То, что делает IoT-устройство удобным для использования, — возможность удаленного и централизованного управления из любой точки мира — является и самой большой угрозой безопасности.

Как отмечается в отчете за 2020 г. «Unit 42 IoT Threat Report» компании Palo Alto Networks, 98% трафика IoT-устройств не шифруется и передается в открытом виде через интернет.

Один из самых распространенных протоколов Интернета вещей — MQTT. Он поддерживает аутентификацию пользователей и шифрование, однако по умолчанию эти опции в IoT-устройствах не задействуются.

Протокол MQTT на базе TCP/IP (без опции шифрования) работает с 1883-м портом. Поисковая система Shodan находит свыше 300 тыс. устройств, которые передают данные в глобальную сеть без шифрования. Это в 10 тыс. раз больше, чем количество найденных устройств, использующих его (порт для работы с MQTT через TLS 88831 В некоторых случаях можно использовать также 443-й порт.) (рис. 1).

В протоколе MQTT используется клиент-серверная модель: обмен данными осуществляется между клиентом и брокером сообщений. Клиент протокола может пройти аутентификацию, отправив брокеру MQTT логин и пароль в запросе. В ответ брокер MQTT присылает код с определенным номером. При успешной аутентификации и в случаях, когда она не используется, брокер возвращает ответ с кодом «MQTT Connection Code: 0». Как показывает Shodan, в интернете доступно около 51 тыс. устройств, не поддерживающих аутентификацию пользователей.

Более того, с помощью Shodan можно найти подключенные по MQTT без использования аутентификации и шифрования медицинские устройства, например, электрокардиографы. Во избежание их компрометации мы не стали включать результаты поиска в статью (рис. 2).

Одна из рекомендуемых мер безопасности — сегментация сетей Интернета вещей.

Однако, согласно статистике Palo Alto Networks, лишь в 3% медицинских учреждений в одном сегменте физической или виртуальной сети находится только медицинское оборудование Интернета вещей. У 25% учреждений также подключены немедицинские устройства IoT (например, IP-телефоны и принтеры), а оставшиеся 72% имеют в одной сети смешанные IoT- и ИТ-ресурсы. Это значит, что вредоносное ПО с компьютеров пользователей может беспрепятственно распространяться на медицинское оборудование. Ведь те уязвимости, для которых уже давно придуманы способы устранения в ИТ-устройствах, по-прежнему можно использовать для вывода из строя системы Интернета вещей.

ПО

Установка патчей безопасности на устройства Интернета вещей может вызвать много сложностей. Мало того, что обновление работающего оборудования — дело рискованное, так еще и многие производители вообще не выпускают обновления ПО.

Только 17% умных устройств работают на поддерживаемых операционных системах. Остальные 83% используют старые версии ОС Linux, Unix, Embedded, Windows 7 и даже windows XP2 Palo Alto Networks, «2020 Unit 42 IoT Threat Report» (рис. 3).

Облачные сервисы

В настоящее время IoT-системы практически полностью зависят от облачных сервисов3 Malik, A.; Om, H. Cloud Computing and Internet of Things Integration: Architecture, Applications, Issues, and Challenges. In Sustainable Cloud and Energy Services: Principles and Practice; Rivera, W., Ed.; Springer International Publishing: Cham, Switerland, 2018; pp. 1–24.. Cогласно опросу «2018 Cloud Computing Survey», 34% руководителей ИТ- и ИБ-служб обеспокоены вопросами безопасности облачных сервисов и хранения данных. Исследования компании Palo Alto Networks обнаружили 34 млн уязвимостей непосредственно в облачных сервисах, которые предоставляют такие крупные провайдеры, как AWS, Azure, GCP.

Например, уязвимости Amazon Elastic Computing Cloud (EC2)4 Ristenpart, T.; Tromer, E.; Shacham, H.; Savage, S. Hey, You, Get off of My Cloud: Exploring Information Leakage in Third-party Compute Clouds. In Proceedings of the 16th ACM Conference on Computer and Communications Security, Chicago, IL, USA, 9–13 November 2009; ACM: New York, NY, USA, 2009; pp. 199–212.позволили хакерам получить несанкционированный доступ к физической машине. Как только у злоумышленника появляется возможность совместного использования ресурсов, он может попытаться осуществить атаку по сторонним каналам (side-channel attack) и украсть хранящиеся в облаке данные с IoT-устройств.

Мультиарендное окружение также дает возможность воспользоваться уязвимостями процессора и общей с жертвой оперативной памяти. Примером является уязвимость Meltdown в чипах Intel и ARM, при которой эксплуатировалась возможность процессоров обрабатывать инструкции вне очереди. В этом случае код выполнялся, даже если содержал ошибку (в нормальной ситуации его нельзя было бы исполнить). В результате такой спекуляции злоумышленники могли получить данные из памяти.

Хакер может использовать ограниченную пропускную способность сети, чтобы выполнить DDoS-атаку против других приложений, опубликованных в ней же.

Кроме того, если при передаче данных между облаком и устройством не настроено сквозное шифрование, вся информация, хранящаяся в виде «простого текста», может быть скомпрометирована. Так случилось в 2017 г., когда 2,2 млн голосовых сообщений, оставленных детьми своим умным игрушкам CloudPets, были украдены хакерами.

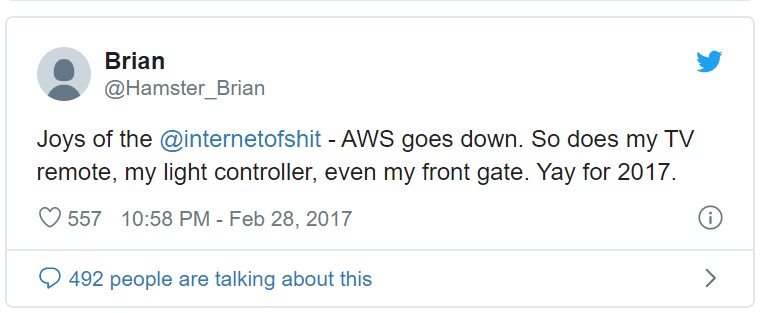

Общие перебои в работе оборудования также могут привести к потере контроля над данными. Так, в 2017 г. в связи с выходом из строя облачного хранилища Amazon S3 прекратилась работа не только сайтов, но и устройств Интернета вещей. Управление ими было потеряно (рис. 4).

Приложения и веб-сервисы

Исследователи Мичиганского университета и Федерального университета Пернамбуко проанализировали 37 самых популярных приложений для устройств Интернета вещей и обнаружили, что:

- у 31% приложений отсутствует шифрование;

- у 19% приложений ключи шифрования жестко закодированы и не могут быть изменены пользователем;

- 50% всех приложений потенциально уязвимы для эксплойтов;

- многие приложения контролируют устройства через локальную сеть или широковещательные сообщения, например, по UDP (рис. 5).

Физические уязвимости

Ни одна из компьютерных мер безопасности не поможет, если к устройству есть физический доступ. Даже если данные шифруются при сохранении и у злоумышленника не будет возможности зайти в систему и заразить устройство вредоносным ПО либо поставить аппаратную закладку, нападающий всегда может реализовать DoS-атаку с помощью обычного булыжника.

В январе 2020 г. правительство Великобритании обнародовало законопроект о защите IoT‑устройств производителями. Этот документ предлагает обязать компании, которые выпускают решения Интернета вещей и подключаемые к сети устройства, уже на этапе их проектирования внедрять меры по противодействию злоумышленникам.

Правовое регулирование в области безопасности IoT — крайне необходимая мера, которая будет способствовать созданию защищенных устройств «из коробки» и вытеснению небезопасных решений. При этом важно, чтобы принятие нормативно-правовых актов не ограничивалось отдельными странами, а получило развитие на международном уровне.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм