В 1992 году Гостехкомиссия при Президенте РФ опубликовала пять Руководящих документов, посвященных проблеме защиты от несанкционированного доступа (НСД) к информации [1]. Мы рассмотрим важнейшие из них.

Концепция защиты от несанкционированного доступа к информации

Идейной основой набора Руководящих документов является "Концепция защиты СВТ и АС от НСД к информации". Концепция "излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от несанкционированного доступа (НСД), являющейся частью общей проблемы безопасности информации."

В Концепции различаются понятия средств вычислительной техники (СВТ) и автоматизированной системы (АС), аналогично тому, как в Европейских Критериях проводится деление на продукты и системы. Более точно,

Концепция предусматривает существование двух относительно самостоятельных и, следовательно, имеющих отличие направлений в проблеме защиты информации от НСД. Это — направление, связанное с СВТ, и направление, связанное с АС.

Отличие двух направлений порождено тем, что СВТ разрабатываются и поставляются на рынок лишь как элементы, из которых в дальнейшем строятся функционально ориентированные АС, и поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации.

Помимо пользовательской информации при создании АС появляются такие отсутствующие при разработке СВТ характеристики АС, как полномочия пользователей, модель нарушителя, технология обработки информации.

Существуют различные способы покушения на информационную безопасность — радиотехнические, акустические, программные и т.п. Среди них НСД выделяется как

доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств, предоставляемых СВТ или АС.

Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения СВТ или АС.

В Концепции формулируются следующие основные принципы защиты от НСД к информации:

- Защита СВТ обеспечивается комплексом программно-технических средств.

- Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

- Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

- Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС).

- Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты.

- Защита АС должна предусматривать контроль эффективности средств защиты от НСД. Этот контроль может быть либо периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами.

Концепция ориентируется на физически защищенную среду, проникновение в которую посторонних лиц считается невозможным, поэтому нарушитель определяется как

- субъект, имеющий доступ к работе с штатными средствами АС и СВТ как части АС.

- Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами АС и СВТ. Выделяется четыре уровня этих возможностей.

- Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего.

- Первый уровень определяет самый низкий уровень возможностей ведения диалога в АС — запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

- Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

- Третий уровень определяется возможностью управления функционированием АС, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

- Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

- В своем уровне нарушитель является специалистом высшей квалификации, знает все о АС и, в частности, о системе и средствах ее защиты.

В качестве главного средства защиты от НСД к информации в Концепции рассматривается система разграничения доступа (СРД) субъектов к объектам доступа. Основными функциями СРД являются:

- реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным;

- реализация ПРД субъектов и их процессов к устройствам создания твердых копий;

- изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

- управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа;

- реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам.

Кроме того, Концепция предусматривает наличие обеспечивающих средств для СРД, которые выполняют следующие функции:

- идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

- регистрацию действий субъекта и его процесса;

- предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов;

- реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

- тестирование;

- очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

- учет выходных печатных и графических форм и твердых копий в АС;

- контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств.

Мы видим, что функции системы разграничения доступа и обеспечивающих средств, предлагаемые в Концепции, по сути близки к аналогичным положениям "Оранжевой книги". Это вполне естественно, поскольку близки и исходные посылки — защита от несанкционированного доступа к информации в условиях физически безопасного окружения.

Технические средства защиты от НСД, согласно Концепции, должны оцениваться по следующим основным параметрам:

- степень полноты охвата ПРД реализованной СРД и ее качество;

- состав и качество обеспечивающих средств для СРД;

- гарантии правильности функционирования СРД и обеспечивающих ее средств.

Здесь усматривается аналогия с гарантированностью эффективности и корректности в Европейских гармонизированных Критериях, что можно только приветствовать.

Классификация средств вычислительной техники по уровню защищенности от НСД

Переходя к рассмотрению предлагаемой Гостехкомиссией при Президенте РФ классификации средств вычислительной техники по уровню защищенности от несанкционированного доступа к информации, отметим ее близость к классификации "Оранжевой книги". Процитируем соответствующий Руководящий документ:

Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс — седьмой, самый высокий — первый.

Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

- первая группа содержит только один седьмой класс;

- вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

- третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

- четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, но при оценке защищенность СВТ оказалась ниже уровня требований шестого класса.

Приведем сводную таблицу распределения показателей защищенности по шести классам СВТ (Таб. 1).

Классификация автоматизированных систем по уровню защищенности от НСД

Классификация автоматизированных систем устроена иначе. Снова обратимся к соответствующему Руководящему документу:

Устанавливается девять классов защищенности АС от НСД к информации.

Каждый класс характеризуется определенной минимальной совокупностью требований по защите.

Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС.

В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС.

Третья группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса — 3Б и 3А.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности.

Группа содержит два класса — 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС.

Группа содержит пять классов — 1Д, 1Г, 1В, 1Б и 1А.

Сведем в таблицу требования ко всем девяти классам защищенности АС (Таб. 2).

Приведем подробное изложение требований к достаточно представительному классу защищенности — 1В. Мы позволяем себе многостраничное цитирование по двум причинам. Во-первых, данные требования, несомненно, важны с практической точки зрения. Лица, отвечающие за информационную безопасность, должны сопоставлять свои действия с Руководящими указаниями, чтобы обеспечить систематичность защитных мер. Во-вторых, брошюры Гостехкомиссии при Президенте РФ являются библиографической редкостью, и ознакомиться с ними в подлиннике затруднительно.

Требования к классу защищенности 1В:

- Подсистема управления доступом:

- должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов;

- должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам и/или адресам;

- должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

- должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа;

- должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителей должен быть не ниже уровня конфиденциальности записываемой на него информации.

- Подсистема регистрации и учета:

- должна осуществляться регистрация входа/выхода субъектов доступа в систему/из системы, либо регистрация загрузки и инициализации операционной системы и ее программного останова;

- должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию;

- должна осуществляться регистрация запуска/завершения программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов;

- должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей;

- должна осуществляться регистрация изменений полномочий субъектов доступа и статуса объектов доступа;

- должен осуществляться автоматический учет создаваемых защищаемых файлов с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать уровень конфиденциальности объекта;

- должен проводиться учет всех защищаемых носителей информации с помощью их любой маркировки;

- должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется двукратной произвольной записью в любую освобождаемую область памяти, использованную для хранения защищаемой информации;

- должна осуществляться сигнализация попыток нарушения защиты.

- Подсистема обеспечения целостности:

- должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды, при этом:

- целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ, целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ при обработке и (или) хранении защищаемой информации;

- должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая постоянное наличие охраны территории и здания, где размещается АС, с помощью технических средств охраны и специального персонала, использование строгого пропускного режима, специальное оборудование помещений АС;

- должен быть предусмотрен администратор (служба) защиты информации, ответственный за ведение, нормальное функционирование и контроль работы СЗИ НСД. Администратор должен иметь свой терминал и необходимые средства оперативного контроля и воздействия на безопасность АС;

- должно проводиться периодическое тестирование всех функций СЗИ НСД с помощью специальных программных средств не реже одного раза в год;

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности;

- должны использоваться сертифицированные средства защиты.

По существу перед нами — минимум требований, которым необходимо следовать, чтобы обеспечить конфиденциальность защищаемой информации.

Особенности информационной безопасности компьютерных сетей

"Оранжевая книга" Министерства обороны США и Руководящие документы Гостехкомиссии при Президенте РФ создавались в расчете на централизованные конфигурации, основу которых составляют большие машины. Распределенная организация современных информационных систем требует внесения существенных изменений и дополнений как в политику безопасности, так и в способы проведения ее в жизнь. Появились новые угрозы, для противодействия которым нужны новые функции и механизмы защиты.

Основополагающим документом в области защиты распределенных систем стали рекомендации X.800 [16]. В данном разделе мы рассмотрим эту работу, а также интерпретацию "Критериев" Министерства обороны США для сетевых конфигураций [14].

Рекомендации X.800

Рекомендации X.800 — документ довольно обширный. Мы сосредоточим внимание на специфически сетевых функциях (сервисах) безопасности, а также на необходимых для их реализации защитных механизмах. Одновременно мы познакомимся с основными понятиями данной области информационной безопасности.

Чтобы почувствовать специфику распределенных систем, достаточно рассмотреть такое стандартное средство защиты, как подотчетность. Помимо других целей, записи в регистрационном журнале могут служить доказательством того, что определенный пользователь совершил то или иное действие (точнее, действие было совершено от его имени). В результате пользователь не может отказаться от содеянного и в некоторых случаях несет за это наказание. В распределенных системах действие порой совершается на нескольких компьютерах и, вообще говоря, не исключено, что их регистрационные журналы противоречат друг другу. Так бывает, когда злоумышленнику удается подделать сетевой адрес и имя другого пользователя. Значит, нужны иные средства обеспечения "неотказуемости" (невозможности отказаться) от совершенных действий.

Функции (сервисы) безопасности

Перечислим сервисы безопасности, характерные для распределенных систем, и роли, которые они могут играть. Вопросы реализации этих сервисов рассматриваются в Разд. Механизмы безопасности.

Аутентификация.

Данная функция обеспечивает аутентификацию партнеров по общению и аутентификацию источника данных.

Аутентификация партнеров по общению используется при установлении соединения и, быть может, периодически во время сеанса. Она служит для предотвращения таких угроз, как маскарад и повтор предыдущего сеанса связи.

Аутентификация источника данных — это подтверждение подлинности источника отдельной порции данных. Функция не обеспечивает защиты против повторной передачи данных.

Управление доступом.

Управление доступом обеспечивает защиту от несанкционированного использования ресурсов, доступных по сети.

Конфиденциальность данных.

Данная функция обеспечивает защиту от несанкционированного получения информации. Различают следующие виды конфиденциальности:

- конфиденциальность данных при общении с установлением соединения (в этом и следующем случаях защищается вся пользовательская информация);

- конфиденциальность данных при общении без установления соединения;

- конфиденциальность отдельных полей данных (избирательная конфиденциальность);

- конфиденциальность трафика (защита информации, которую можно получить, анализируя трафик).

Целостность данных.

Данная функция подразделяется на подвиды в зависимости от того, какой тип общения используют партнеры — с установлением соединения или без такового, защищаются ли все данные или только отдельные поля, обеспечивается ли восстановление в случае нарушения целостности.

Неотказуемость.

Данная функция (невозможность отказаться от совершенных действий) обеспечивает два вида услуг:

- неотказуемость с подтверждением подлинности источника данных;

- неотказуемость с подтверждением доставки.

Побочным продуктом неотказуемости является аутентификация источника данных.

В Таб. 3 указаны уровни эталонной семиуровневой модели OSI, на которых могут быть реализованы функции безопасности. Отметим, что прикладные процессы в принципе могут взять на себя поддержку всех защитных сервисов.

Механизмы безопасности

Для реализации функций безопасности могут использоваться следующие механизмы и их комбинации.

Шифрование.

Шифрование подразделяется на симметричное (с секретным ключом, когда знание ключа шифрования влечет знание ключа расшифровки) и асимметричное (с открытым ключом, когда знание ключа шифрования не позволяет узнать ключ расшифровки).

Различают также обратимое и необратимое шифрование. Последнее может использоваться для вычисления криптографических контрольных сумм (хзш-функций, дайджестов, имитовставок).

Электронная (цифровая) подпись.

Механизм электронной подписи включает в себя две процедуры:

- выработку подписи;

- проверку подписанной порции данных.

Процедура выработки подписи использует информацию, известную только подписывающему порцию данных. Процедура проверки подписи является общедоступной, она не должна позволять найти секретный ключ подписывающего.

Механизмы управления доступом.

При принятии решений по поводу предоставления запрашиваемого типа доступа могут использоваться следующие виды и источники информации:

- Базы данных управления доступом. В такой базе, поддерживаемой централизованно или на оконечных системах, могут храниться списки управления доступом или структуры аналогичного назначения.

- Пароли или иная аутентификационная информация.

- Токены, билеты или иные удостоверения, предъявление которых свидетельствует о наличии прав доступа.

- Метки безопасности, ассоциированные с субъектами и объектами доступа.

- Время запрашиваемого доступа.

- Маршрут запрашиваемого доступа.

- Длительность запрашиваемого доступа.

Механизмы управления доступом могут располагаться на любой из общающихся сторон или в промежуточной точке. В промежуточных точках целесообразно проверять права доступа к коммуникационным ресурсам. Очевидно, требования механизма, расположенного на приемном конце, должны быть известны заранее, до начала общения.

Механизмы контроля целостности данных.

Различают два аспекта целостности: целостность отдельного сообщения или поля информации и целостность потока сообщений или полей информации. Вообще говоря, контроль двух видов целостности осуществляется различными механизмами, хотя контролировать целостность потока, не проверяя отдельные сообщения, едва ли имеет смысл.

Процедура контроля целостности отдельного сообщения (поля) включает в себя два процесса — один на передающей стороне, другой на приемной. На передающей стороне к сообщению добавляется избыточная информация, которая является функцией от сообщения (та или иная разновидность контрольной суммы). На приемной стороне независимо генерируется контрольная сумма полученного сообщения с последующим сравнением результатов. Данный механизм сам по себе не защищает от дублирования сообщений.

Для проверки целостности потока сообщений (то есть для защиты от кражи, переупорядочивания, дублирования и вставки сообщений) используются порядковые номера, временные штампы, криптографическое связывание (когда результат шифрования очередного сообщения зависит от предыдущего) или иные аналогичные приемы.

При общении в режиме без установления соединения использование временных штампов может обеспечить ограниченную форму защиты от дублирования сообщений.

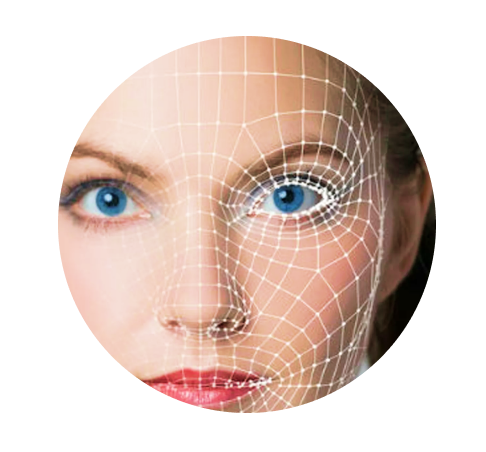

Механизмы аутентификации.

Аутентификация может достигаться за счет использования паролей, личных карточек или иных устройств аналогичного назначения, криптографических методов (когда демонстрируется знание секретного ключа), устройств измерения и анализа биометрических характеристик.

Аутентификация бывает односторонней (обычно клиент доказывает свою подлинность серверу) и двусторонней (взаимной). Пример односторонней аутентификации — процедура входа пользователя в систему.

Для защиты от дублирования аутентификационной информации могут использоваться временные штампы и синхронизация часов в узлах сети.

Механизмы дополнения трафика.

Механизмы дополнения трафика, разумеется, эффективны только в сочетании со средствами обеспечения конфиденциальности, поскольку в противном случае злоумышленнику будет очевиден фиктивный характер дополнительных сообщений.

Механизмы управления маршрутизацией.

Маршруты могут выбираться статически или динамически. Оконечная система, зафиксировав неоднократные атаки на определенном маршруте, может отказаться от его использования. На выбор маршрута способна повлиять метка безопасности, ассоциированная с передаваемыми данными.

Механизмы нотаризации.

Механизм нотаризации служит для заверения таких коммуникационных характеристик, как целостность, время, личности отправителя и получателей. Заверение обеспечивается надежной третьей стороной, которая обладает достаточной информацией, чтобы ее заверениям можно было доверять. Обычно нотаризация опирается на механизм электронной подписи.

В Таб. 4 сведены функции и механизмы безопасности. Таблица показывает, какие механизмы (по одиночке или в комбинации с другими) могут использоваться для реализации той или иной функции.

Администрирование средств безопасности

Администрирование средств безопасности включает в себя распространение информации, необходимой для работы функций и механизмов безопасности, а также сбор и анализ информации об их функционировании. Примерами могут служить распространение криптографических ключей, установка значений параметров защиты, ведение регистрационного журнала и т.п.

Концептуальной основой администрирования является информационная база управления безопасностью. Эта база может не существовать как единое (распределенное) хранилище, но каждая из оконечных систем должна располагать информацией, необходимой для проведения в жизнь избранной политики безопасности.

Усилия администратора средств безопасности должны распределяться по трем направлениям:

- администрирование системы в целом;

- администрирование функций безопасности;

- администрирование механизмов безопасности.

Среди действий, относящихся к системе в целом, отметим поддержание актуальности политики безопасности, взаимодействие с другими административными службами, реагирование на происходящие события, аудит и безопасное восстановление.

Администрирование функций безопасности включает в себя определение защищаемых объектов, выработку правил подбора механизмов безопасности (при наличии альтернатив), комбинирование механизмов для реализации функции безопасности, взаимодействие с другими администраторами для обеспечения согласованной работы.

Обязанности администратора механизмов безопасности определяются перечнем задействованных механизмов. Типичный список таков:

- Управление ключами (генерация и распределение). Вероятно, многие аспекты управления ключами (например, их доставка) выходят за пределы среды OSI.

- Управление шифрованием (установка и синхронизация криптографических параметров). К управлению шифрованием можно отнести и администрирование механизмов электронной подписи. Управление целостностью, если оно обеспечивается криптографическими средствами, также тяготеет к данному направлению.

- Администрирование управления доступом (распределение информации, необходимой для управления — паролей, списков доступа и т.п.).

- Управление аутентификацией (распределение информации, необходимой для аутентификации — паролей, ключей и т.п.).

- Управление дополнением трафика (выработка и поддержание правил, задающих характеристики дополняющих сообщений — частоту отправки, размер и т.п.). Характеристики могут варьироваться по заданному закону в зависимости от даты и времени.

- Управление маршрутизацией (выделение надежных путей).

- Управление нотаризацией (распространение информации о нотариальных службах, администрирование этих служб).

Мы видим, что администрирование средств безопасности в распределенной среде имеет много особенностей по сравнению с централизованными системами.

Интерпретация "Оранжевой книги" для сетевых конфигураций

В 1987 году Национальный центр компьютерной безопасности США выпустил в свет интерпретацию "Оранжевой книги" для сетевых конфигураций [14]. Данный документ состоит из двух частей. Первая содержит собственно интерпретацию, во второй рассматриваются сервисы безопасности, специфичные или особенно важные для сетевых конфигураций.

Интерпретация

В первой части вводится минимум новых понятий. Важнейшее из них — сетевая надежная вычислительная база, распределенный аналог надежной вычислительной базы изолированных систем. Сетевая надежная вычислительная база формируется из всех частей всех компонентов сети, обеспечивающих информационную безопасность. Надежная сетевая система должна обеспечивать такое распределение защитных механизмов, чтобы общая политика безопасности проводилась в жизнь несмотря на уязвимость коммуникационных путей и на параллельную, асинхронную работу компонентов.

Не существует прямой зависимости между вычислительными базами компонентов, рассматриваемых как изолированные системы, и фрагментами сетевой вычислительной базы. Более того, нет прямой зависимости и между уровнями безопасности отдельных компонентов и уровнем безопасности всей сетевой конфигурации. Например, в результате объединения двух систем класса B1, обладающих несовместимыми правилами кодирования меток безопасности, получается сеть, не удовлетворяющая требованию обеспечения целостности меток. В качестве противоположного примера рассмотрим объединение двух компонентов, один из которых сам не обеспечивает протоколирование действий пользователя, но передает необходимую информацию другому компоненту, который и ведет протокол. В таком случае сеть в целом, несмотря на слабость компонента, удовлетворяет требованию подотчетности.

Чтобы понять суть положений, вошедших в первую часть, рассмотрим интерпретацию требований к классу безопасности C2. Первое требование к этому классу — поддержка произвольного управления доступом. Интерпретация предусматривает различные варианты распределения сетевой надежной вычислительной базы по компонентам и, соответственно, различные варианты распределения механизмов управления доступом. В частности, некоторые компоненты, закрытые от прямого доступа пользователей (например, коммутаторы пакетов, оперирующие на третьем уровне семиуровневой модели OSI), могут вообще не содержать подобных механизмов.

Пользователь осуществляет доступ к удаленному ресурсу посредством суррогатного процесса, выполняющегося на удаленной системе от его имени. Данный процесс подвергается стандартным локальным процедурам контроля доступа. Интерпретация предусматривает различные способы ассоциирования идентификатора пользователя с суррогатным процессом. Может существовать единая идентификационная база данных, доступная каждому компоненту; могут быть реализованы лишь локальные базы, и тогда суррогатный процесс выполняется от имени незарегистрированного пользователя или по некоторым правилам получает идентификатор кого-либо из локальных пользователей.

Идентификация групп пользователей может строиться на основе сетевых адресов хостов или (под)сетей. В то же время регистрационный журнал должен содержать достаточно информации для ассоциирования действий с конкретным пользователем. Сетевой адрес может являться частью глобального идентификатора пользователя.

В принципе возможен централизованный контроль доступа, когда решения принимает специальный сервер авторизации. Возможен и смешанный вариант, когда сервер авторизации разрешает соединение двух хостов, а дальше в дело вступают локальные механизмы хоста, содержащего объект доступа.

Аналогично, идентификация и аутентификация пользователей может производиться как централизованно (соответствующим сервером), так и локально — той системой, с которой пользователь непосредственно взаимодействует. Возможна передача идентификационной и аутентификационной информации между хостами (чтобы избавить пользователя от многократной аутентификации). При передаче аутентификационная информация должна быть защищена не слабее, чем на каждом из компонентов сетевой конфигурации.

В идентификации и аутентификации могут нуждаться не только пользователи, но и компоненты сети, такие как хосты.

Регистрационная информация в сетевом случае может включать в себя записи новых видов, например, сведения об установлении и разрыве соединений, о потенциальном нарушении целостности данных (в частности, ввиду неправильной маршрутизации датаграмм), об изменениях в конфигурации сети. "Адресное пространство пользователей" становится распределенным, а в число регистрируемых событий попадают действия с удаленными объектами (открытие, переименование и т.п.).

При ведении регистрационного журнала могут использоваться локальные или глобальные синхронизированные часы.

Регистрационные журналы разных компонентов сети должны быть согласованы между собой; должны предоставляться средства для комплексного анализа совокупности регистрационных журналов с целью глобального отслеживания деятельности пользователей.

Возможно выделение в сети одного или нескольких серверов протоколирования и аудита, обслуживающих другие компоненты, которые не имеют ресурсов или по иным причинам не желают вести протоколирование самостоятельно.

Переходя к рассмотрению вопросов гарантированности, отметим, что каждая часть сетевой надежной вычислительной базы, расположенная на отдельном компоненте, должна поддерживать отдельную область для собственного выполнения, защищенную от внешних воздействий.

Интерпретация отличается от самих "Критериев" учетом динамичности сетевых конфигураций. Предусматривается наличие средств проверки подлинности и корректности функционирования компонентов перед их включением в сеть, наличие протокола взаимной проверки компонентами живучести и корректности функционирования друг друга, доступность средств оповещения администратора о неполадках в сети. Сетевая конфигурация должна быть устойчива к отказам отдельных компонентов или коммуникационных путей.

Динамичность, согласно Интерпретации, должна найти отражение в Руководстве администратора по средствам безопасности. Помимо прочих, это Руководство обязано освещать такие темы, как аппаратное конфигурирование сети, учет последствий подключения новых компонентов или отключения старых.

В качестве еще одного отличительного момента Интерпретации отметим повышенное внимание к целостности информации вообще и меток безопасности в частности (мы переходим к рассмотрению некоторых аспектов принудительного управления доступом, характерного для уровня безопасности B). Для контроля целостности меток и для их защиты от нелегального изменения в Интерпретации рекомендуется широкое использование криптографических методов. Далее, чтобы принудительное управление доступом в распределенной конфигурации имело смысл, совокупность уровней секретности и категорий должна поддерживаться централизованно. В этом одно из принципиальных отличий от произвольного управления доступом.

В целом следует отметить довольно очевидный характер первой части Интерпретации, что, впрочем, является прямым следствием выбранного методологического подхода. Описание существенно новых сервисов и механизмов вынесено во вторую часть документа. Если первая часть посвящена в основном управлению доступом к информации, то во второй нашли отражение все основные аспекты безопасности — конфиденциальность, целостность и доступность.

Новые сервисы безопасности и защитные механизмы

Рассматриваемый документ создавался примерно в то же время, что и рекомендации X.800. Естественно, что две рабочие группы обменивались информацией, поэтому во многих отношениях их подходы схожи. Имеются, однако, и важные различия. Интерпретация не замыкается на эталонной семиуровневой модели, ее цель — оценка безопасности всей распределенной конфигурации, а не только чисто сетевых аспектов. Рекомендации X.800 в основном имеют дело с функциональностью (с сервисами безопасности) и в меньшей степени с защитными механизмами. В Разд. Гармонизированные критерии Европейских стран анализируется еще одна важнейшая характеристика — гарантированность.

Основой функционирования сетей вообще и коммуникационной безопасности в частности являются сетевые протоколы. Многие защитные механизмы встраиваются в протоколы. От протоколов зависит защита системы от тупиков и иных обстоятельств, способных повлиять на доступность сервисов, а также наличие средств обнаружения ситуаций недоступности. Протоколы влияют и на возможность поддержания целостности данных.

Среди защитных механизмов в сетевых конфигурациях на первом месте стоит криптография, помогающая поддерживать как конфиденциальность, так и целостность. Следствием использования криптографических методов является необходимость реализации механизмов управления ключами.

Для поддержания целостности (в аспектах, относящихся к коммуникациям) используются аутентификация, контроль целостности полей и механизмы обеспечения неотказуемости. Мы не останавливаемся подробно на этом и предыдущем сервисах, поскольку они подробно рассматривались в связи с рекомендациями X.800.

Новым по сравнению с X.800 является рассмотрение вопросов доступности. Сетевой сервис перестает быть доступным, когда пропускная способность коммуникационных каналов падает ниже минимально допустимого уровня или сервис не в состоянии обслуживать запросы. Удаленный ресурс может стать недоступным и вследствие нарушения равноправия в обслуживании пользователей. Надежная система должна быть в состоянии обнаруживать ситуации недоступности, уметь возвращаться к нормальной работе и противостоять атакам на доступность.

Для обеспечения непрерывности функционирования могут применяться следующие защитные меры:

- Внесение в конфигурацию той или иной формы избыточности (резервное оборудование, запасные каналы связи и т.п.).

- Наличие средств реконфигурирования для изоляции и/или замены узлов или коммуникационных каналов, отказавших или подвергшихся атаке на доступность.

- Рассредоточенность сетевого управления, отсутствие единой точки отказа.

- Наличие средств нейтрализации отказов (обнаружение отказавших компонентов, оценка последствий, восстановление после отказов).

- Выделение подсетей и изоляция групп пользователей друг от друга.

С точки зрения оценки надежности систем, критерии Разд. Гармонизированные критерии Европейских стран дополняют "Оранжевую книгу". Каждый сервис безопасности рассматривается независимо и может получить одну из трех положительных оценок. Таким образом, общая оценка сетевой конфигурации выглядит примерно так: класс безопасности C2, сервис_1 — удовлетворительно, сервис_2 — хорошо и т.д. Заказчик, зная свои потребности, в состоянии принять решение о пригодности той или иной конфигурации.

Оценка надежности сетевой конфигурации на основе оценки компонентов

В Разд. Критерии оценки надежных компьютерных систем ("Оранжевая книга" Министерства обороны США) Интерпретации излагается подход к оценке надежности сетевой конфигурации как единого целого. В то же время имеет право на существование и другой взгляд, когда сеть составляется из предварительно проверенных компонентов, а общая оценка по определенным правилам выводится из их "рейтинга". Подобная точка зрения является предметом рассмотрения приложений к Интерпретации, где анализируются три главных вопроса:

- Как следует структурировать сеть, чтобы оценка компонентов помогала получить общую оценку?

- Какие критерии следует применять к компонентам?

- Как получать общую оценку?

Предварительным условием надежности сетевой конфигурации является наличие единой политики безопасности, с которой должны быть согласованы поведение каждого компонента и характер связей между ними. В Интерпретации рассматриваются следующие аспекты политики безопасности:

- произвольное управление доступом;

- принудительное управление доступом;

- идентификация и аутентификация;

- протоколирование и аудит.

Одним из важнейших в "Оранжевой книге" является понятие монитора обращений (см. Разд. Основные понятия). Применительно к структурированию сетевой конфигурации можно сформулировать следующее утверждение, дающее достаточное условие корректности фрагментирования монитора обращений.

Утверждение 1. Пусть каждый субъект (то есть процесс, действующий от имени какого-либо пользователя) заключен внутри одного компонента и может осуществлять непосредственный доступ к объектам только в пределах этого компонента. Пусть, далее, каждый компонент содержит свой монитор обращений, отслеживающий все локальные попытки доступа, и все мониторы проводят в жизнь согласованную политику безопасности. Пусть, наконец, коммуникационные каналы, связывающие компоненты, сохраняют конфиденциальность и целостность передаваемой информации. Тогда совокупность всех мониторов образует единый монитор обращений для всей сетевой конфигурации.

Истинность этого утверждения непосредственно следует из определения монитора обращений.

Отметим разумность структурирования на компоненты, содержащие собственные мониторы обращений. Обычно каждый такой компонент предоставляет законченный набор услуг, а, значит, его выделение естественно и целесообразно не только с точки зрения безопасности, но и с функциональной точки зрения.

Таким образом, сетевые конфигурации рекомендуется структурировать на компоненты, предоставляющие определенные виды сервиса и отслеживающие обращения к своим объектам, и на коммуникационные каналы, защищенные надежными сетевыми сервисами (использующими, как правило, криптографические механизмы).

Оценка компонентов производится по обычным критериям "Оранжевой книги" с одной важной оговоркой. Каждый компонент, вообще говоря, не обязан поддерживать все перечисленные выше аспекты политики безопасности. В таком случае к нему нужно применять соответствующее подмножество критериев. Компоненты, поддерживающие лишь часть аспектов политики безопасности, должны обладать программными и/или протокольными интерфейсами, чтобы получить недостающие им сервисы от других компонентов (предоставляющих такую возможность).

При оценке сетевой конфигурации принимается во внимание тип компонентов и присвоенный им класс безопасности. Комбинируя четыре аспекта политики безопасности, каждый из которых может независимо поддерживаться или не поддерживаться, получаем 15 типов компонентов и их комбинаций (случай, когда не поддерживается ни один аспект, не рассматривается). Как правило, условия корректности комбинаций и итоговый класс безопасности очевидным образом следуют из обычных критериев. Так, при объединении двух компонентов, поддерживающих произвольное управление доступом, необходимо, чтобы был определен протокол передачи идентификационной информации, на которой основываются решения о предоставлении запрашиваемого вида доступа. Политика безопасности каждого компонента и их объединения должна быть согласована с общей политикой. Итоговый класс безопасности объединения равен минимальному из классов, присвоенных компонентам.

При объединении компонента с произвольным управлением доступом и компонента, поддерживающего идентификацию и аутентификацию, должны сохраниться возможности обоих компонентов и, кроме того, для классов C2 и выше, необходимо наличие интерфейса к компонентам протоколирования и аудита. Если компонент идентификации отнесен к классу безопасности C2, то итоговый класс объединения совпадает с классом компонента с добровольным управлением доступом.

Мы не будем останавливаться на всех возможных способах построения составных компонентов.

Практический подход к созданию и поддержанию режима информационной безопасности

Общие положения

Мы переходим к рассмотрению практических подходов к созданию и поддержанию информационной безопасности. Прежде всего, поясним это понятие.

Под информационной безопасностью мы будем понимать защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Защита информации — это комплекс мероприятий, направленных на обеспечение информационной безопасности. На практике под этим понимается поддержание целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных.

Во введении отмечался комплексный характер проблемы обеспечения безопасности, необходимость сочетания законодательных, организационных и программно-технических мер. К сожалению, законодательная база отстает от потребностей практики. Имеющиеся в России законы и указы [6], [7] носят в основном запретительный характер. В то же время следует учитывать, что в данном случае от государства требуется в первую очередь поддержка, организация и координация работ. В других странах это поняли довольно давно. Так, в США в 1987 году был принят закон о компьютерной безопасности (Computer Security Act, вступил в силу в сентябре 1988 года). Этот закон предусматривает комплекс мер по обучению пользователей, имеющих дело с критичной информацией, по подготовке разъяснительных руководств и т.д., без чего сознательное поддержание режима безопасности просто невозможно. И данный закон на самом деле выполняется.

Следующим после законодательного можно назвать управленческий уровень. Руководство каждой организации должно осознать необходимость поддержания режима безопасности и выделения на эти цели значительных ресурсов. Главное, что должен сделать управленческий уровень, — это выработать политику безопасности, которая задает общее направление работам в данной области. Мы рассмотрим управленческие регуляторы безопасности в Разд. Управленческие меры обеспечения информационной безопасности.

Операционные регуляторы применяются к окружению компьютерных систем и прежде всего к людям. Имеются в виду способы подбора персонала, его обучения, обеспечения дисциплины. Сюда же относятся меры по физической защите помещений и оборудования и некоторые другие. Операционные регуляторы будут рассмотрены в Разд. Операционные регуляторы.

Для поддержания режима информационной безопасности особенно важны программно-технические меры, поскольку основная угроза компьютерным системам исходит от самих этих систем (сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т.п.). Программно-техническим мерам посвящен Разд. Основные программно-технические меры. Напомним названия ключевых механизмов безопасности:

- идентификация и аутентификация;

- управление доступом;

- протоколирование и аудит;

- криптография;

- экранирование.

Строго говоря, всем защитным мерам должен предшествовать анализ угроз. Этой теме посвящен Разд. Наиболее распространенные угрозы.

Недостатки стандартов и рекомендаций с практической точки зрения

Стандарты и рекомендации, рассмотренные во второй главе, образуют понятийный базис, на котором строятся все работы по обеспечению информационной безопасности. В то же время, эти документы ориентированы в первую очередь на производителей и "оценщиков" систем и в гораздо меньшей степени — на потребителей (пользователей).

Стандарты и рекомендации статичны, причем статичны по крайней мере в двух аспектах. Во-первых, они не учитывают постоянной перестройки защищаемых систем и их окружения. Во-вторых, они не содержат практических рекомендаций по формированию режима безопасности. Информационную безопасность нельзя купить, ее приходится каждодневно поддерживать, взаимодействуя при этом не только и не столько с компьютерами, сколько с людьми.

Иными словами, стандарты и рекомендации не дают ответов на два главных (с практической точки зрения) вопроса:

- Как приобретать (комплектовать) информационную систему масштаба предприятия, чтобы ее можно было сделать безопасной?

- Как практически сформировать режим безопасности и поддерживать его в условиях постоянно меняющегося окружения и структуры самой системы?

Как уже отмечалось, стандарты и рекомендации несут на себе "родимые пятна" разработавших их ведомств. На первом месте в "Оранжевой книге" и аналогичных Руководящих документах Гостехкомиссии при Президенте РФ стоит обеспечение конфиденциальности. Это, конечно, важно, но для большинства гражданских организаций целостность и доступность — вещи не менее важные. Не случайно в определении информационной безопасности, данном в начале Разд. Общие положения, конфиденциальность поставлена на третье место.

Таким образом, стандарты и рекомендации являются лишь отправной точкой на длинном и сложном пути защиты информационных систем организаций. С практической точки зрения важны рекомендации, по возможности простые, следование которым дает пусть не оптимальное, но достаточно хорошее решение задачи обеспечения информационной безопасности [23]. К изложению подобных рекомендаций мы и переходим.

Распространение подхода клиент/сервер на информационную безопасность

Информационная безопасность начинается не тогда, когда случилось первое нарушение, а когда идет формирование будущей компьютерной системы. Она начинается с составления спецификаций на приобретаемое оборудование и программное обеспечение.

Как правило, заказчик хочет получить определенный набор сервисов. Назовем их основными. Например, если заказчиком является банк, то в качестве основных сервисов могут выступать банковская система, система автоматизации офиса, бухгалтерская система самого банка и т.п.

Однако, чтобы основные сервисы могли функционировать, необходимо приобрести ряд вспомогательных сервисов. Имеются в виду серверы баз данных, почтовые серверы, сетевые сервисы, мониторы транзакций и т.д. Операционные системы и оборудование также можно отнести к вспомогательным сервисам. Вообще говоря, предоставление некоторых вспомогательных сервисов может потребовать привлечения дополнительной совокупности услуг. Выражаясь математическим языком, следует вычислить транзитивное замыкание потребных сервисов.

И основные, и вспомогательные сервисы, как правило, могут быть подвергнуты декомпозиции. Так, банковская система состоит из ряда аппаратно-программных подсистем (валютный операционный день, рабочее место операциониста и т.п.). Каждую из таких подсистем можно рассматривать как относительно самостоятельный сервис. Сервисы, декомпозиция которых нецелесообразна, мы будем называть атомарными.

Когда выявлены все необходимые основные и вспомогательные сервисы, следует проанализировать информационные потоки между ними. Это важно, чтобы проконтролировать взаимную совместимость сервисов и сформулировать требования к пропускной способности коммуникационных каналов. Когда данный этап завершен, формирование архитектуры будущей системы с содержательной точки зрения в первом приближении можно считать законченным. Следует переходить к разработке мер, необходимых для обеспечения безопасности системы.

В защите нуждаются все сервисы (в том числе вспомогательные) и коммуникационные пути между ними. В то же время, возможно, не все запланированные атомарные сервисы обладают полным набором механизмов безопасности. Интерпретация "Оранжевой книги" для сетевых конфигураций подсказывает правила, по которым следует объединять сервисы, Идея их проста — нужно формировать составные сервисы, обладающие полным набором механизмов безопасности и с внешней точки зрения представляющие собой единое целое (нет информационных потоков, идущих к незащищенным компонентам). Утверждение 1 из Разд. Оценка надежности сетевой конфигурации на основе оценки компонентов гарантирует, что совокупность подобных составных сервисов, соединенных защищенными коммуникационными путями, является надежной системой. Подчеркнем, что здесь важна полнота функциональности каждого компонента, и это является теоретическим обоснованием предлагаемой нами методологии анализа безопасности информационных систем.

Вполне возможно, что из сервисов, выбранных на первом этапе, не удается составить надежной конфигурации. Наиболее распространенной причиной тому, вероятно, может оказаться отсутствие механизмов безопасности в операционных системах класса MS-DOS. В таком случае необходимо привлечение дополнительных сервисов, которые мы будем называть экранирующими. Экранирующие сервисы могут не обладать полезной функциональностью; они нужны лишь для формирования защищенных составных сервисов. Пример экранирующего сервиса — сервер аутентификации Kerberos. Иногда экранирующие сервисы привлекают для обеспечения эшелонированности обороны. Примером являются межсетевые экраны (firewalls), экранирующие сети организаций от враждебного окружения.

Реализация экранирующих сервисов может потребовать привлечения дополнительных вспомогательных сервисов и, следовательно, новой итерации пересмотра спецификаций. Впрочем, число таких итераций не должно быть большим — процесс быстро сойдется. После этого можно приступать к фазе реализации спецификаций.

Выбор подхода клиент/сервер как основы структурирования информационных систем при рассмотрении программно-технических мер безопасности целесообразен еще и потому, что для каждого сервиса основные цели (конфиденциальность, целостность, доступность) трактуются по-своему. Целостность с точки зрения системы управления базами данных и с точки зрения почтового сервера — вещи принципиально разные. Бессмысленно говорить о безопасности локальной или иной сети вообще, если сеть включает в себя разнородные компоненты. Следует анализировать защищенность сервисов, функционирующих в сети. Часто для разных сервисов и защиту строят по-разному. Например, обычно межсетевые экраны свободно пропускают через себя почтовый трафик (почта — относительно безобидный сервис), но контролируют попытки доступа к другим, более мощным или более уязвимым сервисам.

Наиболее распространенные угрозы

Прежде чем переходить к рассмотрению средств обеспечения информационной безопасности, рассмотрим наиболее распространенные угрозы, которым подвержены современные компьютерные системы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности [24].

Отметим, что само понятие "угроза" в разных ситуациях зачастую трактуется по-разному. Например, для подчеркнуто открытой организации может просто не существовать угроз конфиденциальности — вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ считается серьезной опасностью.

Мы попытаемся встать на точку зрения типичной (по нашему мнению) организации. Впрочем, многие угрозы (например, пожар) опасны для всех.

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами (неправильно введенные данные, ошибка в программе, вызвавшая крах системы), иногда они создают слабости, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). Согласно [22], с. 20, 65% потерь — следствие непреднамеренных ошибок. Пожары и наводнения можно считать пустяками по сравнению с безграмотностью и расхлябанностью. Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками — максимальная автоматизация и строгий контроль за правильностью совершаемых действий.

На втором месте по размерам ущерба располагаются кражи и подлоги. По данным газеты USA Today [22], с. 21, в 1992 году в результате подобных противоправных действий с использованием персональных компьютеров американским организациям был нанесен суммарный ущерб в размере 882 миллионов долларов. Можно предположить, что подлинный ущерб намного больше, поскольку многие организации по понятным причинам скрывают такие инциденты. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Еще раз мы убеждаемся в том, что внутренняя угроза гораздо опаснее внешней.

Весьма опасны так называемые обиженные сотрудники — нынешние и бывшие. Как правило, их действиями руководит желание нанести вред организации-обидчику, например:

- повредить оборудование;

- встроить логическую бомбу, которая со временем разрушит программы и/или данные;

- ввести неверные данные;

- удалить данные;

- изменить данные и т.д.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Угрозы, исходящие от окружающей среды, к сожалению, отличаются большим разнообразием. В первую очередь следует выделить нарушения инфраструктуры — аварии электропитания, временное отсутствие связи, перебои с водоснабжением, гражданские беспорядки и т.п. Опасны, разумеется, стихийные бедствия и события, воспринимаемые как стихийные бедствия - пожары, наводнения, землетрясения, ураганы. По данным [22], с. 22, на долю огня, воды и аналогичных "врагов" (среди которых самый опасный — низкое качество электропитания и его перебои) приходится 13% потерь, нанесенных информационным системам.

Много говорят и пишут о хакерах, но исходящая от них угроза зачастую преувеличивается. Верно, что почти каждый Internet-сервер по нескольку раз в день подвергается попыткам проникновения; верно, что иногда такие попытки оказываются удачными; верно, что изредка подобные действия связаны со шпионажем. Однако в целом ущерб от деятельности хакеров (в сравнении с другими угрозами) представляется не столь уж значительным. Вероятно, больше всего пугает непредсказуемость действий людей такого сорта. Представьте себе, что в любой момент к Вам в квартиру могут забраться посторонние люди. Даже если они не имеют злого умысла, а зашли просто так, посмотреть, нет ли чего интересного, приятного в этом мало.

Много говорят и пишут и о программных вирусах. Так, недавно появилось сообщение о жутком вирусе "666", который, выводя каждую секунду на монитор некий 25-й кадр, вызывает у пользователей кровоизлияние в мозг и смерть. В этой связи обратим внимание на следующий факт. Как показало проведенное в 1993 году исследование [22], с. 25, несмотря на экспоненциальный рост числа известных вирусов, аналогичного роста количества инцидентов, вызванных вирусами, не зарегистрировано. Соблюдение несложных правил компьютерной гигиены сводит риск заражения практически к нулю. Там где работают, а не играют, число зараженных компьютеров составляет лишь доли процента.

Мы не будем останавливаться на уточнении понятий "зловредный код", "вирус", "червь", "Троянский конь" (см., например, [8], [21], [27]). Справедливости ради отметим лишь, что зловредный код поражает не только персональные компьютеры, но и системы других типов.

Таковы основные угрозы, на долю которых приходится львиная доля урона, наносимого информационным системам. Рассмотрим теперь иерархию защитных мероприятий, способных противостоять угрозам.

Управленческие меры обеспечения информационной безопасности

Главная цель мер, предпринимаемых на управленческом уровне, — сформировать программу работ в области информационной безопасности и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел [25].

Основой программы является политика безопасности, отражающая подход организации к защите своих информационных активов. "Политические решения" можно подразделить на несколько уровней; мы рассмотрим их в Разд. Политика безопасности.

Разд. Программа безопасности — управленческий аспект посвящен собственно программе безопасности.

В Разд. Управление рисками рассматривается важная тема управления рисками. Использование информационных систем связано с определенной совокупностью рисков. Когда риск неприемлемо велик, необходимо предпринять защитные меры. Периодическая (пере)оценка рисков необходима для контроля эффективности деятельности в области безопасности и для учета изменений обстановки.

Безопасность в жизненном цикле системы — тема Разд. Безопасность в жизненном цикле системы.

Политика безопасности

В реальной жизни термин "политика безопасности" трактуется гораздо шире, чем в "Оранжевой книге".

Под политикой безопасности мы будем понимать совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов.

С практической точки зрения политику безопасности целесообразно подразделить на три уровня. К верхнему уровню можно отнести решения, затрагивающие организацию в целом. Они носят весьма общий характер и, как правило, исходят от руководства организации. Примерный список подобных решений может включать в себя следующие элементы:

- Решение сформировать или пересмотреть комплексную программу обеспечения информационной безопасности, определение ответственных за продвижение программы.

- Формулировка целей, которые преследует организация в области информационной безопасности, определение общих направлений в достижении этих целей.

- Обеспечение базы для соблюдения законов и правил.

- Формулировка управленческих решений по тем вопросам реализации программы безопасности, которые должны рассматриваться на уровне организации в целом.

Для политики верхнего уровня цели организации в области информационной безопасности формулируются в терминах целостности, доступности и конфиденциальности. Если организация отвечает за поддержание критически важных баз данных, на первом плане может стоять уменьшение числа потерь, повреждений или искажений данных. Для организации, занимающейся продажей компьютерной техники, вероятно, важна актуальность информации о предоставляемых услугах и ценах и ее доступность максимальному числу потенциальных покупателей. Режимная организация в первую очередь заботится о защите от несанкционированного доступа, то есть о конфиденциальности.

На верхний уровень выносится управление защитными ресурсами и координация использования этих ресурсов, выделение специального персонала для защиты критически важных систем, поддержание контактов с другими организациями, обеспечивающими или контролирующими режим безопасности.

Политика верхнего уровня должна четко очерчивать сферу своего влияния. Возможно, это будут все компьютерные системы организации (или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих домашних компьютеров). Возможна, однако, и такая ситуация, когда в сферу влияния включаются лишь наиболее важные системы.

В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь. В этом смысле политика безопасности является основой подотчетности персонала.

Политика верхнего уровня имеет дело с тремя аспектами законопослушности и исполнительской дисциплины. Во-первых, организация должна соблюдать существующие законы. Во-вторых, следует контролировать действия лиц, ответственных за выработку программы безопасности. Наконец, необходимо обеспечить определенную степень послушности персонала, а для этого нужно выработать систему поощрений и наказаний.

Вообще говоря, на верхний уровень следует выносить минимум вопросов. Подобное вынесение целесообразно, когда оно сулит значительную экономию средств или когда иначе поступить просто невозможно.

К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов — отношение к передовым (но, возможно, недостаточно проверенным) технологиям, доступ к Internet (как сочетать свободу получения информации с защитой от внешних угроз?), использование домашних компьютеров, применение пользователями неофициального программного обеспечения и т.д.

Политика среднего уровня должна для каждого аспекта освещать следующие темы:

- Описание аспекта. Например, если рассмотреть применение пользователями неофициального программного обеспечения, последнее можно определить как обеспечение, которое не было одобрено и/или закуплено на уровне организации.

- Область применения. Следует специфицировать, где, когда, как, по отношению к кому и чему применяется данная политика безопасности. Например, касается ли политика по поводу неофициального программного обеспечения организаций-субподрядчиков? Затрагивает ли она работников, пользующихся портативными и домашними компьютерами и вынужденных переносить информацию на производственные машины?

- Позиция организации по данному аспекту. Продолжая пример с неофициальным программным обеспечением, можно представить себе позиции полного запрета, выработки процедуры приемки подобного обеспечения и т.п. Позиция может быть сформулирована и в гораздо более общем виде, как набор целей, которые преследует организация в данном аспекте. Вообще стиль документов по политике безопасности (как и перечень этих документов) может быть существенно разным для разных организаций.

- Роли и обязанности. В "политический" документ необходимо включить информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь. Например, если для использования работником неофициального программного обеспечения нужно официальное разрешение, должно быть известно, у кого и как его следует получать. Если должны проверяться дискеты, принесенные с других компьютеров, необходимо описать процедуру проверки. Если неофициальное программное обеспечение использовать нельзя, следует знать, кто следит за выполнением данного правила.

- Законопослушность. Политика должна содержать общее описание запрещенных действий и наказаний за них.

- Точки контакта. Должно быть известно, куда следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно "точкой контакта" служит должностное лицо, а не конкретный человек, занимающий в данный момент данный пост.

Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя два аспекта — цели и правила их достижения, поэтому ее порой трудно отделить от вопросов реализации. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Есть много вещей, специфичных для отдельных сервисов, которые нельзя единым образом регламентировать в рамках всей организации. В то же время эти вещи настолько важны для обеспечения режима безопасности, что решения, относящиеся к ним, должны приниматься на управленческом, а не техническом уровне. Приведем несколько примеров вопросов, на которые следует дать ответ в политике безопасности нижнего уровня:

- Кто имеет право доступа к объектам, поддерживаемым сервисом?

- При каких условиях можно читать и модифицировать данные?

- Как организован удаленный доступ к сервису?

При формулировке целей, политика нижнего уровня может отправляться от соображений целостности, доступности и конфиденциальности, но она не должна на них останавливаться. Ее цели должны быть конкретнее. Например, если речь идет о системе расчета заработной платы, можно поставить цель, чтобы только работникам отдела кадров и бухгалтерии позволялось вводить и модифицировать информацию. В более общем случае цели должны связывать между собой объекты сервиса и осмысленные действия с ними.

Из целей выводятся правила безопасности, описывающие, кто, что и при каких условиях может делать. Чем детальнее правила, чем более формально они изложены, тем проще поддержать их выполнение программно-техническими мерами. С другой стороны, слишком жесткие правила могут мешать работе пользователей, вероятно, их придется часто пересматривать. Руководству придется найти разумный компромисс, когда за приемлемую цену будет обеспечен приемлемый уровень безопасности, а работники не окажутся чрезмерно скованы. Обычно наиболее формально задаются права доступа к объектам ввиду особой важности данного вопроса.

Чтобы сделать изложение более конкретным, рассмотрим вслед за [20] гипотетическую локальную сеть, которой владеет организация XYZ, и ассоциированную с ней политику безопасности среднего уровня. Дабы фрагмент не выглядел вырванным из контекста, в него добавлены некоторые положения политики верхнего уровня.

Описание аспекта.

Информация, циркулирующая в рамках локальной сети, является критически важной. Локальная сеть позволяет пользователям разделять программы и данные; это увеличивает риск. Следовательно, каждый из компьютеров, входящих в сеть, нуждается в более сильной защите, чем отдельная машина. Эти повышенные меры безопасности и являются предметом данного документа.

Документ преследует две главные цели — продемонстрировать сотрудникам XYZ важность защиты сетевой среды и описать их роль в обеспечении безопасности, а также распределить конкретные обязанности по защите информации, циркулирующей в сети, равно как и самой сети.

Область применения.

В сферу действия данной политики попадают все аппаратные, программные и информационные ресурсы, входящие в локальную сеть предприятия. Политика ориентирована также на людей, работающих с сетью, в том числе на пользователей, субподрядчиков и поставщиков.

Позиция организации.

Целью организации XYZ является обеспечение целостности, доступности и конфиденциальности данных, а также их полноты и актуальности. Более частными целями являются:

- Обеспечение уровня безопасности, соответствующего нормативным документам.

- Следование экономической целесообразности в выборе защитных мер (расходы на защиту не должны превосходить предполагаемый ущерб от нарушения информационной безопасности).

- Обеспечение безопасности в каждой функциональной области локальной сети.

- Обеспечение подотчетности всех действий пользователей с информацией и ресурсами.

- Обеспечение анализа регистрационной информации.

- Предоставление пользователям достаточной информации для сознательного поддержания режима безопасности.

- Выработка планов восстановления после аварий и иных критических ситуаций для всех функциональных областей с целью обеспечения непрерывности работы сети.

- Обеспечение соответствия с имеющимися законами и общеорганизационной политикой безопасности.

Роли и обязанности (общие положения).

Следующие группы людей отвечают за реализацию сформулированных выше целей. Детально их обязанности будут описаны ниже.

- Руководители подразделений. Они отвечают за доведение положений политики безопасности до пользователей и за контакты с пользователями.

- Администраторы локальной сети. Они обеспечивают непрерывное функционирование сети и отвечают за реализацию технических мер, необходимых для проведения в жизнь политики безопасности.

- Администраторы сервисов. Они отвечают за конкретные сервисы и, в частности, за то, что их защита построена в соответствии с общей политикой безопасности.

- Пользователи. Они обязаны использовать локальную сеть в соответствии с политикой безопасности, подчиняться распоряжениям лиц, отвечающих за отдельные аспекты безопасности, ставить в известность руководство обо всех подозрительных ситуациях.

Законопослушность.

Нарушение политики безопасности может подвергнуть локальную сеть и циркулирующую в ней информацию недопустимому риску. Случаи нарушения со стороны персонала будут рассматриваться руководством для принятия мер вплоть до увольнения.

Роли и обязанности (детальное изложение).

Руководители подразделений обязаны:

- Постоянно держать в поле зрения вопросы безопасности. Следить за тем, чтобы то же делали их подчиненные.

- Проводить анализ рисков, выявляя активы, требующие защиты, и уязвимые места систем, оценивая размер возможного ущерба от нарушения режима безопасности и выбирая эффективные средства защиты.

- Организовать обучение персонала мерам безопасности. Обратить особое внимание на вопросы, связанные с антивирусным контролем.

- Информировать администраторов локальной сети и администраторов сервисов об изменении статуса каждого из подчиненных (переход на другую работу, увольнение и т.п.).

- Обеспечить, чтобы каждый компьютер в их подразделениях имел хозяина или системного администратора, отвечающего за его безопасность и имеющего достаточную квалификацию для выполнения этой роли.

Администраторы локальной сети обязаны:

- Информировать руководство об эффективности существующей политики безопасности и о технических мерах, которые могут улучшить защиту.

- Обеспечить защиту оборудования локальной сети, в том числе интерфейсов с другими сетями.

- Оперативно и эффективно реагировать на события, таящие угрозу. Информировать администраторов сервисов о попытках нарушения защиты. Оказывать помощь в отражении угрозы, выявлении нарушителей и предоставлении информации для их наказания.

- Использовать проверенные средства аудита и обнаружения подозрительных ситуаций.

- Ежедневно анализировать регистрационную информацию, относящуюся к сети в целом и к файловым серверам в особенности.

- Следить за новинками в области информационной безопасности, информировать о них пользователей и руководство.

- Не злоупотреблять данными им большими полномочиями. Пользователи имеют право на тайну.

- Разработать процедуры и подготовить инструкции для защиты локальной сети от зловредного программного обеспечения. Оказывать помощь в обнаружении и ликвидации зловредного кода.

- Регулярно выполнять резервное копирование информации, хранящейся на файловых серверах.

- Выполнять все изменения сетевой аппаратно-программной конфигурации.

- Гарантировать обязательность процедуры идентификации и аутентификации для доступа к сетевым ресурсам.

- Выделять пользователям входные имена и начальные пароли только после заполнения регистрационных форм.

- Периодически производить проверку надежности защиты локальной сети. Не допускать получения привилегий неавторизованными пользователями.

Администраторы сервисов обязаны:

- Управлять правами доступа пользователей к обслуживаемым объектам.

- Оперативно и эффективно реагировать на события, таящие угрозу. Информировать администраторов локальной сети о попытках нарушения защиты. Оказывать помощь в отражении угрозы, выявлении нарушителей и предоставлении информации для их наказания.

- Регулярно выполнять резервное копирование информации, обрабатываемой сервисом.

- Выделять пользователям входные имена и начальные пароли только после заполнения регистрационных форм.

- Ежедневно анализировать регистрационную информацию, относящуюся к сервису.

- Регулярно контролировать сервис на предмет зловредного программного обеспечения.

- Периодически производить проверку надежности защиты сервиса. Не допускать получения привилегий неавторизованными пользователями.

Пользователи обязаны:

- Знать и соблюдать законы, правила, принятые в XYZ, политику безопасности, процедуры безопасности.

- Использовать доступные защитные механизмы для обеспечения конфиденциальности и целостности своей информации.

- Использовать механизм защиты файлов и должным образом задавать права доступа.

- Выбирать хорошие пароли, регулярно менять их. Не записывать пароли на бумаге, не сообщать их другим лицам.

- Помогать другим пользователям соблюдать меры безопасности. Указывать им на замеченные упущения с их стороны.

- Информировать администраторов или руководство о нарушениях безопасности и иных подозрительных ситуациях.

- Не использовать слабости в защите сервисов и локальной сети в целом.

- Не совершать неавторизованной работы с данными, не создавать помех другим пользователям.

- Всегда сообщать корректную идентификационную и аутентификационную информацию, не пытаться работать от имени других пользователей.

- Обеспечивать резервное копирование информации с жесткого диска своего компьютера.

- Знать принципы работы зловредного программного обеспечения, пути его проникновения и распространения, слабости, которые при этом могут использоваться.

- Знать и соблюдать процедуры для предупреждения проникновения зловредного кода, для его обнаружения и уничтожения.

- Знать слабости, которые используются для неавторизованного доступа.

- Знать способы выявления ненормального поведения конкретных систем, последовательность дальнейших действий, точки контакта с ответственными лицами.

- Знать и соблюдать правила поведения в экстренных ситуациях, последовательность действий при ликвидации последствий аварий.

Таковы основные положения, касающиеся политики безопасности.

Программа безопасности — управленческий аспект

После того, как сформулирована политика безопасности, можно приступать к составлению программы ее реализации и собственно к реализации.

Проведение политики безопасности в жизнь требует использования трех видов регуляторов — управленческих, операционных и программно-технических. В данном разделе мы рассмотрим управленческий аспект программы безопасности.

Чтобы понять и реализовать любую программу, ее целесообразно структурировать по уровням, обычно в соответствии со структурой организации. В простейшем и самом распространенном случае достаточно двух уровней — верхнего, или центрального, который охватывает всю организацию, и нижнего, или сервисного, который относится к отдельным сервисам или группам однородных сервисов.

Программу верхнего уровня возглавляет лицо, отвечающее за информационную безопасность организации. У этой программы следующие главные цели:

- Управление рисками (оценка рисков, выбор эффективных средств защиты, см. Разд. Управление рисками).

- Координация деятельности в области информационной безопасности, пополнение и распределение ресурсов.

- Стратегическое планирование.

- Контроль деятельности в области информационной безопасности.

Девиз второго пункта можно сформулировать как "эффективность и экономия". Управление должно быть организовано так, чтобы исключить дублирование в деятельности сотрудников организации, в максимальной степени использовать знания каждого из них. Например, если одно из подразделений специализируется на UNIX-системах, а в других подразделениях такие системы установлены в небольшом числе экземпляров, нет смысла всем становиться специалистами по UNIX-защите — лучше вменить в обязанность сотрудникам первого подразделения следить за всеми UNIX-системами. Правда, отсутствие дублирования, вообще говоря, противоречит надежности. Если в организации есть специалист, знания которого уникальны, его болезнь или увольнение могут стать тяжелой потерей. Вероятно, лучшее "лекарство от незаменимости" — документирование накопленных знаний и освоенных процедур.

В рамках программы верхнего уровня принимаются стратегические решения по безопасности, оцениваются технологические новинки. Информационные технологии развиваются очень быстро, и необходимо иметь четкую политику отслеживания и внедрения новых средств.

Контроль деятельности в области безопасности имеет двоякую направленность. Во-первых, необходимо гарантировать, что действия организации не противоречат законам. Обязательны при этом контакты с внешними контролирующими организациями. Во-вторых, нужно постоянно отслеживать состояние безопасности внутри организации, реагировать на случаи нарушений, дорабатывать защитные меры с учетом изменения обстановки.

Следует подчеркнуть, что программа верхнего уровня должна занимать четко определенное место в деятельности организации, она должна официально приниматься и поддерживаться руководством, у нее должны быть определенные штаты и бюджет. Без подобной поддержки распоряжения "офицеров безопасности" останутся пустым звуком.

Цель программы нижнего уровня — обеспечить надежную и экономичную защиту конкретного сервиса или группы однородных сервисов. На этом уровне решается, какие механизмы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, отслеживается состояние слабых мест и т.п. Обычно за программу нижнего уровня отвечают администраторы сервисов.

Необходимо, однако, сделать одну оговорку. Программа безопасности не должна превращаться в набор технических средств, встроенных в систему — иначе она потеряет независимость и, как следствие, авторитет, высшее руководство забудет про нее и перестанет выделять ресурсы. У защиты есть много управленческих и операционных аспектов, и об этом следует постоянно помнить.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм