Если говорить о виртуальных средах в контексте защиты информации ограниченного доступа, обязательной с точки зрения законодательства, то процедура сертификации гипервизора как основного компонента этой среды действительно необходима. Осталось разобраться – почему. Мониторы виртуальных машин (гипервизоры) реализуют разграничение доступа к ресурсам компьютера: разделяют доступ к процессору, памяти и изолируют друг от друга исполнение операционных систем (ОС) и программ в ВМ. Обратимся к аналогии из опыта сертификации ОС: изоляция исполнения процессов друг от друга на уровне ОС и реализация модели контроля доступа к поименованным объектам обеспечивают не только безопасное выполнение программ с разным уровнем доступа к объектам в системе, но и самих функций защиты. Таким же образом гипервизор реализует функции защиты для самих операционных систем, как те реализуют для программ.

Компания «Инфосистемы Джет» накопила большой опыт создания систем защиты персональных данных. При этом практически всегда ИТ-инфраструктура компании заказчика включала в себя виртуальную среду. Соответственно, мы находили индивидуальный подход и оптимальное для конкретных условий решение.

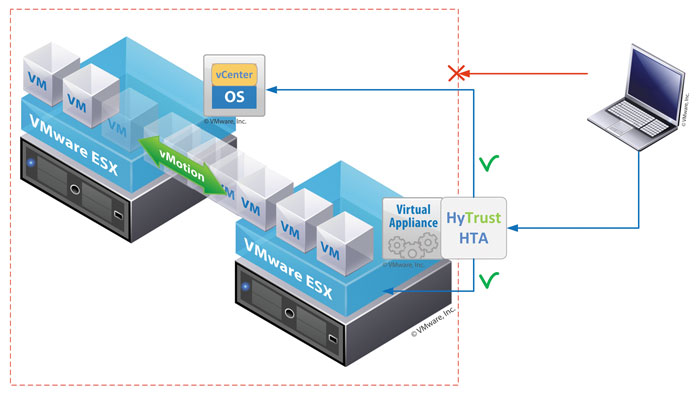

Это приводит к тому, что мы оказываемся перед выбором: доверять разграничению доступа, реализуемому гипервизором для ВМ, либо проводить исследования его работы и процедуру сертификации на соответствие требованиям безопасности. Но возможность доступа одних виртуальных машин к памяти других через гипервизор или анализа сетевого трафика из одной ВМ гостевых виртуальных узлов без необходимости установки агента на контролируемых узлах (технологии Seraph API и VMSafe API) показывает наличие интерфейсов взаимодействия между виртуальными машинами и демонстрирует эфемерность их изоляции. Появляется еще один вопрос – о возможности проведения атак на сам гипервизор через память, без использования сети. Другими словами, возникает проблема реализации интерфейса взаимодействия «виртуальная машина–гипервизор» и «виртуальная машина–гипервизор–виртуальная машина».

Итак, с точки зрения необходимости сертификации механизмы изоляции для виртуальной среды ничем не отличаются от механизмов в ОС, которые реализуются либо встроенными (реализация дискреционной модели в Windows, дискреционных и многоуровневых моделей в Unix), либо наложенными средствами защиты (Dallas Lock, Secret Net, Аккорд). Но зачастую при построении информационных систем с использованием виртуализации на этот факт не обращают внимания.

Рис. 1. Новые векторы атак в виртуальной среде

Для устранения проблемы требуется либо сертификация встроенных механизмов защиты гипервизоров, либо создание специализированных модулей защиты для контроля операций разграничения доступа к ресурсам компьютера. Специализированных модулей защиты такого рода как промышленных решений на текущий момент не найти, хотя есть ряд перспективных разработок. Но первый подход вполне реализуем. Сертификаты ФСТЭК России имеют продукты VMware vSphere 4 в составе ESX 4.0 Update 1 и VMware vCenter Server 4.0 Update 1. Правда, это обеспечивает лишь возможность работы в ИСПДн до 2-го класса, т.е. для создания ИСПДн 1-го класса прямого решения пока нет.

Наша практика показывает, что инструментом, в некоторых случаях позволяющим обойти необходимость сертификации, может стать модель угроз. Дело в том, что угрозы, которые связаны с преодолением изоляции, обеспечиваемой гипервизором, сложно реализуемы, а значит, вероятность их возникновения мала. При этом параметр опасности реализации угрозы определяется самим оператором ПДн, и, следовательно, угроза может быть признана неактуальной. В этом случае мы можем не рассматривать гипервизор как средство защиты и обойти требование по наличию сертификата. Конечно, это спорная позиция, и она находит как своих сторонников, так и противников. В то же время логичным компромиссом может стать отказ от обработки информации разных категорий под управлением виртуальных машин, контролируемых одним и тем же гипервизором. Разнеся виртуальные машины, обрабатывающие информацию разного уровня доступа, на отдельные физические узлы, мы очевидным образом решаем вопрос изоляции. В этом случае остается нерешенным лишь вопрос контроля управления виртуальной инфраструктурой.

Немаловажной задачей является необходимость разграничения доступа с точки зрения администрирования платформы виртуализации, а также обеспечения таких базовых функций, как регистрация событий и контроль целостности. Для решения второй проблемы допустимо использование специализированных продуктов шлюзового доступа к интерфейсам управления виртуальной средой. К лидирующим решениям здесь можно отнести продукты HyTrust (сертификация может быть произведена поэкземплярно) и vGate (проведена сертификация производства).

Данный класс решений позволяет передать функции контроля и управления доступом администраторов внешнему средству защиты, которое может быть сертифицировано. При этом проблема невозможности обновления гипервизора или центра управления исчезает при принятии мер по обеспечению изоляции виртуальных машин, обрабатывающих информацию разного уровня доступа, на отдельных узлах. Это особенно важно в условиях постоянного развития продуктов и появления у них нового функционала. Теперь у администраторов VMware не будет проблем, когда им потребуется установить тот или иной патч на систему.

Затронутая в начале статьи проблема контроля сетевых взаимодействий между виртуальными машинами может быть решена за счет применения сертифицированных межсетевых экранов (МЭ). Для виртуальной инфраструктуры могут подойти решения Stonesoft StoneGate, имеющие соответствующий сертификат ФСТЭК России на МЭ при их работе в среде VMware. Кроме того, сегодня доступны специализированные сертифицированные средства защиты виртуальных сред, обеспечивающие функции контроля сетевой активности внутри виртуальной инфраструктуры с использованием технологии VMSafe API. Таким продуктом в составе пакета TrendMicro Enterprise Security Suite является Deep Security 7.0, ведется сертификация новых версий продукта.

Безусловно, кроме новых средств защиты, обусловленных природой виртуальной инфраструктуры, должны применяться и классические решения. Среди них на сегодняшний момент присутствует достаточно много современных и функциональных продуктов, сертифицированных по требованиям безопасности информации.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм