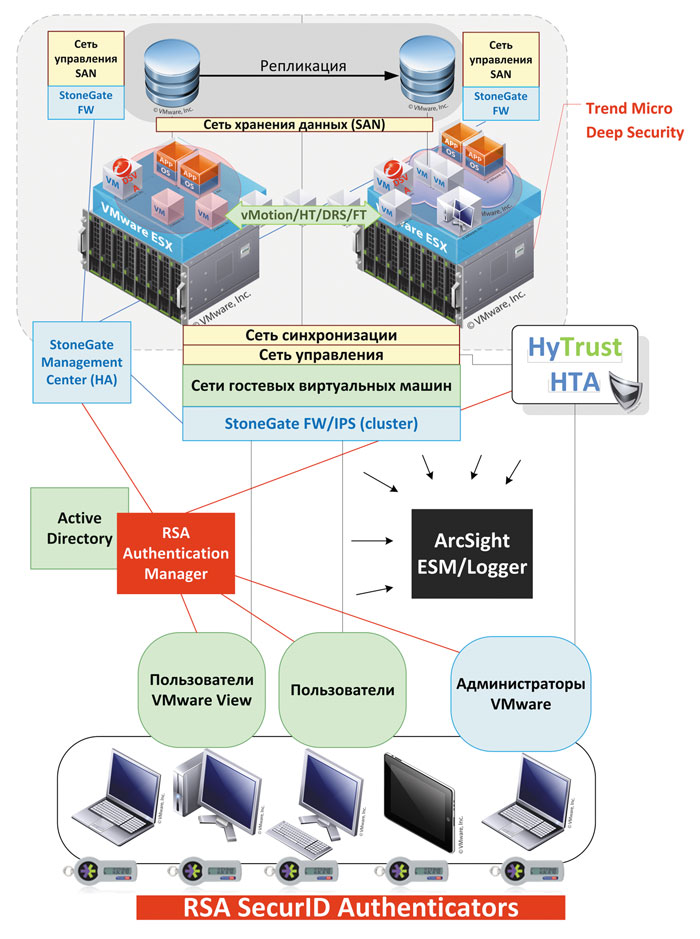

Для решения задачи защиты виртуальной среды рекомендуется строить комплексные системы, учитывающие новые векторы атак, проводить организационные и технические мероприятия в рамках их развертывания. Это, конечно, и правильное сегментирование сетей, и внимательное проектирование с учетом требований ИБ инфраструктуры квалифицированными специалистами, и усиленная двухфакторная аутентификация (например, реализация OTP-технологии RSA SecurID), и средства сбора, анализа, управления и корреляции событий ИБ (лидирующие позиции здесь занимает семейство продуктов HP ArcSight), и специализированные решения для управления доступом к виртуальной среде (см. рис. 1).

Рис. 1. Пример технического решения по защите виртуальных сред VMware

Особенно важно уделить внимание последнему пункту. Это обусловлено тем, что средства управления виртуальной инфраструктурой часто разрабатывают, держа в фокусе ИТ-задачи и забывая об ИБ. Для полноценного контроля доступа, разделения полномочий (Separation of Duties) и одновременного исключения существования пользователя с постоянными правами суперадминистратора оптимально применение продукта HyTrust от одноименной компании. HyTrust был опробован несколькими нашими заказчиками и хорошо показал себя в том числе и при тестировании на виртуальной среде VMware vSphere как 4-й, так и 5-й версии.

Продукт представляет собой шлюзовое решение по контролю доступа к интерфейсам управления виртуальной инфраструктурой. Он обладает широким функционалом, а также возможностями по интеграции с лидирующими продуктами на рынке ИБ. На деле HyTrust работает как шлюз для серверов VMware ESX и VMware vCenter, закрывая собой сеть управления (Management Network) и обеспечивая невозможность своего обхода, что позволяет маршрутизировать трафик между сетью управления и производственной сетью. Стоит отметить, что HyTrust перехватывает все соединения пользователей с виртуальной инфраструктурой VMware vCenter/ESX/ESXi, включая SSH, API, vSphere Client в конфигурациях vSphere-Client-to-ESX или vSphere-Client-to-vCenter, web-доступ. Продукт также позволяет разграничивать доступ к тем или иным объектам на базе ролей с высокой гранулярностью разрешений таким образом, что этот контроль осуществляется прозрачно для пользователя.

Опыт реализации подобных систем контроля доступа показывает, что на деле все они выполняют основную задачу примерно одинаково, основное же различие между ними – реальная цена их эксплуатации. Многие коммерческие компании за последние несколько лет не раз столкнулись с российскими разработками СЗИ от НСД, выполненными в строгом соответствии с требованиями руководящих документов, но имеющими существенные недостатки в части управляемости, влияния на работоспособность критических ИТ-систем, удобства эксплуатации и других характеристик, имеющих первостепенное значение в современных ИТ-средах. Преимуществом HyTrust в этом ключе является совокупность полноты контроля доступа, надежности и одновременной прозрачности работы с точки зрения пользователя виртуальной инфраструктуры. Ему не нужно заново учиться запускать дополнительные агенты для доступа к среде виртуализации, он продолжает использовать привычные средства – SSH и VMware vSphere Client. При этом служба ИБ контролирует и фиксирует все его действия, имеет возможность с помощью меток безопасности гибко настраивать уровни доступа и абсолютно не зависит от ИТ-администраторов в своем контроле – последние не могут отключить функции безопасности. Удобство использования решения также обусловливается наличием функций простого поиска объектов, политик и журнальных файлов внутри HyTrust Virtual Appliance, что очень полезно в условиях, когда количество контролируемых объектов исчисляется сотнями и тысячами единиц.

Монитор обращений, реализованный системой, оперирует как внутренними пользователями, созданными внутри виртуального устройства HyTrust, так и пользователями из внешних LDAP-хранилищ, например, Active Directory. Это позволяет создать эффективную унифицированную среду аутентификации, в том числе с использованием средств двухфакторной аутентификации как по сертификатам x.509, так и с помощью OTP-технологии RSA SecurID. При этом в случае необходимости всегда можно «отвязаться» от внешних источников. Система обладает каталогом базовых элементарных действий, типов доступов, объединение которых позволяет ей формулировать роли пользователей. За счет применения правил или их наборов, задающих дополнительный уровень возможностей реализации контроля, система позволяет сопоставить пользователей с их ролями по отношению к тем или иным объектам. Правила могут также содержать дополнительные ограничивающие критерии для ролевого доступа, учитывая параметры подключившегося пользователя, метки безопасности объектов, а также условия перемещения ВМ.

При этом именование меток и принципы их формирования абсолютно свободны: у администратора есть возможность исполнения любой удобной ему модели. Если есть необходимость отделить Linux- от Windows-администраторов, вводятся метки Linux и Windows. В результате пользователи с меткой Linux могут работать только с виртуальными машинами, отмеченными соответствующими метками. Другой тактикой является разделение защищаемых ресурсов по их принадлежности: например, ресурсы финансового или HR-отдела могут быть также подконтрольны с помощью меток. Достаточно отметить, что тот или иной datastore или виртуальная сеть относятся к Finance или к HR, и возможность их использования будет только у пользователя с соответствующей меткой при наличии достаточных привилегий, диктуемых присвоенной ему ролью. Сценариев применения здесь множество, в том числе и в формате стандарта PCI DSS. Выделив метками объекты PCI-среды – как виртуальные машины, так и хранилища данных, сети и т. д., – мы можем обеспечить невозможность их подключения к ресурсам, не имеющим аналогичных меток, в том числе запретить миграцию PCI-объектов в среду без соответствующей метки. Такой контроль не сможет обойти даже администратор всей виртуальной инфраструктуры: специалисты ИБ всегда будут в курсе происходящего, а несанкционированные попытки будут пресечены.

Рис. 2. Схема взаимосвязей объектов и субъектов доступа

На практике права суперпользователя нужны в рамках процесса обслуживания виртуальной инфраструктуры для установки патчей и решения других административных задач из консоли SSH. Просто отобрать эти права – неэффективное решение. В то же время заморозить версию системы и не проводить обновлений в современных динамичных условиях – почти невыполнимая задача. Продукт HyTrust реализует устраняющую указанные проблемы технологию Root Password Vault, которая позволяет передать привилегии Root-пользователя другой учетной записи на ограниченное время, чтобы, например, доверенный администратор мог провести операцию по обслуживанию виртуальной инфраструктуры, а его постоянные права доступа при этом не изменились. Технология обеспечивает отсутствие прав суперадминистратора на ESX/ESXi у конечных пользователей при сохранении возможности администрирования от имени Root. Это существенно повышает уровень реальной безопасности, одновременно не осложняя жизнь администратору, которому нужно «накатить» очередной патч из консоли.

В промышленных решениях виртуальные устройства HyTrust могут объединяться в федеративный комплекс (Federated Deployment), между компонентами которого будет осуществляться репликация политик безопасности.

Стоит отметить, что, помимо контроля доступа, немаловажны и фиксация действий пользователей, т.е. аудит, и контроль состояния защищённости виртуальной среды. Эти функции также обеспечиваются в полном объеме. Для каждого ESX-узла можно задать шаблон контроля с набором параметров, влияющих на безопасность функционирования, и проводить их мониторинг. Существуют предустановленные шаблоны, например, для стандарта PCI DSS. Сами данные аудита действий пользователей могут отправляться во внешние SIEM-системы по средствам протоколов syslog или secure syslog.

Построение взаимоинтегрированных, работающих как единое целое решений позволяет достигать бизнес-целей гораздо эффективнее, чем с использованием множества несвязанных, работающих отдельно, а иногда и конфликтующих продуктов. Рассматривая вопросы взаимодействия HyTrust с другими решениями, стоит отметить, что в разрезе контроля соответствия параметров конфигурации виртуальной инфраструктуры возможна его интеграция с внешними системами, обеспечивающими безопасность виртуальной среды, такими как Deep Security. В конечном счете это позволяет обеспечивать комплексный контроль ее состояния с точки зрения информационной безопасности.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм