МЭ представляет собой локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее контроль за информацией, поступающей в АС и/или выходящей из АС, и обеспечивает защиту АС посредством фильтрации информации, т.е. ее анализа по совокупности критериев и принятия решения о ее распространении в (из) АС.

Руководящий документ разработан в дополнение к Руководящим документам Гостехкомиссии России "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации.", М., Военное издательство, 1992 и "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации", М., Военное издательство, 1992.

Документ предназначен для заказчиков и разработчиков МЭ, а также сетей ЭВМ, распределенных автоматизированных систем с целью использования при формулировании и реализации требований по их защите от НСД к информации.

Разработка руководящего документа выполнена творческим коллективом специалистов ЦНИИАтоминформ (Шеин А.В. - руководитель коллектива, Лыков В.А.), Центрального Банка России (Харламов В.П.), Академии ФСБ (Фоменков Г.В.), "Инфосистемы Джет" (Галатенко В.А.), "Элвис Плюс" (Рябко С.Д.).

Общие положения

2.1. Данные показатели содержат требования к средствам защиты, обеспечивающим безопасное взаимодействие сетей ЭВМ, АС посредством управления межсетевыми потоками информации, и реализованных в виде МЭ.

2.2. Показатели защищенности применяются к МЭ для определения уровня защищенности, который они обеспечивают при межсетевом взаимодействии.

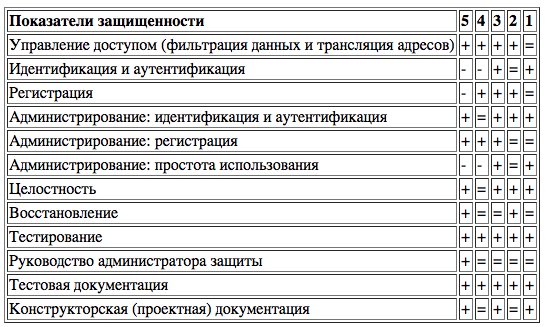

Конкретные перечни показателей определяют классы защищенности МЭ.

2.3. Деление МЭ на соответствующие классы по уровням контроля межсетевых информационных потоков с точки зрения защиты информации необходимо в целях разработки и применения обоснованных и экономически оправданных мер по достижению требуемого уровня защиты информации при взаимодействии сетей ЭВМ, АС.

2.4. Дифференциация подхода к выбору функций защиты в МЭ определяется АС, для защиты которой применяется данный экран.

2.5. Устанавливается пять классов защищенности МЭ.

Каждый класс характеризуется определенной минимальной совокупностью требований по защите информации.

Самый низкий класс защищенности — пятый, применяемый для безопасного взаимодействия АС класса 1Д с внешней средой, четвертый — для 1Г, третий — 1В, второй — 1Б, самый высокий — первый, применяемый для безопасного взаимодействия АС класса 1А с внешней средой.

2.6. Требования, предъявляемые к МЭ, не исключают требований, предъявляемых к средствам вычислительной техники (СВТ) и АС в соответствии с руководящими документами Гостехкомиссии России "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" и "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации".

При включении МЭ в АС определенного класса защищенности, класс защищенности совокупной АС, полученной из исходной путем добавления в нее МЭ, не должен понижаться.

Для АС класса 3Б, 2Б должны применяться МЭ не ниже 5 класса.

Для АС класса 3А, 2А в зависимости от важности обрабатываемой информации должны применяться МЭ следующих классов:

- при обработке информации с грифом "секретно" — не ниже 3 класса;

- при обработке информации с грифом "совершенно секретно" — не ниже 2 класса;

- при обработке информации с грифом "особой важности" — не ниже 1 класса.

Требования к межсетевым экранам

Показатели защищенности

Перечень показателей по классам защищенности МЭ

Требования к пятому классу защищенности МЭ

Управление доступом

МЭ должен обеспечивать фильтрацию на сетевом уровне.

Решение по фильтрации может приниматься для каждого сетевого пакета независимо на основе, по крайней мере, сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов.

Администрирование: идентификация и аутентификация

МЭ должен обеспечивать идентификацию и аутентификацию администратора МЭ при его локальных запросах на доступ. МЭ должен предоставлять возможность для идентификации и аутентификации по идентификатору (коду) и паролю условно-постоянного действия.

Администрирование: регистрация

МЭ должен обеспечивать регистрацию входа (выхода) администратора МЭ в систему (из системы) либо загрузки и инициализации системы и ее программный останов. Регистрация выхода из системы не проводится в моменты аппаратурного отключения МЭ.

В параметрах регистрации указываются:

- дата, время и код регистрируемого события;

- результат попытки осуществления регистрируемого события — успешная или неуспешная;

- идентификатор администратора МЭ, предъявленный при попытке осуществления регистрируемого события.

Целостность

МЭ должен содержать средства контроля за целостностью своей программной и информационной части.

Восстановление

МЭ должен предусматривать процедуру восстановления после сбоев и отказов оборудования, которые должны обеспечивать восстановление свойств МЭ.

Тестирование

В МЭ должна обеспечиваться возможность регламентного тестирования:

- реализации правил фильтрации (см. Разд. Управление доступом);

- процесса идентификации и аутентификации администратора МЭ (см. Разд. Администрирование: идентификация и аутентификация);

- процесса регистрации действий администратора МЭ (см. Разд. Администрирование: регистрация);

- процесса контроля за целостностью программной и информационной части МЭ (см. Разд. Целостность);

- процедуры восстановления (см. Разд. Восстановление).

Руководство администратора МЭ

Документ содержит:

- описание контролируемых функций МЭ;

- руководство по настройке и конфигурированию МЭ;

- описание старта МЭ и процедур проверки правильности старта;

- руководство по процедуре восстановления.

Тестовая документация

Должна содержать описание тестов и испытаний, которым подвергался МЭ (в соответствии с Разд. Тестирование), и результаты тестирования.

Конструкторская (проектная) документация

Должна содержать:

- общую схему МЭ;

- общее описание принципов работы МЭ;

- описание правил фильтрации;

- описание средств и процесса идентификации и аутентификации;

- описание средств и процесса регистрации;

- описание средств и процесса контроля за целостностью программной и информационной части МЭ;

- описание процедуры восстановления свойств МЭ.

Требования к четвертому классу защищенности МЭ

Управление доступом

Данные требования полностью включают аналогичные требования пятого класса (Разд. Управление доступом).

Дополнительно МЭ должен обеспечивать:

- фильтрацию пакетов служебных протоколов, служащих для диагностики и управления работой сетевых устройств;

- фильтрацию с учетом входного и выходного сетевого интерфейса как средство проверки подлинности сетевых адресов;

- фильтрацию с учетом любых значимых полей сетевых пакетов.

Регистрация

МЭ должен обеспечивать возможность регистрации и учета фильтруемых пакетов. В параметры регистрации включаются адрес, время и результат фильтрации.

Администрирование: идентификация и аутентификация

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Администрирование: идентификация и аутентификация).

Администрирование: регистрация

Данные требования включают аналогичные требования пятого класса (Разд. Администрирование: регистрация).

Дополнительно МЭ должен обеспечивать регистрацию запуска программ и процессов (заданий, задач).

Целостность

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Целостность).

Восстановление

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Восстановление).

Тестирование

В МЭ должна обеспечиваться возможность регламентного тестирования:

- реализации правил фильтрации (см. Разд. Управление доступом);

- процесса регистрации (см. Разд. Регистрация);

- процесса идентификации и аутентификации администратора МЭ (см. Разд. Администрирование: идентификация и аутентификация);

- процесса регистрации действий администратора МЭ (см. Разд. Администрирование: регистрация);

- процесса контроля за целостностью программной и информационной части МЭ (см. Разд. Целостность);

- процедуры восстановления (см. Разд. Восстановление).

Руководство администратора МЭ

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Тестирование).

Тестовая документация

Должна содержать описание тестов и испытаний, которым подвергался МЭ (в соответствии с Разд. Тестирование), и результаты тестирования.

Конструкторская (проектная) документация

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Конструкторская (проектная) документация) по составу документации.

Требования к третьему классу защищенности МЭ

Управление доступом

Данные требования полностью включают аналогичные требования четвертого класса (Разд. Управление доступом).

Дополнительно МЭ должен обеспечивать:

- фильтрацию на транспортном уровне запросов на установление виртуальных соединений. При этом, по крайней мере, учитываются транспортные адреса отправителя и получателя;

- фильтрацию на прикладном уровне запросов к прикладным сервисам. При этом, по крайней мере, учитываются прикладные адреса отправителя и получателя;

- фильтрацию с учетом даты/времени.

Идентификация и аутентификация

МЭ должен обеспечивать возможность аутентификации входящих и исходящих запросов методами, устойчивыми к пассивному и/или активному прослушиванию сети.

Регистрация

Данные требования включают аналогичные требования четвертого класса (Разд. Регистрация).

Дополнительно МЭ должен обеспечивать:

- регистрацию и учет запросов на установление виртуальных соединений;

- локальную сигнализацию попыток нарушения правил фильтрации.

Администрирование: идентификация и аутентификация

Данные требования включают аналогичные требования пятого класса (Разд. Администрирование: идентификация и аутентификация).

Дополнительно МЭ должен препятствовать доступу неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась.

При удаленных запросах администратора МЭ на доступ идентификация и аутентификация должны обеспечиваться методами, устойчивыми к пассивному и активному перехвату информации.

Администрирование: регистрация

Данные требования полностью включают аналогичные требования четвертого класса (Разд. Администрирование: регистрация).

Дополнительно МЭ должен обеспечивать регистрацию действия администратора МЭ по изменению правил фильтрации.

Администрирование: простота использования

Многокомпонентный МЭ должен обеспечивать возможность дистанционного управления своими компонентами, в том числе, возможность конфигурирования фильтров, проверки взаимной согласованности всех фильтров, анализа регистрационной информации.

Целостность

Данные требования полностью включают аналогичные требования пятого класса (Разд. Целостность).

Дополнительно должен обеспечиваться контроль целостности программной и информационной части МЭ по контрольным суммам.

Восстановление

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Восстановление).

Тестирование

В МЭ должна обеспечиваться возможность регламентного тестирования

- реализации правил фильтрации (см. Разд. Управление доступом);

- процесса регистрации (см. Разд. Регистрация);

- процесса идентификации и аутентификации запросов (см. Разд. Идентификация и аутентификация);

- процесса идентификации и аутентификации администратора МЭ (см. Разд. Администрирование: идентификация и аутентификация);

- процесса регистрации действий администратора МЭ (см. Разд. Администрирование: регистрация);

- процесса контроля за целостностью программной и информационной части МЭ (см. Разд. Целостность);

- процедуры восстановления (см. Разд. Восстановление).

Руководство администратора МЭ

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Руководство администратора МЭ).

Тестовая документация

Должна содержать описание тестов и испытаний, которым подвергался МЭ (в соответствии с Разд. Тестирование), и результаты тестирования.

Конструкторская (проектная) документация

Данные требования полностью включают аналогичные требования пятого класса (Разд. Конструкторская (проектная) документация) по составу документации.

Дополнительно документация должна содержать:

- описание средств и процесса централизованного управления компонентами МЭ.

Требования ко второму классу защищенности МЭ

Управление доступом

Данные требования включают аналогичные требования третьего класса (Разд. Управление доступом).

Дополнительно МЭ должен обеспечивать:

- возможность сокрытия субъектов (объектов) и/или прикладных функций защищаемой сети;

- возможность трансляции сетевых адресов.

Идентификация и аутентификация

Данные требования полностью совпадают с аналогичными требованиями третьего класса (Разд. Идентификация и аутентификация).

Регистрация

Данные требования включают аналогичные требования третьего класса (Разд. Регистрация).

Дополнительно МЭ должен обеспечивать:

- дистанционную сигнализацию попыток нарушения правил фильтрации;

- регистрацию и учет запрашиваемых сервисов прикладного уровня;

- программируемую реакцию на события в МЭ.

Администрирование: идентификация и аутентификация

МЭ должен обеспечивать идентификацию и аутентификацию администратора МЭ при его запросах на доступ. МЭ должен предоставлять возможность для идентификации и аутентификации по идентификатору (коду) и паролю временного действия. МЭ должен препятствовать доступу неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась.

При удаленных запросах на доступ администратора МЭ идентификация и аутентификация должны обеспечиваться методами, устойчивыми к пассивному и активному перехвату информации.

Администрирование: регистрация

Данные требования полностью совпадают с аналогичными требованиями третьего класса (Разд. Администрирование: регистрация).

Администрирование: простота использования

Данные требования полностью совпадают с аналогичными требованиями третьего класса (Разд. Администрирование: простота использования).

Целостность

МЭ должен содержать средства контроля за целостностью своей программной и информационной части по контрольным суммам как в процессе загрузки, так и динамически.

Восстановление

МЭ должен предусматривать процедуру восстановления после сбоев и отказов оборудования, которые должны обеспечивать оперативное восстановление свойств МЭ.

Тестирование

В МЭ должна обеспечиваться возможность регламентного тестирования

- реализации правил фильтрации (см. Разд. Управление доступом);

- процесса идентификации и аутентификации (см. Разд. Идентификация и аутентификация);

- процесса регистрации (см. Разд. Регистрация);

- процесса идентификации и аутентификации администратора МЭ (см. Разд. Администрирование: идентификация и аутентификация);

- процесса регистрации действий администратора МЭ (см. Разд. Администрирование: регистрация);

- процесса контроля за целостностью программной и информационной части МЭ (см. Разд. Целостность);

- процедуры восстановления (см. Разд. Восстановление).

Руководство администратора МЭ

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Руководство администратора МЭ).

Тестовая документация

Должна содержать описание тестов и испытаний, которым подвергался МЭ (в соответствии с Разд. Тестирование), и результаты тестирования.

Конструкторская (проектная) документация

Данные требования полностью совпадают с аналогичными требованиями третьего класса (Разд. Конструкторская (проектная) документация) по составу документации.

Требования к первому классу защищенности МЭ

Управление доступом

Данные требования полностью совпадают с аналогичными требованиями второго класса (Разд. Управление доступом).

Идентификация и аутентификация

Данные требования полностью включают аналогичные требования второго класса (Разд. Идентификация и аутентификация).

Дополнительно МЭ должен обеспечивать идентификацию и аутентификацию всех субъектов прикладного уровня.

Регистрация

Данные требования полностью совпадают с аналогичными требованиями второго класса (Разд. Регистрация).

Администрирование: идентификация и аутентификация

МЭ должен обеспечивать идентификацию и аутентификацию администратора МЭ при его запросах на доступ. МЭ должен предоставлять возможность для идентификации и аутентификации по биометрическим характеристикам или специальным устройствам (жетонам, картам, электронным ключам) и паролю временного действия. МЭ должен препятствовать доступу неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась.

При удаленных запросах на доступ администратора МЭ идентификация и аутентификация должны обеспечиваться методами, устойчивыми к пассивному и активному перехвату информации.

Администрирование: регистрация

Данные требования полностью совпадают с аналогичными требованиями третьего класса (Разд. Администрирование: регистрация).

Администрирование: простота использования

Многокомпонентный МЭ должен обеспечивать возможность централизованного управления своими компонентами, в том числе, конфигурирования фильтров, проверки взаимной согласованности всех фильтров, анализа регистрационной информации.

Должен быть предусмотрен графический интерфейс для управления МЭ.

Целостность

МЭ должен содержать средства контроля за целостностью своей программной и информационной части по контрольным суммам аттестованного алгоритма как в процессе загрузки, так и динамически.

Восстановление

Данные требования полностью совпадают с аналогичными требованиями второго класса (Разд. Восстановление).

Тестирование

В МЭ должна обеспечиваться возможность регламентного тестирования:

- реализации правил фильтрации (см. Разд. Управление доступом);

- процесса идентификации и аутентификации (см. Разд. Идентификация и аутентификация);

- процесса регистрации (см. Разд. Регистрация);

- процесса идентификации и аутентификации администратора МЭ (см. Разд. Администрирование: идентификация и аутентификация);

- процесса регистрации действий администратора МЭ (см. Разд. Администрирование: регистрация);

- процесса централизованного управления компонентами МЭ и графический интерфейс для управления МЭ (см. Разд. Администрирование: простота использования);

- процесса контроля за целостностью программной и информационной части МЭ (см. Разд. Целостность);

- процедуры восстановления (см. Разд. Восстановление).

Руководство администратора МЭ

Данные требования полностью совпадают с аналогичными требованиями пятого класса (Разд. Руководство администратора МЭ).

Тестовая документация

Должна содержать описание тестов и испытаний, которым подвергался МЭ (в соответствии с Разд. Тестирование), и результаты тестирования.

Конструкторская (проектная) документация

Данные требования полностью включают аналогичные требования третьего класса (Разд. Конструкторская (проектная) документация) по составу документации.

Дополнительно документация должна содержать описание графического интерфейса для управления МЭ.

Термины и определения

Администратор МЭ. лицо, ответственное за сопровождение МЭ.

Дистанционное управление компонентами МЭ. выполнение функций по сопровождению МЭ (компоненты) администратором МЭ с узла (рабочей станции) сети, на котором не функционирует МЭ (компонента) с использованием сетевых протоколов.

Критерии фильтрации. параметры, атрибуты, характеристики, на основе которых осуществляется разрешение или запрещение дальнейшей передачи пакета (данных) в соответствии с заданными правилами разграничения доступа (правилами фильтрации). В качестве таких параметров могут использоваться служебные поля пакетов (данных), содержащие сетевые адреса, идентификаторы, адреса интерфейсов, портов и другие значимые данные, а также внешние характеристики, например, временные, частотные характеристики, объем данных и т.п.

Локальное (местное) управление компонентами МЭ. выполнение функций по сопровождению МЭ (компоненты) администратором МЭ на том же узле (платформе), на котором функционирует МЭ (компонента) с использованием интерфейса МЭ.

Межсетевой Экран (МЭ). это локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в АС

Правила фильтрации. перечень условий по которым с использованием заданных критериев фильтрации осуществляется разрешение или запрещение дальнейшей передачи пакетов (данных) и перечень действий, производимых МЭ по регистрации

Межсетевой экран может строиться с помощью экранирующих агентов, которые обеспечивают установление соединения между субъектом и объектом, а затем пересылают информацию, осуществляя контроль и/или регистрацию. Использование экранирующих агентов позволяет предоставить дополнительную защитную функцию — сокрытие от субъекта истинного объекта. В то же время, субъекту кажется, что он непосредственно взаимодействует с объектом. Обычно экран не является симметричным, для него определены понятия "внутри" и "снаружи". При этом задача экранирования формулируется как защита внутренней области от неконтролируемой и потенциально враждебной внешней.

Сетевые адреса. адресные данные, идентифицирующие субъекты и объекты и используемые протоколом сетевого уровня модели международной организации по стандартизации взаимодействия открытых систем (ISO OSI). Сетевой протокол выполняет управление коммуникационными ресурсами, маршрутизацию пакетов, их компоновку для передачи в сети. В этих протоколах решается возможность доступа к подсети, определяется маршрут передачи и осуществляется трансляция сообщения. Управление доступом на сетевом уровне позволяет отклонять нежелательные вызовы и дает возможность различным подсетям управлять использованием ресурсов сетевого уровня. Поэтому, в данных протоколах возможно выполнение требований по защите в части проверки подлинности сетевых ресурсов, источника и приемника данных, принимаемых сообщений, проведения контроля доступа к ресурсам сети.

Трансляция адреса. функция МЭ, скрывающая внутренние адреса объектов (субъектов) от внешних субъектов.

Транспортные адреса. адресные данные, идентифицирующие субъекты и объекты и используемые протоколом транспортного уровня модели ISO OSI. Протоколы транспортного уровня обеспечивают создание и функционирование логических каналов между программами (процессами, пользователями ) в различных узлах сети, управляют потоками информации между портами, осуществляют компоновку пакетов о запросах и ответах.

Централизованное управление компонентами МЭ. выполнение с одного рабочего места (рабочей станции, узла) всех функций по сопровождению МЭ (его компонент), только со стороны санкционированного администратора, включая инициализацию, останов, восстановление, тестирование, установку и модификацию правил фильтрации данных, параметров регистрации, дополнительных защитных функций и анализ зарегистрированных событий.

Экранирование. функция МЭ, позволяющая поддерживать безопасность объектов внутренней области, игнорируя несанкционированные запросы из внешней области. В результате экранирования уменьшается уязвимость внутренних объектов, поскольку первоначально сторонний нарушитель должен преодолеть экран, где защитные механизмы сконфигурированы особенно тщательно и жестко. Кроме того, экранирующая система, в отличие от универсальной, может и должна быть устроена более простым и, следовательно, более безопасным образом, на ней должны присутствовать только те компоненты, которые необходимые для выполнения функций экранирования. Экранирование дает также возможность контролировать информационные потоки, направленные во внешнюю область, что способствует поддержанию во внутренней области режима конфиденциальности. Помимо функций разграничения доступа, экраны осуществляют регистрацию информационных обменов.

Общие положения

Настоящий руководящий документ устанавливает классификацию по классам защиты специальных защитных знаков, предназначенных для контроля доступа к объектам защиты, а также для защиты документов от подделки.

Основными объектами защиты, для которых могут применяться специальные защитные знаки, являются:

- документированная информация на материальном носителе;

- специальные почтовые отправления;

- специальные изделия, технические средства и приборы (в том числе регулируемые и критичные к установке), товары народного потребления, подлежащие опечатыванию и контролю;

- продукция специального назначения, контейнеры, вагоны, емкости при их перевозке и хранении;

- помещения, сейфы, запасные выходы, аварийные устройства.

Документами, защищаемыми с помощью специальных защитных знаков, являются документы, удостоверяющие личность, пропуска сотрудников организаций и учреждений, лицензии, патенты, кредитные карточки, ценные бумаги и т.п.

Специальные защитные знаки реализуются в виде рисунка, метки, материала, вещества, обложки, ламината, самоклеящейся ленты, отдельных наклеек, самоклеющихся пломб или другого продукта, созданного на основе физико-химических технологий для контроля доступа к объектам защиты, а также для защиты документов от подделки.

Настоящий документ определяет требования к специальным защитным знакам при их сертификации в Системе сертификации средств защиты информации по требованиям безопасности информации (РООС RU 0001.01БИ00).

Настоящий документ является руководящим документом для заказчиков специальных защитных знаков и испытательных лабораторий, проводящих сертификационные испытания в Системе сертификации средств защиты информации по требованиям безопасности информации.

Термины и определения

Специальный защитный знак (СЗЗ) — сертифицированное и зарегистрированное в установленном порядке изделие, предназначенное для контроля несанкционированного доступа к объектам защиты путем определения подлинности и целостности СЗЗ путем сравнения самого знака или композиции «СЗЗ — подложка» по критериям соответствия характерным признакам визуальными, инструментальными и другими методами.

Несанкционированный доступ (НСД) — нарушение регламентированного доступа к объекту защиты.

Способ изготовления СЗЗ — технологические процессы (приемы и операции, характеризуемые, главным образом, технологическими признаками — последовательностью действий и приемов, их характером, применяемыми режимами, параметрами, инструментами и др.) и материалы (составы и композиции, пасты, пластмассы, лаки, краски и т.д., в том числе полученные химическим путем), используемые для изготовления и производства СЗЗ.

НОУ-ХАУ технология — совокупность различных технических, коммерческих и других сведений, оформленных в виде технической документации, а также навыков и производственного опыта, необходимых для освоения технологий и методов создания СЗЗ, применяемых в деятельности предприятия или в профессиональной деятельности, доступных определенному кругу лиц. Распространение сведений о НОУ-ХАУ технологиях производства СЗЗ должно быть ограничено соблюдением соответствующих режимных мер.

Идентификация СЗЗ — определение подлинности и целостности СЗЗ по его характерным признакам, а также отсутствия изменений в расположении СЗЗ на объекте защиты или документе путем визуального осмотра или с помощью технических средств общего применения, специализированных технических средств с использованием или без использования специальных методик.

Стойкость защитных свойств СЗЗ — способность к образованию комплекса устойчивых признаков, сигнализирующих о фактах воздействия на СЗЗ или попытке доступа к объекту защиты, а также способность сохранять весь комплекс характерных признаков подлинности и целостности СЗЗ при его регламентированном использовании.

Подлинность СЗЗ — соответствие внешнего вида и наличие в СЗЗ совокупности характерных признаков, предусмотренных техническими условиями.

Целостность СЗЗ — неизменность внешнего вида СЗЗ и совокупности характерных признаков, предусмотренных техническими условиями.

Классификация специальных защитных знаков и общие требования

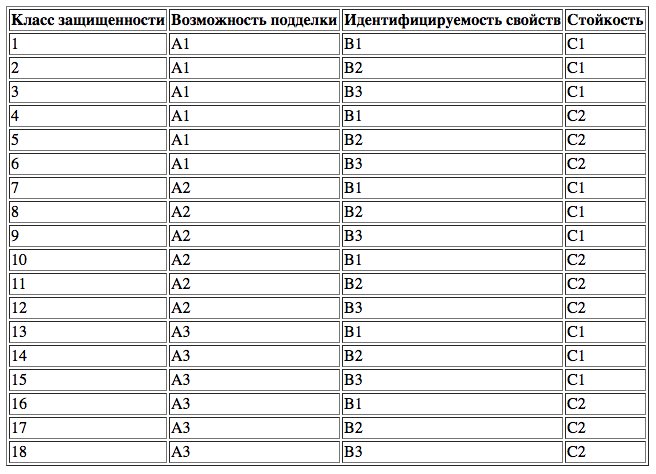

Все СЗЗ делятся на 18 классов. Классификация СЗЗ осуществляется на основе оценки их основных параметров: возможности подделки, идентифицируемости и стойкости защитных свойств.

Возможность подделки определяется технологией изготовления СЗЗ:

A1. СЗЗ изготовлен с использованием отечественных НОУ-ХАУ технологий;

A2. СЗЗ изготовлен с использованием зарубежных НОУ-ХАУ технологий;

A3. C33 изготовлен без использования НОУ-ХАУ технологий.

Идентифицируемость определяется уровнем сложности сигнальной информации в знаке:

B1. целостность и подлинность СЗЗ могут быть однозначно определены с применением специальных технических средств контроля или с помощью приборов или устройств с дополнительной (оптической, компьютерной и т. п.) обработкой сигнала по специальной методике, основанной на технологии изготовления СЗЗ;

B2. целостность и подлинность СЗЗ могут быть однозначно определены на основании специальных методик контроля без применения технических средств контроля или с использованием серийно-выпускаемых технических средств;

B3. целостность и подлинность СЗЗ могут быть однозначно определены визуально без применения технических средств и специальных методик контроля.

По стойкости защитных свойств СЗЗ подразделяются на две группы:

С1. в технических условиях на СЗЗ задано изменение его внешнего вида и хотя бы одного характерного признака при несанкционированных воздействиях на СЗЗ или нарушении условий его эксплуатации;

С2. в технических условиях на СЗЗ задано изменение только его внешнего вида при несанкционированных воздействиях на СЗЗ или нарушении условий его эксплуатации.

Для защиты информации, отнесенной к государственной тайне, и защиты технических средств категорированных объектов используются только СЗЗ, сертифицированные по классу не ниже 6:

- по классам 1 и 2 — для защиты объектов 1 категории и информации соответствующей степени секретности;

- по классам 3 и 4 — для защиты объектов 2 категории и информации соответствующей степени секретности;

- по классам 5 и 6 — для защиты объектов 3 категории и информации соответствующей степени секретности.

Использование СЗЗ, сертифицированных по классам 7 — 12, допускается только для защиты объектов 3 категории и информации соответствующего уровня секретности при обеспечении дополнительных организационно-технических мер защиты, согласованных с Гостехкомиссией России.

При нарушении режима сохранения информации о применяемой НОУ-ХАУ технологии, изменении условий производства и т. п. использование СЗЗ запрещается, ранее выданный сертификат аннулируется.

Положение о государственном лицензировании деятельности в области защиты информации

Общие положения

Настоящее Положение устанавливает основные принципы, организационную структуру системы государственного лицензирования деятельности юридических лиц — предприятий, организаций и учреждений (далее — предприятий) независимо от их организационно-правовой формы по защите информации, циркулирующей в технических средствах и помещениях, а также порядок лицензирования и контроля за деятельностью предприятий, получивших лицензию.

В настоящем Положении используются следующие основные понятия:

- лицензирование в области защиты информации — деятельность, заключающаяся в передаче или получении прав на проведение работ в области защиты информации;

- лицензия в области защиты информации — оформленное соответствующим образом разрешение на право проведения тех или иных работ в области защиты информации;

- лицензиат в области защиты информации — сторона, получившая право на проведение работ в области защиты информации;

- защита информации — комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п.;

- эффективность защиты информации — степень соответствия достигнутых результатов действий по защите информации поставленной цели защиты;

- контроль эффективности защиты информации — проверка соответствия эффективности мероприятий по защите информации установленным требованиям или нормам эффективности защиты;

- безопасность информации — состояние информации, информационных ресурсов и информационных систем, при котором с требуемой вероятностью обеспечивается защита информации (данных) от утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п.;

- шифровальные средства:

реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства, системы и комплексы, предназначенные для защиты информации (в т.ч. и входящие в системы и комплексы защиты информации от несанкционированного доступа — НСД), циркулирующей в технических средствах, при ее обработке, хранении и передаче по каналам связи, включая шифровальную технику;

реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства, системы и комплексы защиты от навязывания ложной информации, включая средства имитозащиты и "электронной подписи";

аппаратные, программные и аппаратно-программные средства, системы и комплексы, предназначенные для изготовления и распределения ключевых документов, используемых в шифровальных средствах, независимо от вида носителя ключевой информации;

- охраняемые сведения — сведения, составляющие государственную или иную охраняемую законом тайну;

- аттестация объекта в защищенном исполнении — официальное подтверждение наличия на объекте защиты необходимых и достаточных условий, обеспечивающих выполнение установленных требований руководящих документов и норм эффективности защиты информации;

- техническое средство обработки информации (ТСОИ) — техническое средство , предназначенное для приема, накопления, хранения, поиска, преобразования, отображения и передачи информации по каналам связи.

Система государственного лицензирования деятельности предприятий в области защиты информации является составной частью государственной системы защиты информации.

Деятельность системы лицензирования организуют государственные органы по лицензированию, которыми являются Государственная техническая комиссия при Президенте Российской Федерации (Гостехкомиссия России) и Федеральное агентство правительственной связи и информации при Президенте Российской Федерации (ФАПСИ).

Государственные органы по лицензированию в пределах их компетенции, установленной законодательством Российской Федерации, осуществляют лицензирование деятельности в области защиты информации в соответствии с перечнями видов деятельности, приведенными в Прил. I.

Лицензия на право деятельности по защите информации (далее-лицензия) выдается предприятию по представлению органа государственной власти Российской Федерации государственным органом по лицензированию на конкретные виды деятельности на срок до трех лет, по истечении которых осуществляется ее перерегистрация в порядке, установленном для выдачи лицензии.

Лицензия выдается подавшему заявку на ее получение предприятию-заявителю, располагающему производственной и испытательной базой, нормативной и методической документацией, научным и инженерно-техническим персоналом, при условии их соответствия требованиям государственного органа по лицензированию на основании результатов экспертизы деятельности предприятия по заявленному направлению работ. С этими требованиями заявитель имеет право ознакомиться в государственном органе по лицензированию.

Для получения лицензии представляются:

- заявление о выдаче лицензии (с указанием: наименования и организационно-правовой формы, юридического и почтового адреса предприятия, номера его расчетного счета в банке, кода ОКПО; вида деятельности, на осуществление которого должна быть выдана лицензия; срока действия лицензии);

- перечень имеющегося на предприятии производственного, испытательного и контрольно-измерительного оборудования, необходимого для обеспечения заявленных видов деятельности;

- перечень имеющейся на предприятии нормативной и методической документации, необходимой для обеспечения заявленных видов деятельности;

- сведения о составе и квалификации научного, инженерно-технического персонала предприятия (подразделения), занимающегося защитой информации по заявленным видам деятельности;

- представление органа государственной власти;

- копии учредительных документов (с предъявлением оригиналов, в случае, если копии не заверены нотариусом);

- копия свидетельства о государственной регистрации предприятия;

- материалы экспертизы, подтверждающие наличие необходимых условий для осуществления заявленных видов деятельности, а также профессиональную пригодность руководителя предприятия-заявителя или лиц, уполномоченных им для руководства лицензируемой деятельностью;

- справку о постановке на учет в налоговом органе, об уплате налогов и представлении налоговой отчетности;

- документ, подтверждающий оплату рассмотрения заявления.

Основанием для отказа в выдаче лицензии является:

- наличие в документах, представленных заявителем, недостоверной или искаженной информации;

- отрицательное экспертное заключение, установившее несоответствие условий, необходимых для осуществления заявленных видов деятельности, соответствующим требованиям;

- недостаточный уровень профессиональной подготовки руководителя предприятия-заявителя или лиц, уполномоченных им для руководства лицензируемой деятельностью;

- нарушение заявителем законодательства Российской Федерации, требований соблюдения налоговой дисциплины и нормативных документов по защите информации;

- невыполнение заявителем предписаний и распоряжений государственных органов или приостановление ими деятельности предприятия в соответствии с законами Российской Федерации.

Лицензия выдается за плату, размер которой устанавливается государственными органами по лицензированию по согласованию с Министерством финансов Российской Федерации.

Предприятия, осуществляющие деятельность по защите информации, виды которой указаны в Прил. I настоящего Положения, без лицензии, несут ответственность, предусмотренную законодательством Российской Федерации.

Организационная структура системы государственного лицензирования

Организационную структуру системы государственного лицензирования деятельности предприятий в области защиты информации образуют:

- государственные органы по лицензированию;

- лицензионные центры;

- предприятия-заявители.

Государственные органы по лицензированию в пределах своей компетенции осуществляют следующие функции:

- организуют обязательное государственное лицензирование деятельности предприятий;

- выдают государственные лицензии предприятиям-заявителям;

- осуществляют научно-методическое руководство лицензионной деятельностью;

- утверждают перечни лицензионных центров;

- согласовывают составы экспертных комиссий, представляемые лицензионными центрами;

- осуществляют контроль и надзор за полнотой и качеством проводимых лицензиатами работ в области защиты информации;

- обеспечивают публикацию необходимых сведений о лицензионной деятельности;

- рассматривают спорные вопросы, возникающие в ходе экспертизы предприятия-заявителя.

Лицензионные центры осуществляют следующие функции: формируют экспертные комиссии и представляют их состав на согласование с руководителями соответствующих государственных органов по лицензированию и отраслей промышленности;

- планируют и проводят работы по экспертизе заявителей;

- контролируют полноту и качество выполненных лицензиатами работ;

- систематизируют отчеты лицензиатов и ежегодно представляют сводный отчет в соответствующие государственные органы по лицензированию;

- принимают участие в работе соответствующих государственных органов по лицензированию при рассмотрении спорных вопросов, возникающих в процессе экспертизы предприятия-заявителя, и фактов некачественной работы лицензиатов.

Лицензионные центры могут создаваться при государственных органах по лицензированию, в регионах и отраслях промышленности (ведомствах) Российской Федерации.

Лицензионные центры при государственных органах по лицензированию создаются приказами руководителей этих органов. Отраслевые лицензионные центры создаются совместными решениями руководителей комитетов (министерств) и соответствующих государственных органов по лицензированию. Региональные лицензионные центры создаются совместными решениями органов регионального управления и соответствующих государственных органов по лицензированию. Организация взаимодействия отраслевых, региональных лицензионных центров с соответствующими органами управления отражается в указанных решениях.

Лицензионные центры могут формироваться из состава специальных центров Гостехкомиссии России, центров правительственной связи ФАПСИ, отраслевых и региональных учреждений, предприятий и организаций по защите информации.

Для всестороннего обследования предприятий-заявителей с целью оценки их возможностей проводить работы по защите информации в избранном направлении при лицензионных центрах создаются экспертные комиссии. Они формируются из числа компетентных в соответствующей области защиты информации специалистов отраслей промышленности, Вооруженных Сил, органов государственного управления, других организаций и учреждений. Экспертные комиссии создаются по одному или нескольким направлениям защиты информации.

Лицензиаты обязаны:

- осуществлять свою деятельность в строгом соответствии с требованиями нормативных документов по защите информации;

- обеспечивать тайну переписки, телефонных переговоров, документальных и иных сообщений физических и юридических лиц, пользующихся их услугами;

- ежегодно к 1 декабря, представлять в лицензионный центр сведения о количестве выполненных работ по конкретным видам указанной в лицензии деятельности.

Лицензиаты имеют право пользоваться нормативно-методическими документами соответствующих государственных органов по лицензированию, обращаться к ним за необходимыми консультациями и содействием, а также ссылаться в официальных документах и рекламных материалах на полученную лицензию.

Лицензиаты несут юридическую и финансовую ответственность за полноту и качество выполнения работ и обеспечение сохранности государственных и коммерческих секретов, доверенных им в ходе практической деятельности.

Предприятия-потребители имеют право обращаться:

- в государственный орган по лицензированию или в лицензионный центр с рекламациями на некачественно выполненные лицензиатами работы по защите информации;

- в судебные органы в установленном порядке.

Порядок проведения лицензирования и контроля за деятельность лицензиатов

Порядок проведения лицензирования предприятий-заявителей в области защиты информации включает следующие действия:

- проведение экспертизы заявителя;

- подачу, рассмотрение заявления на лицензирование, оформление и выдачу лицензий;

- продление срока действия лицензий;

- учет лицензиатов и информирование в сфере лицензирования.

Экспертиза предприятия-заявителя осуществляется экспертной комиссией соответствующего лицензионного центра на основании заявки предприятия, содержащей лицензируемые виды деятельности и перечни необходимых для их обеспечения производственного и испытательного оборудования, нормативной и методической документации, имеющихся на предприятии.

Результатом работы комиссии является экспертное заключение, в котором дается оценка возможности заявителя осуществлять работы в избранном виде деятельности по защите информации. Заключение утверждается руководителем соответствующего лицензионного центра и действует в течении трех месяцев со дня его выдачи.

Экспертиза проводится на основе хозяйственного договора между лицензионным центром и предприятием-заявителем. Оплата работы членов экспертной комиссии проводится лицензионным центром.

Заявление на получение лицензии подается в государственный орган по лицензированию и принимается к рассмотрению только при наличии всех перечисленных документов.

Предприятие несет ответственность за достоверность представленных сведений.

Орган, выдающий лицензию, вправе провести проверку достоверности представляемых сведений.

Оформление лицензии и ее выдача (уведомление об отказе в выдаче) производится в тридцатидневный срок со дня подачи заявления со всеми необходимыми документами.

Для рассмотрения спорных вопросов, возникающих при экспертизе предприятия-заявителя, может проводиться дополнительная независимая экспертиза. Состав экспертной комиссии формируется государственным органом по лицензированию по согласованию с предприятием-заявителем. Заключение экспертной комиссии является определяющим для принятия соответствующего решения в связи с заявлением о выдаче лицензии.

Время, затраченное на экспертизу, в срок, установленный для выдачи лицензии, не включается.

Финансирование издержек за проведение дополнительной независимой экспертизы несет сторона, признанная виновной в конфликте.

Действия органов, осуществляющих лицензирование, могут быть обжалованы в судебных органах в установленном порядке.

Органы, уполномоченные на ведение лицензионной деятельности, приостанавливают действие лицензии или аннулируют ее в случаях:

- представления лицензиатом соответствующего заявления;

- ликвидации юридического лица или прекращения действия свидетельства о государственной регистрации физического лица в качестве предпринимателя;

- обнаружения недостоверных данных в документах, представленных для получения лицензии;

- нарушения лицензиатом условий действия лицензии;

- использования лицензии для рекламирования не предусмотренных в ней видов деятельности;

- нарушения лицензиатом законодательства Российской Федерации, требований соблюдения налоговой дисциплины и нормативных документов по защите информации;

- невыполнения лицензиатом предписаний и распоряжений государственных органов или приостановление ими деятельности предприятия в соответствии с законами Российской Федерации.

В случае приостановления действия лицензии или ее аннулирования лицензиат информируется в письменном виде органом, выдавшим лицензию, не позднее пяти дней со дня принятия решения. В десятидневный срок после получения уведомления владелец лицензии обязан сдать ее в орган, выдавший лицензию.

Учет лицензиатов ведется государственными органами по лицензированию на основании сведений, поступающих от лицензионных центров.

Контроль и надзор за полнотой и качеством проводимых лицензиатами работ в области защиты информации осуществляется:

- Гостехкомиссией России, ФАПСИ и отраслевыми органами контроля в пределах их компетенции в ходе плановых проверок состояния защиты информации на предприятиях-потребителях, воспользовавшихся услугами лицензиатов;

- при контроле государственными органами по лицензированию, лицензионными центрами качества выполненных лицензиатами работ по рекламациям предприятий-потребителей.

I. Перечень видов деятельности в области защиты информации, подлежащих лицензированию Гостехкомиссией России

Сертификация, сертификационные испытания защищенных технических средств обработки информации (ТСОИ), технических средств защиты информации, технических средств контроля эффективности мер защиты информации, защищенных программных средств обработки информации, программных средств по требованиям безопасности, программных средств защиты информации, программных средств контроля защищенности информации.

Аттестация систем информатизации, автоматизированных систем управления, систем связи и передачи данных, технических средств приема, передачи и обработки подлежащей защите информации, технических средств и систем, не обрабатывающих эту информацию, но размещенных в помещениях, где она обрабатывается (циркулирует), а также помещений, предназначенных для ведения переговоров, содержащих охраняемые сведения, на соответствие требованиям руководящих и нормативных документов по безопасности информации и контроль защищенности информации в этих системах, технических средствах и помещениях.

Разработка, производство, реализация, монтаж, наладка, установка, ремонт, сервисное обслуживание защищенных ТСОИ, технических средств защиты информации, технических средств контроля эффективности мер защиты информации, защищенных программных средств обработки информации, программных средств защиты информации, программных средств контроля защищенности информации.

Проведение специсследований на побочные электромагнитные излучения и наводки (ПЭМИН) ТСОИ.

Проектирование объектов в защищенном исполнении.

Подготовка и переподготовка кадров в области защиты информации по видам деятельности, перечисленным в данном перечне.

II. Перечень видов деятельности в области защиты информации, подлежащих лицензированию ФАПСИ

Разработка, производство, проведение сертификационных испытаний, реализация, монтаж, наладка, установка и ремонт шифровальных средств, предназначенных для криптографической защиты информации при ее обработке, хранении и передаче по каналам связи, а также предоставление услуг по шифрованию информации.

Эксплуатация негосударственными предприятиями шифровальных средств, предназначенных для криптографической защиты информации, не содержащей сведений, составляющих государственную тайну.

Разработка, производство, проведение сертификационных испытаний, реализация, монтаж, наладка, установка и ремонт систем и комплексов телекоммуникаций высших органов государственной власти Российской Федерации, а также закрытых (с помощью шифровальных средств) систем и комплексов телекоммуникаций органов государственной власти субъектов Российской Федерации, центральных органов федеральной исполнительной власти, организаций, предприятий, банков и иных учреждений, расположенных на территории Российской Федерации, независимо от их ведомственной принадлежности и форм собственности.

Разработка, производство, проведение сертификационных испытаний, реализация, монтаж, наладка, установка, ремонт, сервисное обслуживание cпециализированных защищенных ТСОИ, технических средств защиты информации, технических средств контроля эффективности мер защиты информации, защищенных программных средств обработки информации, программных средств защиты информации, программных средств контроля защищенности информации, предназначенных для использования в высших органах государственной власти Российской Федерации.

Проведение работ по выявлению электронных устройств перехвата информации в помещениях государственных структур на территории Российской Федерации.

Проведение работ по выявлению электронных устройств перехвата информации в технических средствах государственных структур на территории Российской Федерации.

Проведение специсследований на ПЭМИН специализированных защищенных ТСОИ, предназначенных для использования в высших органах государственной власти Российской Федерации.

Проектирование в защищенном исполнении объектов высших органов государственной власти Российской Федерации.

Подготовка и переподготовка кадров в области защиты информации по видам деятельности, перечисленным в данном перечне.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм