Контроль сетевых аномалий во внутренней сети

Корпоративные заказчики стоят перед выбором – закрыть глаза на возможность проникновения во внутреннюю сеть предприятия, тратить колоссальные средства на установку традиционных средств обнаружения вторжений на каждом порту коммутатора, перед каждым сервером, на каждом важном пути внутри сети, или попытаться решить задачу обеспечения информационной безопасности как-то иначе. И вот тут, как никогда лучше, помогает концепция интегрированной безопасности, которая подразумевает использование в качестве средства мониторинга и защиты саму сеть, по которой передаются данные, к которой подключаются устройства и пользователи. Сеть превращается в распределенный сенсор системы обнаружения атак, в котором в качестве основы для принятия решения используется трафик, проходящий через коммутаторы, маршрутизаторы и беспроводные контроллеры, формирующие внутреннюю сеть. Точнее используется телеметрия с сетевого оборудования по протоколам NetFlow и т.п.

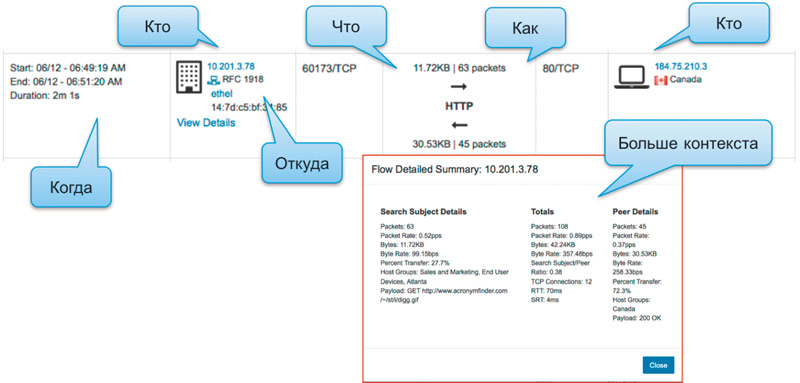

Изначально разработанный для учета трафика, обнаружения и классификации проблем в сети, протокол NetFlow и его «клоны» (sFlow, J-Flow, cFlow, NetStream, Packeteer-2, IPFIX, nvzFlow и другие) собирает данные, которые могут быть применены и для целей сетевой безопасности. Сетевая телеметрия помогает ответить на вопросы – «Кто подключается к сети?», «Что подключается?», «Как подключается нечто?», «Когда нечто подключается?» и «Откуда и куда подключается нечто?».

Однако специалистов по безопасности интересует не только типовая информация, которую можно собрать с помощью любого бесплатного open source коллектора NetFlow – необходима готовая аналитика, способная сразу указать на проблемы и угрозы информационной безопасности, среди которых:

- Проникновение в сеть — вход в корпоративную сеть, минуя традиционный периметр (например, через незащищенный Wi-Fi или 3G/4G-модемы) или используя уязвимости и некорректную конфигурацию МСЭ.

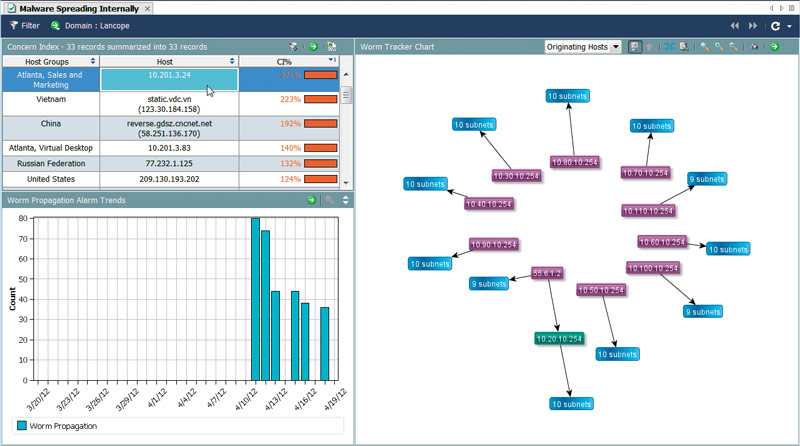

- Распространение вредоносных программ внутри сети — распространение вредоносных программ между узлами с целью сбора разведывательных данных о состоянии защищенности, кражи данных или создания обходных путей для входа в сеть.

- Управляющий трафик ботнетов и троянцев — соединения между злоумышленником, узлами-посредниками и скомпрометированными внутренними узлами.

- Кража данных — экспорт конфиденциальных данных злоумышленнику, обычно путем использования инкапсулированного и разрешенного на МСЭ трафика (ICMP, DNS и т.п.).

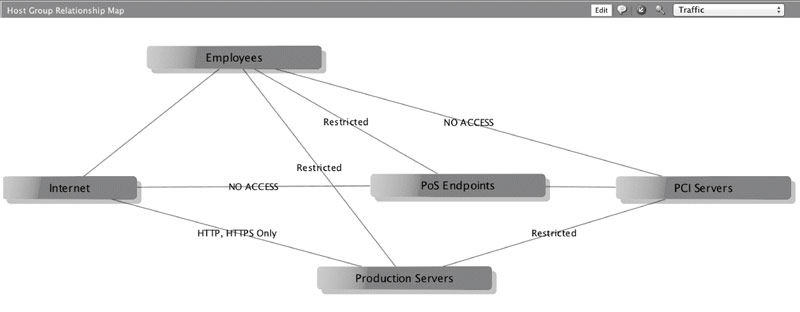

- Необычные соединения – попытки внутренних узлов установить одноранговые (пиринговые) подключения с другими узлами в своей сети, или узлы, которые обмениваются данными с необычными регионами мира.

- Отказ в обслуживании.

Существует два вида телеметрии NetFlow:

- Выборочная (семплированный трафик) — отбирается небольшой объем трафика (обычно менее 5%), который затем используется для генерации телеметрических данных NetFlow. Это дает краткое представление о сетевой активности и схоже с беглым пролистыванием книги.

- Полная (несемплированный трафик) — для генерации телеметрических данных NetFlow используется весь трафик и формируется комплексное представление обо всех сетевых операциях. Если снова проводить аналогию с книгой, этот процесс схож с чтением каждого напечатанного слова.

Для эффективного обнаружения внутренних угроз без установки дополнительных сенсоров традиционных систем обнаружения вторжений требуется полная прозрачность и контроль сетевого трафика. Единственным способом достижения этой цели является использование полной телеметрии NetFlow или его «клонов». И вот тут в полной мере проявляется эффективность сетевого оборудования компании Cisco, которое способно собирать данные NetFlow на скорости канала передачи без нарушения производительности. Благодаря последним разработкам в области коммутаторов Cisco Catalyst стало возможным использование первой в отрасли повсеместно распространенной телеметрии сетевого трафика – от границы доступа пользователей до ядра коммутируемой сети. Действующие со скоростью канала передачи и не оказывающие влияния на производительность функции телеметрии NetFlow коммутаторов Cisco Catalyst серии 3560-X, 3750-X, 4500 и 6500 позволяют понять характеристики трафика угроз, которые проникли через периметр безопасности и пытаются остаться незаметными для традиционных периметровых средств отражение угроз.

Решение Cisco StealthWatch

В сетевой инфраструктуре Cisco, поддерживающей полную телеметрию NetFlow, можно защитить уже сделанные инвестиции, превратив сеть в полноценную систему защиты информации. Система StealthWatch, предлагаемая компанией Cisco, специально разработана для агрегации и стандартизации больших объемов данных NetFlow и последующего применения к ним результатов анализа безопасности для обнаружения вредоносного и подозрительного трафика, представленного в консоли управления StealthWatch Management Console.

Архитектура решения Cisco по анализу сетевых аномалий состоит из четырех основных функциональных компонентов:

- Сбор телеметрических данных в масштабах сети: экспорт данных NetFlow из уже развернутых в сети коммутаторов, маршрутизаторов, беспроводных контроллеров, межсетевых экранов и оконечных устройств, поддерживающих протокол nvzFlow.

- Объединение, структурирование и анализ телеметрических данных NetFlow для выявления угроз и подозрительных поведений: система Cisco StealthWatch, которая использует свыше ста различных алгоритмов обнаружения аномалий и поведения.

- Предоставление контекстной информации для определения характера и уровня серьезности угрозы (а также блокирование обнаруженных угроз): данные об идентификации пользователей, профилировании оконечных устройств и оценке состояния, получаемые от Cisco Identity Services Engine.

Расследование сетевых инцидентов: захват сетевых пакетов, их хранение и анализ с помощью Cisco Security Packet Analyzer.

Основные компоненты системы Cisco StealthWatch:

- FlowCollector — физическое или виртуальное устройство, которое собирает данные NetFlow и данные о приложениях по протоколу NBAR с коммутаторов Cisco Catalyst, маршрутизаторов Cisco с интеграцией сервисов (ISR), маршрутизаторов с агрегацией сервисов (ASR) серии 1000, устройств NetFlow Generating Appliance, беспроводных контроллеров, многофункциональных защитных устройств Cisco ASA 5500-X, защитных агентов Cisco AnyConnect, которые могут быть установлены на ОС Windows, Linux, MacOS, iOS, Android, BlackBerry и др.

- Консоль управления StealthWatch Management Console — физическое или виртуальное устройство, которое объединяет, упорядочивает и представляет собранные с FlowCollector данные, контекстную информацию от Cisco Identity Services Engine, а также другой сетевой контекст в виде графических схем сетевого трафика и информационных потоков, сведения об идентифицированных пользователях и т.п.

Дополнительные компоненты системы Cisco StealthWatch:

- FlowSensor — физическое или виртуальное устройство, являющееся дополнительным решением для генерации NetFlow для устаревших сетевых инфраструктур Cisco, которые не поддерживают формирование передаваемых со скоростью канала полных данных NetFlow. Они подходят для использования в средах, где для обеспечения ИТ-безопасности предпочтительной является выделенная дополнительная архитектура, отделенная от сетевой инфраструктуры или наложенная на нее.

- UDP Director (прежнее название – FlowReplicator) — физическое устройство, которое в одном месте (например, на удаленной площадке) собирает данные NetFlow и направляет их в виде единого и сжатого потока на FlowCollector.

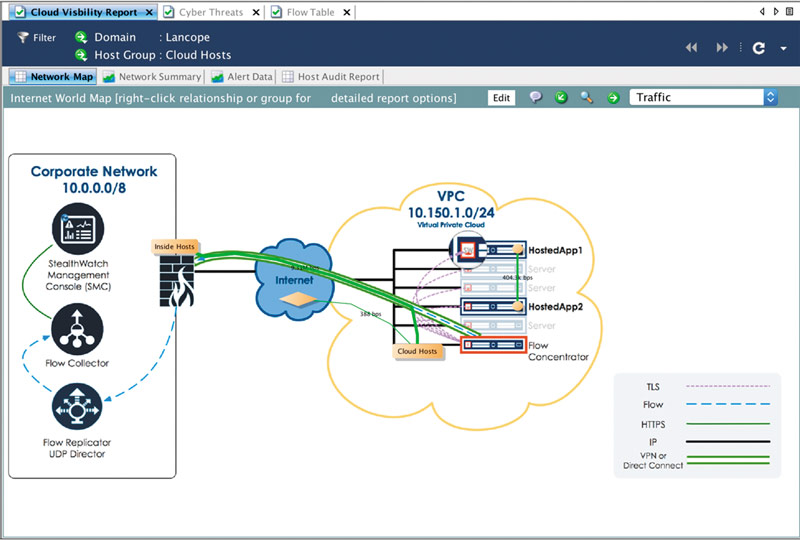

- Cloud Concentrator – виртуальное устройство, которое собирает данные NetFlow от программных агентов StealthWatch Cloud Agent, установленных в частных или публичных облаках.

Расширение Cisco StealthWatch за счет контекста безопасности

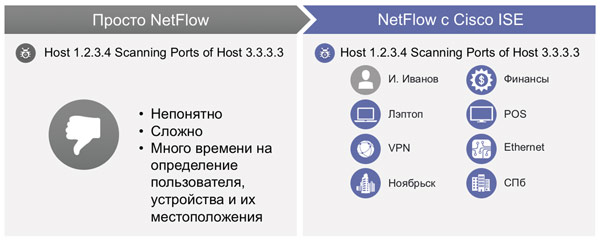

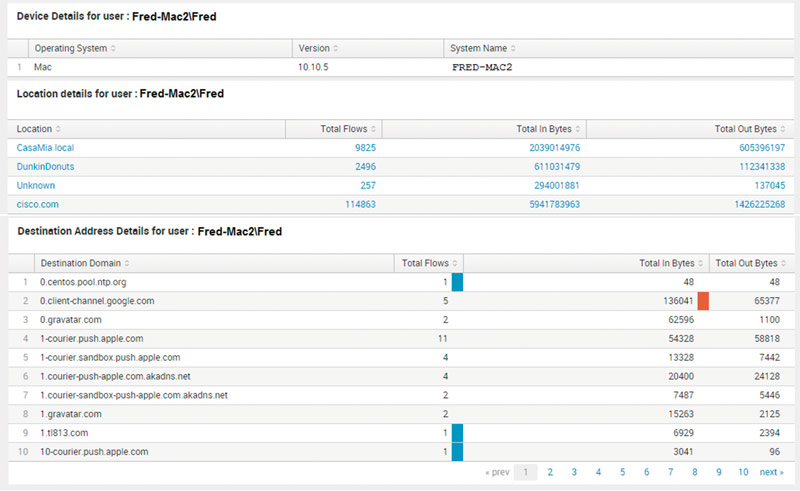

В основе процесса обнаружения и контроля угроз во внутренней сети лежат действия по идентификации подозрительного или явно аномального трафика за счет анализа телеметрии NetFlow. Однако для выяснения намерений и уровня серьезности угроз требуется чуть больше контекстной информации. Например, мы должны иметь возможность отслеживать аномалии даже если устройство работает за NAT или через прокси. Мы должны увязывать телеметрию NetFlow с данными о приложениях, а также с данными об известных вредоносных сайтах или узлах, с которыми пытается взаимодействовать внутренний сетевой узел. И конечно же любому специалисту по сетевой безопасности хотелось бы оперировать не просто IP-адресами узлов, с которых или на которые фиксируются сетевые аномалии, а привязывать эту информацию к пользователям, которые работают за данными узлами, а также оперативно получать информацию о самих узлах – где они расположены, что это за устройство, какие операционные системы и приложения на них функционируют и т.п. Вся эта информация доступна в решении Cisco StealthWatch за счет ряда дополнительных лицензий или внешних решений.

Ключевым элементом для выяснения потенциальной угрозы является контекстная информация о пользователе, который выбран в качестве цели или который является источником нарушения политик безопасности в организации. С помощью Cisco Identity Services Engine (ISE), ведущего механизма поддержки сетевой политики Cisco, информацию о пользователе, профиле устройства и данные оценки состояния можно привязать к данным NetFlow в консоли управления StealthWatch Management Console, и сформировать, таким образом, унифицированное представление моделей подозрительного трафика и информации о пользователях, необходимой для определения вредоносного характера этого трафика. Cisco Identity Services Engine в составе решения Cisco StealthWatch позволяет получить ответы на следующие вопросы:

- Кто является целью угроз? — Определение взаимосвязи подозрительного трафика с пользователями.

- Является ли пользователь важной целью? — Должность и роль пользователя в организации (для Active Directory/LDAP).

- К какой информации имеет доступ пользователь? — Группа сетевой авторизации, в которую входит пользователь.

- С какого устройства пользователь получает трафик? — Ноутбук, смартфон и т. д.

- Возникали ли у пользователя в последнее время ошибки оценки состояния безопасности? — Статус событий помещения в карантин и оценки состояния.

- Существуют ли другие события, связанные с сеансами пользователя? — Доступ ко всем событиям AAA, касающимся пользователя.

- Как лучше всего устранить проблемы, имеющие отношение к пользователю? — Полная прозрачность событий и состояния пользователя, затронутого угрозой, необходимая для определения и выполнения правильных следующих действий по устранению угроз.

Кроме того, следует обратить внимание на приложение, связанное с подозрительным трафиком, которое представляет собой ключевой момент в расшифровке природы и серьезности угрозы. Данные о приложении можно получить из информации NBAR, собранной из маршрутизаторов Cisco. Эта информация также собирается для передачи в консоль управления Cisco StealthWatch Management Console.

Соединения, проходящие через шлюз NAT, могут быть представлены и проанализированы в виде единого потока на экране анализа трафика в консоли управления Cisco StealthWatch с помощью функции «сшивки NAT». В этом случае аналитик безопасности может просматривать информацию о внутренних и внешних адресах преобразованных подключений в правильном контексте, упрощая задачи своевременного выполнения анализа и реагирования на угрозы, а также поиска пробелов в конфигурации межсетевых экранов. С помощью функции ProxyWatch решение Cisco StealthWatch может «видеть» и анализировать сетевой трафик, проходящий даже через прокси-сервера.

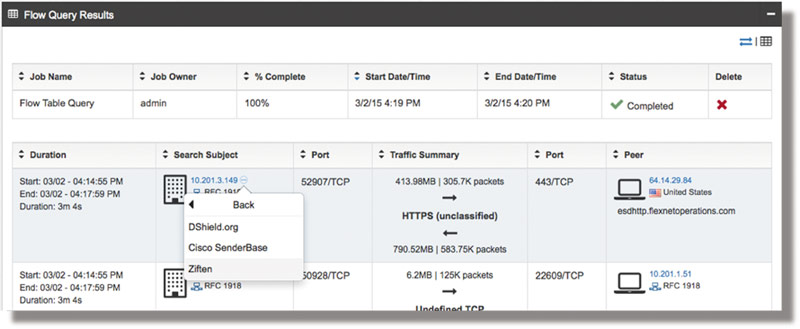

Наконец, для того, чтобы связать анализируемый сетевой трафик с внешними управляющими серверами ботнетов и троянцев, решение Cisco StealthWatch может регулярно получать информацию о IP-адресах вредоносных узлов в сети Интернет, которая обновляется с очень высокой частотой – один раз в 3-5 минут (с помощью лицензии StealthWatch Lab Intelligence Center Threat Feed). Это позволяет оперативно отслеживать заражения и компрометации внутренних узлов, которые пытаются установить связь (для загрузки вредоносных расширений или передачи украденной информации) с внешним миром.

Контроль облачных сред

Контроль собственной внутренней сети становится гораздо проще и прозрачнее с помощью решения Cisco StealthWatch. Однако многие организации все чаще и чаще начинают задумываться о переносе части своей инфраструктуры в облачные среды, например Amazon Web Serviсes (AWS). Хорошо, если речь идет о частном облаке на базе виртуализированной инфраструктуры, в которой мониторинг трафика можно обеспечить с помощью модуля Cisco StealthWatch FlowSensor. Но что делать, если компания переходит в публичное облако или использует гибридные схемы? Как мониторить то, что не принадлежит заказчику, но хранит его конфиденциальные данные?

Некоторые облачные провайдеры предлагают возможность выгрузки логов для их анализа. Например, в Amazon Web Services есть VPC Flow Logs, но, к сожалению, возможность настройки для логов почти отсутствует, как и управление временными интервалами, за которые вам могут понадобиться журналы регистрации. Для решения данной задачи можно использовать программных агентов StealthWatch Cloud Agent, которые устанавливаются на каждой облачной платформе, используемой в организации. Этот агент мониторит весь трафик внутри облака, а затем телеметрию NetFlow транслирует на StealthWatch Cloud Concentrator, который затем передает ее в FlowCollector и отображает с помощью единой консоли мониторинга внутренних и облачных сред StealthWatch Management Console, включая и отображение информационных потоков и сетевой карты взаимодействующих облачных узлов.

Контроль мобильных устройств за пределами корпоративной сети

Но облака – это не единственная тенденция последних лет, которая накладывает свой отпечаток на обеспечение информационной безопасности. Мобильные устройства, вынесенные за пределы корпоративного периметра и никак не защищенные сонмом межсетевых экранов, средств предотвращения вторжения, систем фильтрации трафика, вызывают большие опасения у специалистов по ИБ. При этом установленные на такие устройства мобильные версии популярных антивирусов не всегда справляются со своей задачей, особенно если в их базе отсутствуют сигнатуры вредоносных программ, а ресурсов мобильного устройства не хватает для реализации различных эвристических алгоритмов. Как быть в такой ситуации? Можно ограничить сетевое взаимодействие мобильного устройства, перенаправив весь трафик с него на корпоративный периметр или защитное облако (так делает унифицированный защитный агент Cisco AnyConnect), а можно мониторить аномалии на устройстве, связанные с действия приложений или пользователей.

Недавно компания Cisco разработала протокол nvzFlow, который как раз и предназначен для расширения функций NetFlow и переноса его с уровня сетевой инфраструктуры на уровень отдельных пользовательских устройств и серверов. С помощью nvzFlow, встроенного в Cisco AnyConnect, теперь можно всю активность на мобильном устройстве транслировать в аналог NetFlow и передавать его на StealthWatch FlowCollector для последующего анализа наряду с телеметрией внутренней сети или облачных сред.

Расследование сетевых инцидентов и реагирование на них

Разумеется, мониторинг аномалий во внутренней сети предприятия, в неконтролируемом облаке или на мобильном устройстве, задачи полезные и очень важные в деле обеспечения сетевой безопасности, но… Любой специалист по ИБ хотел бы не только видеть, что происходит в сети, но и блокировать нарушения политик сетевой безопасности, а также проводить расследование инцидентов. Cisco StealthWatch помогает решить и эти две задачи – как самостоятельно, так и путем интеграции с другими решениями Cisco по безопасности. Например, возможны реализации следующих сценариев:

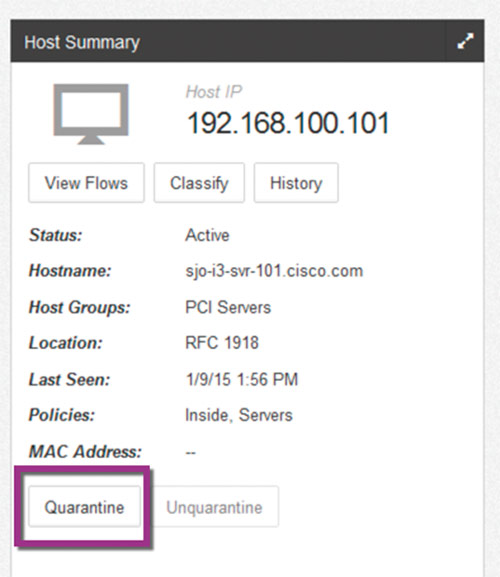

- За счет интеграции с ранее упомянутым Cisco ISE возможно автоматически помещать скомпрометированные или иным образом нарушившие политики ИБ узлы в карантин.

- Можно «заморозить» учетную запись пользователя, подключающегося к корпоративному облаку с неразрешенного устройства.

- В случае превышения дневной квоты на скачивание данных из Интернет возможно дать команду на блокирование как устройства-нарушителя, так и самого пользователя-нарушителя на периметровом межсетевом экране Cisco ASA или Cisco Firepower.

- Отправка сигнала тревоги в случае обнаружения в сетевом трафике любых комбинаций интересующих полей – узел, пользователь, устройство, порт, протокол, сегмент, приложение, направление и т.д.

- Захват интересующих сетевых сессий с помощью Cisco Security Packet Analyzer и проведение глубоких расследований инцидентов безопасности.

Заключение

Сетевая безопасность современной сети – это не только и не столько классический набор из межсетевого экрана, системы предотвращения вторжений и фильтрации контента. Современные угрозы давно вышли за пределы периметра и могут попасть во внутреннюю сеть множеством других способов – от проникновения через незащищенный Wi-Fi или 3G/4G-модем, до заражения с флешки или в рамках синхронизации с мобильным устройством. Поэтому перед службами ИБ стоит задача не только обезопасить свой периметр, но и контролировать то, что происходит внутри. При этом возможности поставить на каждый порт коммутатора сенсор системы обнаружения атак не представляется возможным как по финансовым, так и по техническим причинам.

Cisco StealthWatch – это решение, которое на основе телеметрической и контекстной информации, собираемой с уже имеющейся сетевой инфраструктуры (коммутаторов, маршрутизаторов или беспроводных устройств), позволяет с помощью единого инструментария идентифицировать подозрительные действия и явные аномалии, получать необходимые сведения о пользователях и устройствах, участвующих в атаке, определять приложения, задействованные в инциденте, а также находить другой соответствующий контекст, требуемый службам безопасности. Это позволяет за счет использования уже существующей сети оценивать характер и возможную опасность подозрительных действий, что в свою очередь помогает правильно определить дальнейшие шаги, которые следует предпринять в отношении современных киберугроз. При этом решение Cisco StealthWatch может быть использовано не только для мониторинга внутренней сети, но и мобильных устройств, а также облачных сред.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм