В отличие от традиционных кабельных сетей доступа, где электрический провод или оптоволокно, как правило, являются контролируемой средой передачи данных (проходят по контролируемой зоне), беспроводные сети относятся к неконтролируемой среде передачи данных. К физическим ограничениям относятся уровень сигнала и чувствительность приемопередатчика.

С учетом этой особенности размываются границы периметра сети, теперь внешний злоумышленник может подключиться к БЛВС и превратиться в злоумышленника внутреннего.

Риски при использовании БЛВС

Как это часто бывает, новые возможности для бизнеса, которые несет использование БЛВС, а также удобство для конечных пользователей в умелых руках злоумышленника превращаются в новые риски информационной безопасности. Кратко перечислим их.

«Чужаки» (Rogue Devices, Rogues)

К «чужакам» относятся:

- устройства, подключенные к корпоративной сети и создающие собственные БЛВС (принтеры, проекторы);

- нелегитимное пользовательское оборудование БЛВС;

- БЛВС оборудование злоумышленника.

Самые часто встречающиеся примеры «чужаков» из нашей практики:

Пример 1. Домашняя точка доступа, принесенная пользователем и установленная в корпоративную сеть. Ни для кого не секрет, что многие пользователи приносят домашние маршрутизаторы и подключают их в корпоративную сеть, для того чтобы получить бесплатный и быстрый Интернет на работе для своих мобильных устройств.

Пример 2. На современной операционной системе (для семейства Windows это Windows Vista и выше) можно легко запустить программную точку доступа, чем и пользуются злоумышленники для получения доступа внутрь периметра компании. Пример эксплуатации этой уязвимости – скрипт, включающий программную точку доступа на ноутбуке пользователя с маршрутизацией во внутреннюю сеть предприятия. В отличие от вируса, который с большой вероятностью будет заблокирован антивирусным ПО, подобный скрипт пройдет через все системы защиты и запустит программную точку доступа, к которой в дальнейшем сможет подключиться злоумышленник.

Нефиксированная природа связи

Угроза нефиксированной природы связи основана на возможности устройств менять точки подключения во время работы (эта функция называется роуминг). Яркий пример реализации такой угрозы – создание злоумышленниками одноименной сети для переключения пользователей на себя и дальнейшей реализации атаки класса «человек посередине».

Хакер паркуется рядом со зданием компании-жертвы и запускает мощную точку доступа, дающую лучший уровень приема, чем штатные точки доступа. Беспроводное оборудование автоматически переключается на сеть с тем же именем, но лучшим сигналом.

Уязвимости сетей и устройств

Уязвимостей сетей и устройств очень много. Перечислим основные из них.

Некорректно сконфигурированные точки доступа или БЛВС в целом.

Всего лишь одна некорректно сконфигурированная точка доступа может привести к взлому и утечке информации. Ошибок конфигурации существует достаточно много, поэтому рассмотреть все возможные варианты в рамках данной статьи не получится. Наиболее распространенные ошибки:

- использование слабого шифрования, например WEP;

- неотключенный WPS;

- отсутствие ограничений при доступе из БЛВС предприятия в ЛВС предприятия.

Некорректно сконфигурированные пользовательские устройства.

Такие устройства, имеющие доступ к корпоративной ЛВС или БЛВС, могут спровоцировать утечку информации. В частности им может быть корпоративный ноутбук с включенной программной точкой доступа. Причем включение программной точки доступа может быть результатом целенаправленной атаки, и пользователь об этом может даже не догадываться.

Уязвимые корпоративные устройства.

Примером такой уязвимости может служить тот же принтер с беспроводным модулем. Злоумышленник через уязвимость получает административный доступ и заменяет прошивку на принтере на модифицированную, получая бесконтрольный доступ к ЛВС компании и радиопространству вокруг принтера. Большинство производителей принтеров оперативно устраняют подобные уязвимости в своих устройствах, но как часто системные администраторы обновляют микропрограммное обеспечение оргтехники?

Взлом шифрования.

При определенных условиях можно взломать практически любое шифрование.

- WEP-шифрование взламывается за несколько минут.

- WPA-PSK- и WPA2-PSK-шифрование тоже может быть взломано.

- WPA-Enterprise с парольным доступом взломать сложно, но при некотором количестве вычислительных ресурсов можно.

Широко известно, что WEP-шифрование имеет низкую криптостойкость и использовать его противопоказано, но при этом данный вид шифрования все еще часто используется. Наше исследование об этом приведено во врезке.

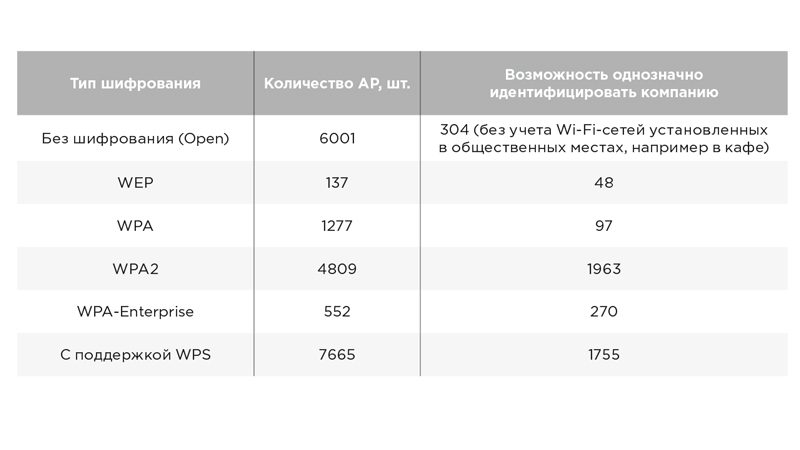

Мы решили провести сканирование радиодиапазона нескольких центральных улиц Москвы, чтобы выяснить, какие типы шифрования используются и какую полезную информацию можно получить от работающих точек беспроводного доступа. Результаты сканирования удручают. Суммарно было детектировано более 12 700 беспроводных сетей. Из них более 2300 сетей по своему названию позволяли определить компанию, которой они принадлежат.

Статистика показывает, что на данный момент более 13% владельцев БЛВС не заботятся о безопасности (используют WEP-шифрование или поддерживают протокол WPS). При целевых атаках злоумышленник в рамках разведки на местности сможет идентифицировать множество компаний (более 21%). А если рассматривать статистику по идентифицированным компаниям, только треть из них имеет должный уровень защищенности.

Типы шифрования WPA-PSK и WPA2-PSK подвержены атакам с использованием перебора паролей. Да, этот процесс может быть довольно долгим, но, если мощностей и времени достаточно, вполне результативным. Ниже в таблице приведена статистика по скорости перебора на видеокарте GeForce 750.

| Длина пароля (символов) | Тип пароля | Время полного перебора |

| 8 | Символы a–z | 38 часов |

| 10 | Цифры 0–9 | 2 часа |

| 10 | Символы a–z | 3 года |

| 12 | Цифры 0–9 | 1 неделя |

| 14 | Цифры 0–9 | 2 года |

Это всего одна видеокарта, а в вычислительном кластере у злоумышленника их может быть 10 и более, что в разы сократит время перебора паролей. Да и с вычислительными мощностями вопрос решается арендованными ресурсами у различных облачных провайдеров, что увеличивает скорость перебора в разы.

Для WPA-Enterprise с парольным доступом нужно получить имя пользователя. Для этого существует множество методик, про одну из них мы расскажем ниже. Единственное шифрование, которое можно считать надежным на сегодняшний день, – это WPA-Enterprise с использованием сертификатов.

Утечка информации из кабельной сети доступа

Практически любую Wi-Fi-сеть рано или поздно соединяют с кабельной сетью предприятия, что позволяет развить атаку во внутреннюю сеть компании и создать путь для утечки информации или нарушить работоспособность ЛВС предприятия, используя ошибки в архитектуре сети. Практический пример того, как можно реализовать этот риск, описан ниже в первом кейсе.

Примеры взлома компании через Wi-Fi-сеть

Я немного увлекся теорией, а номер наш посвящен практической безопасности, поэтому переходим к реальным кейсам. Все описанные ниже примеры – не вымысел, а случайные совпадения совсем не случайны.

Кейс первый. HandShake

Первый кейс характерен для многих компаний, в которых присутствуют офисные и технологические Wi-Fi-сети, но мы опишем конкретное проникновение, а не обобщенный опыт. У одного крупного ритейлера в магазинах использовался технологический Wi-Fi с аутентификацией WPA2-PSK для подключения офисного оборудования и оборудования торгового зала. Сканеры штрихкодов и другое носимое оборудование периодически выходили из зоны покрытия БЛВС и возвращалось обратно, соответственно, отключаясь и подключаясь к БЛВС. Нам это позволило перехватить HandShake («рукопожатие») между точкой доступа и оборудованием в торговом зале, не проводя атаки на принудительную деаутентификацию клиентских устройств. В данном случае мы не вмешивались в нормальное функционирование беспроводной сети, и отследить данную разновидность атаки «человек посередине» было невозможно. После перехвата «рукопожатия» с помощью утилиты airodump-ng был проведен перебор паролей. Результатом перебора стал 10-значный цифровой пароль сети Wi-Fi. Когда пароль был получен, мы подключились к сети предприятия с территории ближайшего кафе (даже не потребовалось использовать направленную антенну для усиления сигнала). После подключения оказалось, что технологическая сеть имеет неограниченную маршрутизацию с офисной сетью и с сетями всех филиалов компании. Дальнейшая компрометация с получением контроля над сетью компании заняла меньше одного дня. Несмотря на то что внешний интернет-периметр сети был достаточно хорошо защищен, это не помогло от проникновения к внутренним корпоративным ресурсам.

Основными ошибками компании в этом случае были отсутствие сегментации сети и слабый пароль на беспроводную сеть (использовать сертификаты было невозможно из-за ограничений оборудования торгового зала).

Кейс второй. Поддельная сеть

Второй кейс характерен для большинства офисов. В рамках разведки мы выехали на объект. Результаты выезда показали, что в офисе присутствует Wi-Fi и используется WPA-Enterprise с парольной аутентификацией. Пришло время готовиться к атаке. Мы запаслись Raspberry Pi с Wi-Fi-картой и батарейным блоком, позволяющим ему работать автономно. На микрокомпьютер были установлены Linux и Mana Framework с функцией Evil Access Point, создающей поддельную Wi-Fi-сеть с таким же именем, как и сеть компании. Когда пользователи пытались к ней подключиться, мы собирали имена пользователей и хэши паролей (атака на Protected Extensible Authentication Protocol – PEAP). После настройки оборудования мы дождались следующего рабочего дня и перед его началом встали у входа в здание компании, ожидая сотрудников с мобильными устройствами. Мы рассчитывали, что мобильные устройства увидят знакомое название сети и попробуют к ней подключиться. Так и случилось, это позволило нам получить более 50 имен пользователей и хэшей их паролей. Дальше был проведен перебор паролей к полученным хешам. В течение суток были подобраны 3 пароля. Оставалось только подключиться к беспроводной сети компании, но тут нас поджидала одна сложность. Офис компании находился за забором и ближе чем на 200 метров подойти к нему не удавалось. Решить эту проблему помогла направленная секторная антенна. С ней мы подключились к офисной сети, где нас ожидал приятный сюрприз. Пользователи использовали те же учетные данные для аутентификации на внутренних ресурсах. Воспользовавшись этим, мы зашли на терминальный сервер и, повысив на нем привилегии, получили пароль доменного администратора, но это уже совсем другая история. Несмотря на все попытки защититься, компанией были допущены ошибки, в итоге – успешно проведенный тест на проникновение.

Основные ошибки компании – отсутствие фильтрации трафика между беспроводным сегментом и кабельной сетью предприятия, использование некриптостойких паролей для пользователей и парольная аутентификация в беспроводной сети. Использовать единую аутентификацию для пользователей, конечно, удобно, но всегда несекьюрно.

Кейс третий. WPS

Это было одно из самых быстрых преодолений периметра сети в нашей практике. Мы проводили очередное тестирование на проникновение. Выехав на объект и обойдя здание со сканером беспроводных сетей, мы обнаружили несколько точек доступа с включенной аутентификацией по протоколу WPS. Протокол WPS является уязвимым и не рекомендуется к использованию, хотя иногда он имеет дополнительные механизмы защиты от перебора ключей. Но в данном случае дополнительная защита от перебора отсутствовала, поэтому время перебора сократилось до нескольких минут. Далее мы успешно подключились к ЛВС предприятия и развили атаку изнутри, которая привела к успешно завершенному тестированию на проникновение.

Главной ошибкой администраторов компании стало отсутствие контроля над устройствами, подключаемыми к внутренней сети компании, что привело к повальной установке пользователями собственных уязвимых точек доступа.

Самые частые ошибки

При проектировании и эксплуатации Wi-Fi-сетей часто нарушаются принципы безопасности, причем, как правило, совершаются однотипные ошибки.

Ошибки на этапе проектирования

Отсутствие разграничения между БЛВС и основной сетью предприятия.

Кабельная и беспроводная сети между собой должны иметь разграничение. И к беспроводной сети нужно относиться как к менее доверенной среде. Доступ в корпоративную сеть из БЛВС должен быть ограничен только требуемыми адресами и сервисами.

Использование единых реквизитов для подключения к БЛВС.

Беспроводная сеть является относительно легко компрометируемой сетью компании, поэтому не следует для нее использовать те же учетные данные, что и для входа в домен или бизнес-системы, чтобы компрометация Wi-Fi-сети не привела к компрометации ИТ-инфраструктуры в целом. Тем более не стоит использовать единый пароль для всех пользователей, потому что в этом случае доступ к сети становится неуправляемым.

Неправильные политики аутентификации и авторизации.

Не стоить использовать слабые и уязвимые протоколы шифрования – их легко взломать. Если это возможно, рекомендуем использовать WPA-enterprise с аутентификацией по сертификатам, к тому же следует использовать сертификаты с ограниченным сроком действия.

Возможность использования некриптостойких паролей.

Если по каким-либо причинам приходится использовать парольную аутентификацию, пароль должен состоять из 16 и более знаков с широким набором символов.

Неправильный расчет мощности и расположения передатчиков БЛВС.

В связи с отсутствием контролируемой среды передачи данных следует максимально сузить зону покрытия беспроводной сети, чтобы затруднить злоумышленнику проникновение. В идеале зона покрытия не должна выходить за территорию компании, хотя это порой труднодостижимо.

Отсутствие мониторинга.

Все события, происходящие в радиодиапазоне, должны контролироваться. Особое внимание должны привлекать аномалии, происходящие в вашей беспроводной сети. Существует множество решений по защите и мониторингу беспроводных сетей и радиодиапазона. Такие решения предлагают и крупные производители сетевого оборудования, и вендоры из мира ИБ.

Ошибки на этапе эксплуатации

Наличие пользовательских точек доступа.

Личные пользовательские устройства для доступа в БЛВС не контролируются системными администраторами и сотрудниками отдела ИБ, часто настройку данных точек проводят сами пользователи, которые не обладают достаточными знаниями по безопасной конфигурации устройств БЛВС, а это приводит к возникновению уязвимостей во внутренней сети предприятия. Рекомендуется проводить периодическую проверку офисных помещений и радиоэфира на наличие подобных устройств и ограничить возможность подключения сторонних устройств к ЛВС предприятия, например, используя аутентификацию по протоколу 802.1x.

Утечка паролей к БЛВС.

Необходимо не допускать утечек паролей или использовать общие пароли. Данная ошибка пересекается с похожей ошибкой при проектировании, но при этом является самостоятельной ошибкой, потому что как бы грамотно ни была спроектирована защита, на этапе эксплуатации часто возникают множественные нарушения. Для доступа в сеть рекомендуем использовать неэкспортируемые сертификаты на устройствах с ограниченным их сроком действия.

Отсутствие контроля за BYOD-устройствами, подключающимися к БЛВС.

Угроза может таиться и в пользовательских устройствах. Пример такой угрозы – разновидность вредоносного программного обеспечения класса RAT (Remote Administration Toolkit), который позволит злоумышленнику получить доступ к ЛВС предприятия через мобильное устройство пользователя. Для предотвращения данной угрозы используйте профилирование и оценку состояния подключающихся устройств. Для собственных устройств пользователей желательно создать выделенную сеть без доступа к основной сети предприятия.

Защита БЛВС

Защита БЛВС – задача комплексная. Основные рекомендации вытекают из основных ошибок, перечисленных выше:

- разграничение доступа в/из БЛВС;

- проведение радиопланирования при проектировании БЛВС;

- использование Wireless Intrusion Prevention System (WIPS);

- использование систем управления доступом к БЛВС с возможностью профилирования и оценки состояния.

К проектированию беспроводных сетей нужно подходить обстоятельно, уделяя должное внимание вопросам безопасности.

Правильная настройка позволяет приблизить защищенность Wi-Fi к уровню защищенности проводной сети с внедренным протоколом 802.1x, но для правильной настройки следует учесть множество нюансов.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм