Как анализировать информацию о пользователях с помощью механизмов Social Mining

Информация о поисковых запросах, друзьях в социальных сетях, отмеченных местоположениях уже давно является «лакомым куском» для интернет-компаний. С ее помощью можно персонифицировать пользователей, искать связи между ними и прогнозировать их запросы. Анализ данных из соцсетей позволяет осуществлять поиск людей по необходимым параметрам. Например, его могут активно применять рекрутеры при поиске подходящего кандидата на ту или иную вакансию. Персонификация клиентов, выделение их интересов и потребностей позволяют предлагать им в интернете именно те товары и услуги, которые они собирались купить.

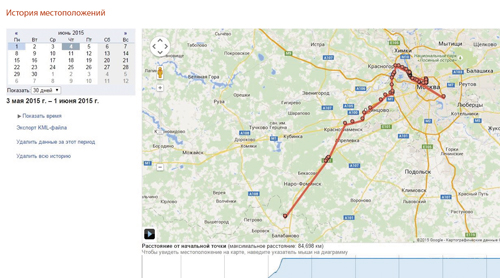

Основные данные о клиенте в соцсети содержит профиль пользователя. Регистрационные анкеты позволяют собрать всю необходимую первичную информацию о человеке. В процессе сетевой жизни пользователь пополняет профиль новыми данными, фотографиями, записями, прибавьте сюда друзей, группы, встречи, сообщения и комментарии. При этом также учитывается его местоположение: где человек заходил в сеть или сделал фотографию. В итоге за сравнительно короткое время активный юзер обрастает массивом данных, которые способны рассказать о его жизни, поведении, привычках, потребностях зачастую больше, чем он сам. Так, Google предоставляет пользователю возможность просмотра его перемещений за тот или иной интервал времени (см. рис. 1). И многие приложения, анализируя статистику, собираемую Google, формируют для него персонифицированные предложения (рестораны/магазины/развлечения недалеко от дома или на привычном маршруте передвижений) или отображают его знакомых, которые находятся неподалеку.

Рис. 1. Пример истории местоположений пользователя в Google

Компании используют данные из социальных сетей и с корпоративных порталов для поддержки взаимодействия с клиентами, решения задач маркетинга, бизнес-аналитики, информационной безопасности и для управления компетенциями сотрудников. Госсектор анализирует материалы СМИ для выявления заинтересованности граждан в тех или иных государственных мероприятиях, а также проводит анализ информации из социальных сетей для выявления возможных мошеннических и террористических группировок. Например, Агентство национальной безопасности США использует программы электронного наблюдения и поиска закономерностей в соцсетях для генерации данных, необходимых для прогнозирования районов, в которых с наибольшей вероятностью могут происходить преступления и террористические акты.

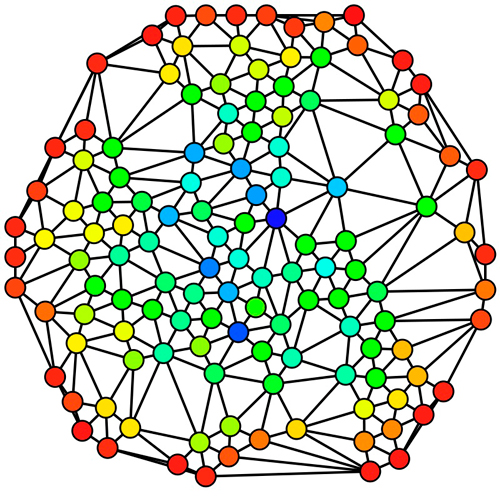

Подобные методы анализа данных и поиска закономерностей получили название Social Mining, они подразумевают применение алгоритмов Data Mining (см. статью из № 2, 2013). С помощью механизмов Social Mining можно находить нетривиальные и, на первый взгляд, неочевидные закономерности в больших объемах информации. Но для этого систему анализа, как поисковую собаку, первоначально нужно обучить тому, что ей искать. Для этого требуется обобщить прошлый опыт и собрать как можно больше данных. Чем больше информации для первоначального обучения получит система Social Mining, тем выше будет достоверность анализа. Наиболее часто используемое средство для анализа и визуализации в данной области – граф, узлами в нем являются люди или группы, а дуги демонстрируют взаимоотношения и потоки информации между ними (см. рис. 2).

Рис. 2. Графы Social Mining

Функционал приложений для анализа данных социальных сетей с помощью Social Mining включает в себя сбор и накопление информации, моделирование сети и ее распространения, анализ характерных признаков и поведения пользователей, их взаимодействия на основе местоположения, а также прогнозирование связей и анализ объектов.

Отметим, что в настоящее время одним из самых популярных продуктов в этой области является IBM SPSS Modeler. В него входит модуль Social Network Analysis, специально «заточенный» под анализ связей в соцсетях и моделирование социального поведения отдельных лиц и групп. Модуль определяет социальных лидеров, влияющих на поведение других участников сети. Кроме того, он позволяет установить, какие люди наиболее подвержены влиянию других. Сочетая полученные данные с результатами других измерений, можно создавать профили отдельных лиц, на которых будут основаны прогнозные модели.

Специалисты по Social Mining выделяют 3 основных направления использования этих технологий.

Анализ потоков информации

Анализ всех информационных потоков между пользователями в соцсетях направлен на формирование их классификации. Он позволяет выявить лидеров мнений, управлять PR-акциями, обнаруживать утечку информации и др. На последнем пункте стоит остановиться более подробно. С помощью решений класса Social Mining можно выявлять сотрудников, которые наиболее часто контактируют с партнерами и контрагентами. Это значительно снизит риски информационной безопасности и обеспечит целенаправленный контроль узких мест в потоках данных. Актуальные задачи здесь – поиск сотрудников, которые наиболее активно общаются с представителями других компаний, участвуют во внутренних переписках, имеют наибольшее количество деловых связей и т.д.

Персонификация предложений (контекстная реклама)

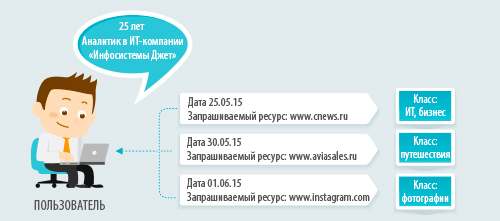

Персонифицированное обращение к пользователям сети, выделение их реальных потребностей, кастомизация контента и сервисов – все эти цели могут быть достигнуты при реализации следующих задач:

- сбор и обогащение информации о пользователях социальной сети;

- сегментация пользователей;

- интерпретация и описание сегментов;

- сегментация всех гостевых пользователей на базе построенной модели.

Рис. 3. Персонификация клиента

Результатом сегментации клиентов будет наличие описания полученных групп и информации об их составе. Это позволит понять, что в первую очередь интересно и какие сведения необходимо предоставлять тем или иным пользователям.

Рис. 4. Адресные предложения клиентам

Применение технологий Social Mining позволяет в том числе узнавать недостающую информацию о пользователях (где учатся, работают и т.д.), анализируя данные об их друзьях и группах в соцсети. Обогащение данных позволяет с большей долей вероятности предугадывать потребности людей.

Рис. 5. Обогащение данных о клиенте на основе анализа информации о его контактах

Поиск аномалий, компьютерных ботов и мошенников

В соцсети могут быть пользователи с подозрительно высокой активностью, либо их поведение может значительно отличаться по каким-либо признакам. Самый простой пример – массовая рассылка спама, вирусный маркетинг. Причем в тексте подобных сообщений часто встречаются ссылки на вредоносные ресурсы. Таких «активистов» нужно вовремя обезвреживать.

Компании с помощью технологий Social Mining могут пресекать действия мошенников. Например, банки могут выявлять преступные схемы и «личную» заинтересованность сотрудников при совершении операций. В технологиях AML также начинают применять методы Social Mining для обнаружения скрытых связей между участниками транзакций. Анализируя связи и информационные потоки между пользователями, банки выходят на новый уровень поддержки контроля операций и безопасности.

Резюмируя, отметим, что применение технологий Social Mining становится дополнительным двигателем клиентоориентированного подхода компании.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм