Краткий обзор отечественных межсетевых экранов.

Как повысить эффективность NGFW?

Какого функционала еще нет в российских продуктах?

В последние месяцы даже тем, кто всегда отмахивался от отечественных межсетевых экранов, пришлось пристально на них посмотреть. Большинство зарубежных вендоров отозвали лицензии и запретили российским компаниям скачивать обновления для своих продуктов. Проще говоря, даже если система еще не «окирпичилась», она уже не защитит от новых угроз и в ближайшее время станет бесполезной. Некоторые межсетевые экраны скоро нельзя будет использовать даже для классической L4-фильтрации и организации удаленного доступа в сеть.

Да, на рынке осталось несколько зарубежных вендоров, но они ввели ограничения на поставки нового оборудования и перестали работать с частью российских заказчиков. Так что, если вам нужен межсетевой экран, самое время обратить внимание на отечественные продукты. Мы выбрали лучшие решения, разобрались в их особенностях и готовы поделиться опытом.

Что такое NGFW

NGFW (Next Generation Firewall) — это межсетевые экраны для глубокой фильтрации трафика, которые могут контролировать и блокировать его на уровне приложений. По сути эти Firewall’ы являются UTM-устройствами — универсальными средствами безопасности «все в одном», предоставляющими комплексную защиту от угроз сетевого характера.

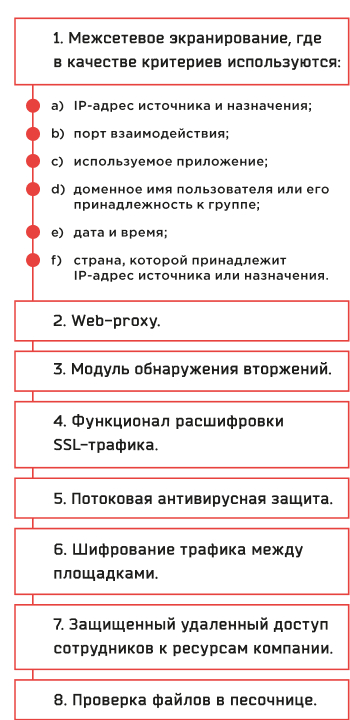

Чаще всего наших заказчиков интересует следующий функционал NGFW:

Также среди важных функций NGFW стоит отметить:

- Возможность отправки журналов безопасности во внешние системы для последующего анализа.

- Наличие API-функционала, позволяющего оперативно реагировать на обнаруженные другими системами угрозы (интеграция с IRP-системами).

Анализируем рынок

Мы протестировали несколько российских NGFW:

- UserGate

- Континент (версии 4.1)

- Ideco UTM

- NGFW Mirada

- Numa Edge

К сожалению, ни один из этих продуктов полностью не покрывает функционал топовых зарубежных NGFW. Но если не искать замену «один в один», а отталкиваться от функциональных требований и реальных задач, можно сказать, что все они достойны внимания.

UserGate — продукт новосибирских ИБ-специалистов, вырос на базе их web proxy. Хорошо работает с пользовательским трафиком и умеет расшифровывать его для последующего анализа. Неплохо передает данные о пользователях с помощью собственного Windows-агента. Есть инструменты для выгрузки журналов во внешние системы и возможность интеграции с IRP-системами через встроенный API. В целом решение покрывает функционал трех из пяти доменов ИБ-фреймворка NIST.

Точки роста — не самая подробная документация и довольно странные функциональные ограничения. Например, редистрибуция маршрутов из OSPF в BGP есть, а в обратную сторону — уже нет. Кроме того, у продукта сильно ограничены инструменты для диагностики и самостоятельного решения проблем. Для малого и среднего бизнеса это не так важно, но для сегмента enterprise потребуется доработка.

Континент 4.1 — межсетевой экран компании «Код Безопасности». Вырос из АПКШ «Континент», основная задача которого — шифрование каналов связи с использованием алгоритмов ГОСТ. У «Континент 4.1» есть функционал определения пользователей (Indentity Based Firewall) и web proxy (пока категории не очень проработаны, но вендор обещает это исправить). Также в наличии — встроенный IPS-компонент и возможность расшифровки пользовательского трафика для глубокого анализа.

Главная точка роста — интеграция с внешними решениями. К сожалению, пока продукт не может интегрироваться с системами многофакторной аутентификации по протоколу Radius и отправлять расшифрованный трафик на анализ по протоколу ICAP. Кроме того, отсутствует API для интеграции с IRP-системами.

Ideco UTM — решение уральской компании Ideco. Популярно среди небольших заказчиков, которых интересует не высокая производительность, а широкий функционал. Говоря в терминах NIST, этот продукт целиком и полностью про Protect. Ideco UTM заточен на обработку пользовательского трафика и обладает интуитивно понятным интерфейсом. Закрывает практически весь необходимый функционал, за исключением собственной песочницы и возможности заблокировать передачу файла в случае обнаружения вредоноса с использованием внешней Sandbox. Есть возможности Site-to-Site VPN и Remote Access VPN — для этого используется сервис создания сертификатов Let’s Encrypt.

Среди точек роста: нельзя использовать несколько профилей IPS для разного трафика и отправлять журналы в SIEM, также нет API для интеграции с IRP-системами. А крупным компаниям будет не хватать возможности использования собственных сертификатов.

NGFW Mirada — продукт компании АстроСофт, позиционируется как NGFW для серверных сегментов. Заявлена высокая производительность — до 40 Гбит/сек в режиме IPS и 1,5 Тбит/сек для пакетного фильтра. Реализованы основные протоколы динамической маршрутизации, есть контроль приложений, интеграция с AD и инструменты для интеграции с внешними средствами антивирусной защиты. Высокая производительность обеспечивается оригинальной архитектурой, где срабатывание сигнатуры IPS или уровня приложений приводит к созданию временного блокирующего правила на уровне быстрого пакетного фильтра. В части web proxy возможности базовые, VPN-клиента нет (опять же, решение заточено на защиту серверных сегментов).

Точка роста — текущий способ формирования правил, позволяющий оперировать сетями, но не группами серверов или портов.

Numa Edge — межсетевой экран компании NumaTech. На борту — обширные возможности в части межсетевого экранирования трафика, контроля приложений и web proxy. Можно отправлять логи в SIEM, в наличии VPN, в котором используются отечественные алгоритмы. Numa Edge можно интегрировать с внешними системами по протоколам ICAP и NETFLOW, плюс есть возможность интеграции с IRP благодаря понятному CLI. Отметим уникальный функционал фильтрации трафика по мандатным меткам (AstraLinux, MLS/MCS RFC 1108).

Точка роста — создание собственного IPS-модуля, которое уже заложено в Road Map на 2023 год.

Повышаем эффективность NGFW

Все NGFW, в которых есть возможность отправки трафика по ICAP, мы рекомендуем интегрировать со средствами антивирусной защиты и песочницами. Простой пример: мы протестировали связку из межсетевого экрана UserGate и PT Sandbox. Настроили на PT Sandbox три политики проверки, которые обрабатывали трафик на трех входящих портах. На первом осуществлялась проверка потоковым антивирусом. На втором трафик проходил потоковый антивирус и проверку в песочнице с использованием базового образа ОС Windows заказчика. На третьем осуществлялась проверка потоковым антивирусом и в песочнице с использованием образа ОС Windows, где были установлены пакеты для работы с офисными документами. Таким образом мы существенно расширили функционал антивируса NGFW UserGate, который проверяет вложения только по собственной базе хешей вредоносов. При этом настройка — какие файлы проверять, как именно и от каких пользователей — осуществляется со стороны UserGate (конкретные параметры прописаны в политике отправки на внешние серверы ICAP). Система отправляет пользовательские вложения на антивирусную проверку: файлы Word и Excel, pdf, PowerPoint — в песочницу с установленными офисными компонентами, а исполняемые файлы — в песочницу без офисных компонентов. Это заметно экономит ресурсы. В итоге мы получаем гибкую политику проверки файлов на NGFW UserGate, которая управляется из единого окна.

Второй полезный совет — при доступе через VPN используйте внешние системы мультифакторной аутентификации (MFA). Да, у некоторых из перечисленных продуктов есть встроенные механизмы MFA, но ими нельзя пользоваться в других системах. Казалось бы, что может быть проще — нужно добавить внешний сервер авторизации по протоколу Radius к VPN-шлюзу. Но при интеграции с отечественными межсетевыми экранами нужно учитывать два существенных ограничения:

- Ни один из протестированных NGFW не умеет работать в режиме challenge-response по протоколу Radius. Можно использовать push-режим: на телефон приходит уведомление, нажимаете «подтвердить» — это и есть второй фактор. Второй вариант: пароль и одноразовый код должны быть переданы в одном поле во время аутентификации. Этому критерию удовлетворяют MFA-системы Aladdin JAS и облачное решение Multifactor.

- Протокол Radius не позволяет передавать данные о принадлежности пользователя к доменным группам, а оперировать отдельными пользователями можно только на небольших инсталляциях. Соответственно, межсетевой экран должен уметь работать с доменными группами, проверяя принадлежность к ним напрямую в AD и аутентифицируя их в Radius. Реализовать такую схему нам удалось только с решением UserGate. В остальных продуктах, поддерживающих Radius, проверить принадлежность пользователей к доменной группе невозможно.

От чего придется отказаться

Ни одно отечественное решение не может разделяться на несколько виртуальных межсетевых экранов (у разных вендоров это называется context, vdom, virtual system и др.). Функционал позволяет использовать систему в разных, не пересекающихся областях сети.

Теоретически для его реализации достаточно поддержки отдельных таблиц маршрутизации VRF. Но рассмотренные нами продукты или не поддерживают VRF, или имеют значительные ограничения по использованию динамической маршрутизации. Это сводит на нет попытки использовать этот функционал для разделения межсетевого экрана. Возможно, при замене зарубежных NGFW на отечественные аналоги количество межсетевых экранов в вашей сети возрастет.

Также в российских решениях нет функционала по контролю почты и защите от утечек (DLP). Он напрямую не относится к обработке трафика, но часто представлен на борту зарубежных NGFW.

Если не хватает производительности

Во-первых, ограничьте используемый функционал. Пока у отечественных производителей нет специализированных чипов и не все идеально в части распределения нагрузки между процессорами и потоками. Проще говоря, чем больше функционала используете, тем ниже общая производительность. Около пяти лет назад проблема была распространена и среди зарубежных продуктов, но вендоры обзавелись специализированными чипами и научились балансировать потоки (к слову, UserGate уже анонсировал разработку собственных чипов). Хорошим решением будет разделить пользователей и сетевые сегменты на разные группы критичности и применять к ним разные политики. Например, если сотруднику не требуется доступ в интернет, можно его ограничить и не использовать сложные проверки для трафика внутри сети (отключить SSL Decryption).

Во-вторых, делегируйте часть функций NGFW другим средствам защиты. Антивирусную проверку и проверку в песочницах вполне можно передать отдельным продуктам. А функции VPN, межсетевого экрана и web proxy можно разнести на разные устройства. Например, в случае межсетевого экрана UserGate можно выделить одну ноду в качестве балансировщика и распределять с ее помощью трафик между остальными.

В-третьих, используйте несколько межсетевых экранов. Пересмотрев архитектуру сети и разделив потоки east-west и south-north, можно установить несколько решений, каждое из которых будет отвечать за отдельный поток.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм