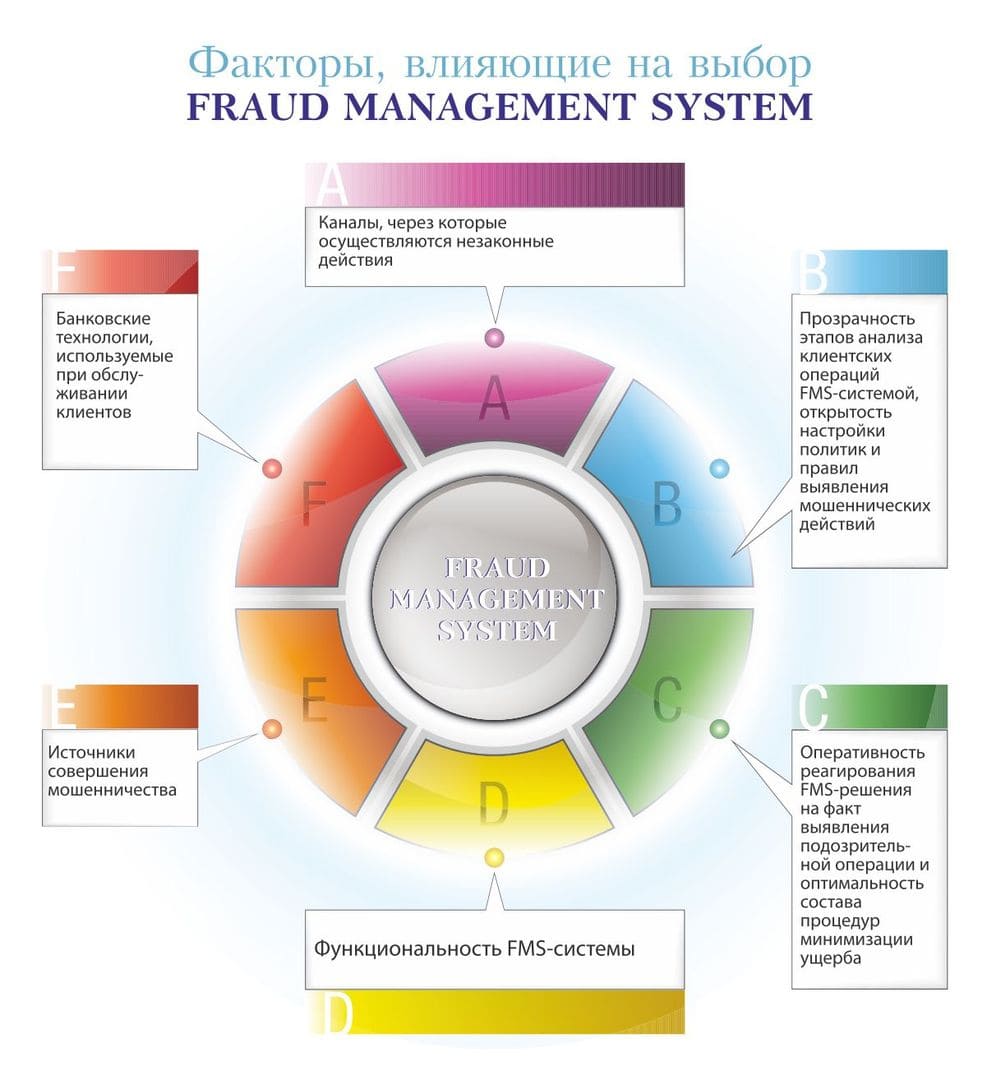

Начнем с деления источников совершения мошенничества на внутренние и внешние. Почему это деление так важно при выборе решения? Потому что оно сказывается на том, какой набор данных нам необходимо собирать для детектирования фактов мошенничества, т.е где искать следы совершения преступления. К примеру, если речь идет о внешнем мошенничестве, главным объектом контроля являются транзакции, в том числе и нефинансовые, а «точкой входа» для мошенника, в первую очередь, является стандартный интерфейс бизнес-приложения (контроль удаленных каналов администрирования банковского ПО в этой статье мы не затрагиваем). Для установления факта хищения, совершаемого сотрудником, объектами контроля должны являться внутренние интерфейсы банковского ПО, позволяющие осуществлять несанкционированные изменения или манипуляции с денежными средствами или их источниками. При этом сотрудник может действовать через различные служебные системы и сервисы, что, в свою очередь, отражается на конечном объеме источников данных. Тем самым происходит дифференцирование систем противодействия мошенничеству: на системы защиты клиентских операций и на системы противодействия внутреннему мошенничеству.

Теперь поговорим о каналах, через которые осуществляются незаконные действия (в первую очередь, каналы обслуживания клиентов). К наиболее распространенным относятся каналы ДБО (как юридических, так и физических лиц), процессинговые решения (обслуживание эмиссии банка или эквайринга торгово-сервисных предприятий), обслуживание клиентов в кассовых узлах банка. Сегодня мошеннические схемы перестают ограничиваться отдельно взятым каналом обслуживания. Например, мошенник может воспользоваться технологиями интернет-банкинга для совершения операций между счетами одного клиента, а вывод средств осуществить с помощью карты через банкомат в торговом центре. При этом его действия для процессингового центра будут абсолютно легитимными, если не сопоставлять их с аномальными переводами между счетами в канале интернет-банкинга. Это, в свою очередь, требует от FMS-системы возможности интеграции с различными бизнес-приложениями, а также корреляции событий из разных сервисов в единое приложение контроля рисков.

Одним из факторов при выборе FMS-решения являются конечные банковские технологии, используемые при обслуживании клиентов в рамках определенного канала обслуживания. Применение той или иной технологии влияет на реализуемые схемы мошенничества. Например, эмиссия банковских карт с микропроцессором повышает устойчивость к компрометации, а осуществление интернет-эквайринга с поддержкой 3D-Secure значительно снижает риски отнесения ответственности по оспариваемым операциям на счет торгово-сервисных предприятий и банка-эквайера. Таким образом, каждый канал характеризуется платежными и операционными рисками, которые напрямую зависят от механизмов обеспечения защищенности совершаемых операций. Наличие любой технологии должно учитываться при настройке системы мониторинга, кроме того, FMS-система должна обладать потенциальными возможностями настройки под технологии, которые банк только планирует внедрять.

Основной задачей FMS-системы является выявление и предотвращение мошенничества. При этом ее потенциальные возможности по идентификации незаконных операций основаны на функциональности, т.е. на методах формирования политик и правил, способных детектировать хищение. Чем более развиты и гибки инструменты настройки и моделирования в FMS-системе, тем потенциально большие возможности по выявлению мошенничества предоставляются конечному потребителю. Кроме того, FMS-системы должны обеспечивать превентивный характер анализа, что позволяет выявлять не только реализуемые атаки, но и предотвращать готовящиеся хищения за счет исследования процессов на стороне клиента. Таким образом, целями подобных систем будут являться создание механизмов выявления мошенничества еще на этапах его подготовки и минимизация ущерба от атак на начальных стадиях.

Очевидно, что любая FMS-система рассчитывает вероятность совершения мошеннических действий на основе данных, полученных для анализа. А поскольку такая система основана на вероятностной модели, так или иначе будут возникать ошибки некорректного выявления мошенничества или его невыявления вовсе.

Наступление любого из этих двух событий должно оперативно корректироваться специалистами банка или самой системой. Немаловажными принципами эффективного функционирования FMS-решения являются прозрачность этапов анализа клиентских операций, открытость настройки политик и правил выявления мошеннических действий. Эти характеристики позволяют осуществлять оперативную настройку решения в случае выявления ошибок в его функционировании и тем самым поддерживать необходимый уровень защиты банковских операций.

Следующим фактором, оказывающим влияние на выбор решения, является требование к оперативности реагирования на факт выявления подозрительной операции и составу процедур минимизации ущерба. Если банк осуществляет обработку всех клиентских операций в режиме online или переход к такой модели обслуживания внесен в стратегию развития бизнес-процессов, тогда система мониторинга должна обладать возможностями реакции на события в режиме реального времени и обеспечивать функционал по приостановке подозрительного действия, блокировке платежного инструмента или счета клиента. Если процесс обслуживания заранее подразумевает временной интервал, на протяжении которого операция «выдерживается» на промежуточном счете, требования по производительности к системе FMS могут быть не столь строгими. Следует отметить, что работа системы предотвращения мошенничества в реальном времени практически всегда требует существования подразделения, функционирующего в режиме 24/7, способного оперативно реагировать на результаты fraud-мониторинга и осуществлять связь с клиентом в случае подозрения на совершение мошеннических операций. Уровень подготовки таких специалистов на самом деле зависит от глубины настроенной математической модели выявления незаконных действий.

А если сама модель настроена и поддерживается в актуальном состоянии и результаты анализа прозрачны, то при существовании механизмов снятия блокировок операций и счетов с задачей контроля работы системы могут справляться рядовые сотрудники call-центра.

Подмена реквизитов платежного поручения, или атака Man-In-The-Browser

Как ни совершенствуются механизмы защиты ПК, как ни развиваются средства выявления вредоносного ПО, основной точкой контроля состояния защищенности ПК являлся и будет являться конечный пользователь. Даже самое совершенное антивирусное ПО не способно полностью запретить установку или внедрение вируса, оно может лишь уведомить о потенциальной угрозе. Таким образом, постоянное совершенствование компьютерных вирусов и троянов, идущее в ногу с развитием методов перехвата управления персональными компьютерами, стало причиной появления отдельного направления в атаках на сервисы ДБО. Такие программы, попадая на компьютер, располагаются между интерфейсом пользователя и бизнес-приложением ДБО. Они способны абсолютно незаметно для клиента осуществлять несанкционированные операции, изменяя отдельные реквизиты в формируемом платежном поручении или внедряясь в процессы подписи документа, а также подменять один документ на другой. Клиент не видит произведенных изменений и сам отправляет мошенническую платежку в банк. Идентификация такого рода атак основывается на выявлении отклонений от истории платежных операций клиента, экспресс-анализе недавно совершенных операций по банку в целом, а также на специфических особенностях формирования платежей такими вирусами.

FMS-cистема должна позволять реализовывать задачи в интересах как отдельных подразделений, так и организации в целом. Решение можно рассматривать как надстройку над информационной системой банка, способную решать в том числе аналитические задачи расчета показателей платежных и операционных рисков, выявления тенденций в действиях клиентов и пр. Опыт показывает, что именно процедуры мониторинга платежной активности первыми идентифицируют изменения в характере платежных операций всего банка. Кроме того, интеграция решения с системами аналитической обработки или едиными CRM-системами позволяет решать задачи контроля качества обслуживания, развития бизнеса или задачи маркетинга.

Критичным фактором защищенности операций является показатель безопасности среды выполнения платежных транзакций: вероятность влияния третьих лиц на процесс формирования и передачи операции ДБО

Список значимых факторов не ограничивается вышеназванными критериями, поскольку он должен учитывать всю совокупность задач, стоящих перед кредитно-финансовой организацией. Поэтому при выборе системы специалисты банка должны четко представлять себе, во-первых, общие стратегические цели развития организации, во-вторых, как будет выстроена ИТ-инфраструктура в соответствии с этими целями и, в-третьих, как будет обеспечена в итоге безопасность бизнеса.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм