ВсЈ это происходит на фоне широкомасштабного внедрения электронно-вычислительной техники практически во все области деятельности человека — от управления космическими кораблями и ядерными реакторами, банковскими счетами и системами международной связи до изготовления рекламных клипов, обучения школьников, разнообразных сетевых развлечений и "Интернет-клубов по интересам".

При этом жизнеспособность различных систем (от технологических процессов до бизнес-процедур) напрямую зависит от бесперебойной работы компьютерных сетей, программного обеспечения и "железа". Отказ одного небольшого звена какой-либо технологической цепочки может привести к непредсказуемым последствиям — примеров этому более чем достаточно. Фактически во многих случаях мы оказываемся "заложниками" современных технологий, зачастую не вполне понимая того, что эти технологии не являются в достаточной мере защищенными от вирусных и/или хакерских атак. Что работоспособность этих систем напрямую зависит от "эпидемиологической ситуации в компьютерном мире" в данный текущий момент времени, которая к тому же может измениться в любую минуту, как это уже происходило неоднократно.

Что именно и каким образом происходит в современных компьютерных сетях, что угрожает нам в ближайшей перспективе, и что же нам следует делать в той ситуации, в которой оказалось современное компьютерное сообщество — ответы на эти и некоторые другие вопросы приведены в данной статье.

Основные классы угроз

- "Вредное" программное обеспечение.

- Спам.

- Глобальные сетевые атаки.

К первой категории относятся вирусные и троянские программы (включая сетевых червей), а также сетевые пакеты, которые используются в хакерских атаках. Ущерб, который наносится "вредным" программным обеспечением, можно классифицировать следующим образом:

- Неавторизованный доступ к персональной/корпоративной/государственной информации, т.е. еЈ уничтожение, изменение (включая намеренное искажение информации в злоумышленных целях), передача (отсылка, т.е. организация утечки информации, включая конфиденциальной/секретной).

- Нештатное поведение программного обеспечения и "железа", т.е. сбои и/или замедление работы компьютерных систем, зависания элементов систем, и т.п.

- Использование вычислительных, дисковых и прочих ресурсов систем в чужих интересах и/или в ущерб интересам владельца ресурсов.

Вторая категория угроз (электронный спам) появилась значительно позднее, чем первая (вредоносные программы), однако по своей важности уверенно приближается к ней. Назойливость спама является далеко не единственной причиной, по которой к нему следует относиться как к отдельной категории современных угроз.

Спам — это:

- Увеличение нагрузки на почтовые сервера, что влечет за собой неоправданное увеличение средств, вкладываемых в организацию инфраструктуры сетей, а также увеличение численности персонала, эти сети обслуживающего (если 50% писем — это спам, то 50% ваших почтовых серверов работают вхолостую, а системные администраторы, соответственно, вхолостую тратят часть своего рабочего времени).

- Риск потери важной информации по причине того, что она просто затерялась среди спама (если, например, 99 из 100 писем — это спам, то "заодно" уничтожится и нужное письмо). Возможно, также, что письмо потеряется провайдером по причине того, что почтовый размер ящика переполнен спамом.

- Пустая трата времени: для фильтрации спама сотрудники компаний (и домашние пользователи) тратят своЈ рабочее (и личное) время, доля которого возрастает с возрастанием доли спама в корреспонденции. Если к тому же оплата услуг провайдера ведется по размеру трафика, то возникает и прямой материальный ущерб — оплата доставки заведомо ненужной принудительно навязываемой корреспонденции.

- Риск стать жертвой мошенников (привлечение к финансовым аферам или пирамидам), появление в почте нежелательной информации (если, например, домашний компьютер и почта используется также и детьми) и прочие подобные крупные, средние и мелкие неприятности.

Последняя (третья) категория угроз — это глобальные сетевые атаки, возникающие в результате запланированных действий хакера или группы хакеров, или как результат неконтролируемого распространения сетевых вирусов-червей. Сетевые атаки в компьютерных сетях являются, к счастью, пока достаточно редким событием, на которое особого внимания не обращают ни большинство экспертов по компьютерной безопасности, ни компьютерное сообщество в целом. Однако данная угроза существует реально, она является отдельным классом сетевых угроз, и к ней следует относиться со всей серьЈзностью, поскольку "успешная" глобальная сетевая атака (т.е. отказ каналов и/или центральных сетевых серверов) — это наихудшее из того, что может произойти в современных компьютерных сетях, как в локальных, так и в глобальных.

Сетевые атаки приводят к следующим последствиям:

- Отказ клиентских и серверных компонентов сетей по причине перегрузки чрезмерным количеством запросов на обслуживание, т.е. запланированная или случайная DoS-атака (Denial of Service).

- Заметное замедление работы локальных и глобальных сетей по причине перегрузки каналов, работа которых блокируется чрезмерным количеством передаваемых данных (сетевых пакетов), т.е. "флудинг" (от "flood") каналов передачи информации.

- Заметный материальный ущерб в тех случаях, когда оплата услуг провайдера ведется по размеру передаваемого и/или принимаемого трафика.

Говоря о сетевых атаках здесь и ниже подразумевается сеть "Интернет", как самая большая, наиболее популярная и наименее безопасная сеть. Хотя, в теории, возможны сетевые атаки в любых сетях (например, автомобильная пробка — это типичная "флуд"-атака на автомобильные дороги).

Причины возникновения угроз

Естественно возникает вопрос — почему в современных сетях возникают перечисленные выше угрозы?

Кто или что порождает вирусные эпидемии, тонны спама и сетевые атаки?

Почему — вирусы?

Поскольку вирусы не возникают сами по себе в результате электро-магнитных коллизий, а создаются людьми, то для ответа на этот вопрос следует разобраться в психологии тех индивидуумов, которые создают "вредное" программное обеспечение, в обиходе именуемое "вирусами". Наиболее вероятными причинами, толкающими "вирусо-писателей" на создание и распространение вредоносного программного обеспечения являются следующие:

- Обычное юношеское хулиганство, попытки самоутверждения на основе достигнутого интеллектуального уровня. Фактически подобное компьютерное хулиганство ничем не отличается от обычного уличного хулиганства, за исключением того, что "самоутверждение" происходит на разных аренах — либо в подворотне, либо в сети. И страдают от него разные люди — либо прохожие, либо сетевые соседи (а мы все — соседи по сети). А ущерб наносится либо стенам и витринам, либо программному обеспечению на зараженном компьютере.

- Мошенничество с целью присвоения ресурсов жертвы: незаметное управление пораженным компьютером, воровство паролей доступа в Интернет, средств с "кошельков" WebMoney и даже кодов доступа к персональным банковским счетам (в том случае, если жертва использует данный сервис). В случае с атакой корпоративных сетей речь идет скорее уже о шпионаже: как правило, это проникновение в сеть с целью присвоения конфиденциальной информации, представляющей финансовую ценность.

Естественная "среда обитания" хулиганов и мошенников всех мастей подразумевает под собой гарантированную анонимность, поскольку ни те, ни другие не ставят перед собой задачу отвечать в будущем за свои действия. И современная сеть как нельзя лучше для этого приспособлена, к сожалению.

Почему — спам?

Ответ на этот вопрос значительно проще. Спам — это бизнес. Спаммеры (какое, однако, противное слово) занимаются массовой рассылкой электронной рекламы с единственной целью — получение прибыли, поскольку, как это не печально, услуги спаммеров востребованы. Подобный метод маркетинга товаров и услуг, как оказалось, достаточно хорошо работает — очень небольшой (но всЈ же не нулевой) процент получателей спама воспринимает его. В результате заказчик спама получает клиента, а спаммер получает дополнительные заказы на повторную рассылку спама — и круг "заказчик-спаммер-клиент" замыкается, что доказывает непобедимость спама в современных сетях при существующих правилах работы в сети.

Естественно, что спам не ограничивается только товарами и услугами. Спамом пользуются и откровенные мошенники, и вербовщики в различные религиозные секты, и т.д., и т.п. — вплоть до того, что иногда даже милостыню просят при помощи всех тех же спаммерских рассылок! Однако и в этом случае действует тот же принцип "заказчик-спаммер-клиент", т.е. и в данном случае спам — это бизнес.

Помимо описанной выше основной причины бурной деятельности спаммеров следует отметить несколько дополнительных явлений, "позитивно" на неЈ (бурную деятельность) влияющих:

- Спам в большинстве стран легален или полулегален. Т.е. даже если спаммер выявлен, то привлечь его к ответственности или просто пресечь его деятельность юридически невозможно.

- Технически спаммерские рассылки очень легко организовать.

- Сеть позволяет спаммеру оставаться анонимным (как и в случае с вирусописателями). "Не пойман — не вор", а поди ты его еще поймай!

Почему глобальные сетевые атаки?

Поскольку за всю историю компьютерных сетей было зафиксировано всего три глобальные сетевые атаки (они перечислены ниже), то говорить о каких-либо статистических исследованиях причин возникновения таких атак пока рано.

Итак, известные на сегодняшний день сетевые атаки:

- 4 ноября 1988. Сеть "Arpanet". Вирус Морриса. Из примерно 60.000 компьютеров в сети было заражено около 10% (примерно 6.000). Неконтролируемый процесс распространения вируса привел к ступору сети.

- 21 октября 2002. Сеть "Internet". Запланированная DoS-атака на "хребет" Интернета. В момент атаки нагрузка на Европейский сегмент Интернета возросла на 6%.

- 25 января 2003. Сеть "Internet". Флеш-червь "SQL.Slammer". Неконтролируемый процесс распространения вируса привел к перегрузке каналов передачи данных в Ю.Корее. Нагрузка на Европейский сегмент Интернета возросла примерно на 25%.

- 12 августа 2003. Сеть "Internet". Сетевой червь "Lovesan". На этот раз Интернет спасла запрограммированная в "Lovesan" 1,8-секундная задержка между попытками заражения других компьютеров. Иначе как минимум повторилась бы январская ситуация с десегментацией и замедлением сети.

Основываясь на уже известных событиях, на знаниях о структуре современных сетей и на психологии хакеров и вирусописателей можно сделать вывод о том, что "успешные" глобальные сетевые атаки, безусловно, являются самым разрушительным явлением, которое может произойти в современных сетях.

И это, в свою очередь, привлечет внимание компьютерного общества и прессы. Таким образом, реализация "успешной" глобальной атаки является самым эффектным способом самоутверждения для кибер-хулиганов, не понимающих, что последствия их действия иначе как электронным терроризмом назвать нельзя.

С другой стороны, архитектура современных сетей и используемое программное обеспечение слишком уязвимы с точки зрения устойчивости против неконтролируемого размножения так называемых "флеш-вирусов" (сетевых червей, которые заражают компьютеры в сети и автоматически себя запускают на "свежезараженном" компьютере). Теоретически подобный червь за считанные минуты может вызвать глобальную эпидемию и заразить сотни тысяч компьютеров по всему миру (пример червя "SQL.Slammer" подтверждает эту теорию). В результате каналы передачи данных оказываются забитыми копиями червя и не в состоянии передавать любую другую информацию.

ВсЈ это позволяет нам предположить наличие как минимум двух причин для возникновения глобальных сетевых атак:

- Подобные атаки являются самым эффектным способом самоутверждения для электронных хулиганов.

- Современные сети никак не защищены от "сетевых пробок", вызванных неконтролируемым размножением особо плодовитых сетевых червей.

Основные характеристики современных вирусных угроз

Для общего понимания текущей ситуации с вирусными угрозами следует определить наиболее важные характеристики современной компьютерной "фауны". К таким характеристикам относятся:

- Поведение вируса (т.е. ответ на вопрос "что это такое?").

- Место обитания вируса (ответ на вопрос "где живЈт и что заражает?").

- Метод проникновения (ответ на вопрос "как это сюда попало?").

- Количественные характеристики (число "популяции").

- Качественные характеристики (с какой скоростью размножается).

Разнообразие Поведений (типов)

На текущий момент "вредные" программы по поведению делятся на следующие типы:

1. Однозначно "вредные" программы, само существование которых представляет реальную угрозу для функционирования компьютерных систем и данных, которые хранятся и обрабатываются на зараженном компьютере. К таким программам относятся:

- "настоящие" вирусы, заражающие исполняемые файлы различных операционных систем;

- вирусы-черви, распространяющие себя по сети от одного компьютера к другому;

- деструктивные троянские программы, целенаправленно уничтожающие или изменяющие содержимое различных файлов;

- троянцы-бекдоры (хакерские системы администрирования), предоставляющие хакеру практически полный контроль над компьютером-жертвой;

- троянцы-шпионы, следящие за действиями пользователя на компьютере (какие приложения запускаются, какой текст вводится при различных запросах этих приложений, и т.п.);

- троянцы-воры, отсылающие с зараженного компьютера различную информацию;

- сетевые хакерские пакеты, предназначенные для "взлома" атакуемых систем.

2. Нежелательные программы, которые непосредственной угрозы для компьютера не несут, однако либо использующие ресурсы компьютера в чужих интересах, либо раздражающие пользователя невостребованным "сервисом", либо совершающие подобные (достаточно безвредные, но нежелательные) действия:

- "порно-диалеры" (от "Porno Dialers"), программы, настойчиво предлагающие пользователю посетить какой-либо платный порно-ресурс;

- "кликеры" (от "Clicker"), накручивающие счетчики на различных Web-ресурсах;

- "адвертайзеры" (от "Advertizer"), прямо или косвенно рекламирующие различные товары или услуги;

- "злые шутки", сообщающие о каких-либо нежелательных для пользователя действиях (например, об успешном завершении форматирования диска).

3. ВсЈ чаще и чаще для исполнения атак хакерами используются различные утилиты из категории так называемого "рискованного" программного обеспечения, т.е. легального программного обеспечения, разработанного в благих целях, но используемого хакерами в "троянском режиме". Например, вполне легальная утилита удаленного администрирования становится полноценным бекдор-троянцем в том случае, если она визуально незаметна (в отображении системного дерева Windows стандартная иконка утилиты заменена на квадрат "серое-на-сером" или "голубое-на-голубом"), снабжена инсталлятором, который прячет эту утилиту в каталогах Windows и скрывает еЈ в списке активных приложений — примерно как совершенно легальный кухонный нож для резки хлеба может оказаться инструментом совершения какого-либо злодеяния.

К данной категории "рискованного" ПО относятся:

- утилиты удаленного сетевого администрирования, т.е. утилиты сетевого управления;

- различные "сервера" (FTP, Proxy, и т.д.), т.е. утилиты предоставления сетевого сервиса;

- IRC-клиенты, т.е. утилиты использования сетевого сервиса;

- утилиты работы с сетевыми ресурсами (например, запуск файлов в сети) и т.д.

Таким образом, насчитывается уже около двух десятков различных "Поведений" вредного программного обеспечения. Для сравнения, 10 лет назад в 1993 году было известно всего два "Поведения": вирус и несколько деструктивных троянских программ.

Разнообразие "Мест Обитания" (операционные среды)

ВсЈ вышеперечисленное разнообразие современного вредного ПО существует в совершенно разнообразных операционных средах — т.е. в операционных системах и программных комплексах и утилитах, достаточно сложных для того, чтобы являться средой (или оболочкой) для вредных программ. "Инфицированные" места обитания делятся на следующие категории:

1. Операционные системы в их современном понимании (т.е. предназначенные для запуска различных файлов-приложений) либо функционально допускающие запуск сервисных приложений (скрипт-программ, макросов) в целях автоматизации обработки информации или организации различных процессов:

- MS Windows, Linux, Palm OS, и т.д., т.е. "настоящие" операционные системы;

- различные "офисы" (например, MS Office) и системы хранения и обработки информации (SQL, 1C-Бухгалтерия, и т.д.), использующие встроенные скрипт-языки (макросы);

- независимые скрипт-языки, такие как VBS, JS, Perl, и т.п.

2. Различные сетевые приложения, достаточно сложные для того, чтобы располагать функциональными возможностями, необходимыми для размножения вируса или существования троянских программ:

- почтовые системы и интернет-навигаторы, использующие встроенные скрипт-языки;

- сетевые игры, сетевые пейджеры и т.п. (вредного программного обеспечения, предназначенного для подобного ПО пока не обнаружено, но теоретически оно возможно).

3. Несетевые приложения, которые возможно использовать для распространения вируса, троянской программы или для реализации хакерской атаки:

- вспомогательные утилиты операционных систем (например, скрипты в Help-файлах MS Windows);

- независимые утилиты, имеющие достаточную сложность (такие как архиваторы, медиа-программы, и т.д.).

Если опять сравнить текущий момент с ситуацией 10-летней давности, то можно обнаружить, что на смену всего двум "Местам Обитания" (загрузочные вирусы и DOS-вирусы) пришли несколько десятков разнообразных "экологических ниш", вполне подходящих для бурного развития компьютерной нечисти. Естественно, что при этом не принимаются во внимание практически вымершие типы вирусов (так, в 1993 году помимо DOS-вирусов существовали уже раритетные вирусы для Apple-II, Commodore и UNIX-систем).

Разнообразие Методов проникновения (способы атак)

Методы проникновения "вредных" программ делятся на три типа:

1. Ошибки (дыры) в системах безопасности различного программного обеспечения (от операционных систем до медиа-плейеров). В результате данных ошибок существует возможность либо "заставить" программу выполнять действия, для которых она не предназначена, либо внедрить в неЈ "вредный" программный код и активизировать его. К таким ошибкам относятся:

- переполнение буфера (buffer overrun), который активно используется так называемыми "бестелесными" червями и некоторыми троянскими программами (код червя или троянца попадает непосредственно в активный процесс атакуемого приложения и немедленно активизируется);

- некорректная обработка файлов и файловых ассоциаций (например, возможность автоматического запуска вложения из зараженного письма или Web-страницы);

- некорректная обработка запросов "логин-пароль" для открытия полного доступа к сетевому ресурсу, в результате которой подключение к ресурсу происходит в результате перебора ограниченного количества вариантов запроса;

- некорректная обработка многократных запросов на запуск "подозрительных" программ (с какого-то момента система защиты не может выделить дополнительную память для вывода запроса и пропускает команду запуска файла-вложения, очевидно, "вредного" толка) и т.д. и т.п.

2. Документированные "особенности" программных комплексов и утилит достаточной сложности. Известны случаи, когда для автоматического запуска "вредного" кода без какой-либо реакции встроенных систем защиты использовались методы, документированные в руководстве пользователя данного программного продукта. Например:

- функция "CALL" в MS Excel (до MS Office 97), позволявшая выполнять любые функции Windows API без какого-либо предупреждения, при этом вызов шел напрямую из ячейки (не из макро-процедуры);

- распаковка файлов из архива не в текущий каталог, а в каталог, указанный в самом архиве (например, в каталог авто-старта Windows) и т.п.

3. Человеческий фактор. Как известно, человек является самым уязвимым звеном в цепочке любой безопасности. По этой причине человеческий фактор эксплуатируется различными червями, вирусами и троянскими программами чаще, чем перечисленные выше ошибки и "особенности" программного обеспечения, например:

- различные почтовые черви используют разнообразные приЈмы для того, чтобы подтолкнуть пользователя к запуску (открытию) вложения (завлекательный или неожиданный текст письма, маскировка под официальную рассылку, подстановка EXE-имени вложения на "безопасное" и т.п.);

- ошибки администраторов сетей также часто приводят к распространению вирусных эпидемий и хакерских атак в пределах сети организации;

- невнимательность пользователей, которая становится первопричиной для вирусных эпидемий в сети организации (при условии нерадивого администратора сети);

- и т.д.

Возрастающее количество "вредного" ПО

Безусловно, следует обратить внимание также на всЈ возрастающее количество "вредного" программного обеспечения. Вирусы и троянские программы считают уже на десятки тысяч, а базы данных антивирусных программ "пухнут" месяц за месяцем — несмотря на постоянно внедряемые методы "универсального" детектирования (т.е. детектирования не конкретных вариантов отдельно взятого вируса/троянца, а всего "семейства" или даже целого класса вредоносных программ).

Как видится, причина роста популяции компьютерных угроз кроется в том, что доступ к компьютерам получают всЈ большее и большее количество кибер-хулиганов (по мере компьютеризации стран и регионов). Какое-то число из них начинает самоутверждаться описанным выше способом — и в результате растет количество запросов от пострадавших пользователей. К сожалению, бороться с этим в условиях современных компьютерных сетей практически невозможно.

Различная скорость распространения

Скорость распространения является также важной характеристикой данного класса сетевых угроз. Естественно, что данная характеристика больше относится к вирусам и червям, чем к троянским и прочим "вредным" программам, поскольку последние не обладают возможностями "самоходности", хотя периодически происходят случаи массовой рассылки троянских программ.

Итак, вредоносные программы по скорости их распространения делятся на три категории:

- "Традиционные" вирусы, которые заражают обнаруженные в системе файлы и распространяются вместе с ними на различных носителях (дискеты, CD-диски), или если пользователь случайно отослал письмо с зараженным вложением или поместил зараженный файл на сетевой ресурс. Скорость распространения данных вирусов в масштабах глобальных сетей крайне мала, поскольку они никак не используют возможности сетевой инфраструктуры для своего размножения. Данные вирусы чаще всего вызывают локальные эпидемии в пределах локальной сети организации. Случались также и глобальные эпидемии вирусов данного типа, однако время от начала распространения вируса до глобальной эпидемии измерялось несколькими днями, неделями или даже занимало несколько месяцев. При современном развитии антивирусных сервисов повторение глобальных эпидемий "традиционных" вирусов маловероятно — в подавляющем большинстве случаев вирус будет "натыкаться" на антивирусную защиту, которая уже давно подготовлена ("проапдейчена") против данного вируса.

- Почтовые и сетевые вирусы-черви, т.е. рассылающие себя вложениями в зараженные письма электронной почты или копирующие себя на доступные сетевые ресурсы. Активизируются на компьютере жертвы также с участием человека: только в том случае, если пользователь открыл вложение в зараженном письме или даже если он просто открыл письмо, если вирус использует приемы авто-запуска (для почтовых вирусов) или если пользователь перезагрузил компьютер (сетевые черви). Скорость распространения таких вирусов-червей значительно выше, поскольку первая половина процедуры распространения (отсылка с зараженного компьютера) выполняется самим вирусом без участия человека. На человека возлагается только вторая половина "работы" — приЈм и активизация копии червя. В результате для возникновения глобальной эпидемии таким вирусам требуется от одного до нескольких дней. Часто происходят эпидемии, которые распространяются в соответствии с часовыми поясами — с начала рабочего дня в данном часовом поясе.

- Сетевые вирусы-черви, автоматически стартующие на заражаемом компьютере, т.е. компьютер-жертва заражается в момент приЈма копии червя. Поскольку человеческий фактор полностью исключен из цикла размножения, то скорость распространения подобных сетевых червей крайне велика и зависит только от скорости воспроизводства конкретного червя (как часто он отсылает себя на другие компьютеры) и от популярности атакуемого программного обеспечения, установленного на компьютере-жертве (какова вероятность того, что там установлено именно "нужное червю" ПО). В результате возможно появление новых "флеш-червей", для которых глобальные эпидемии будут делом нескольких минут.

Тенденции и неутешительные выводы

Тенденции развития "вредного" ПО неутешительны. Количество различных стратегий поведения вредоносных программ будет расти в соответствии с ростом числа различных сервисов, предоставляемых современными глобальными сетями и приложениями; появление новых недостаточно безопасных операционных систем и достаточно сложных приложений (включая КПК, мобильные телефоны и компьютеризируемую бытовую технику) неизбежно повлечет за собой увеличение "мест обитания"; хакеры и вирусо-писатели безусловно будут разрабатывать и реализовывать новые "Методы Проникновения".

Особо следует отметить возможность самых различных комбинаций "Поведений", "Мест Обитания" и "Методов Проникновения" в отдельно взятом экземпляре "вредного" ПО — например, червь, использующий несколько методов проникновения (рассылающий себя по почте, копирующийся на сетевые ресурсы, атакующий какое-либо серверное ПО — как "Nimda"), или вирус, заражающий файлы разных операционных систем (например, "Pelf", заражающий выполняемые файлы Windows и Linux). При этом отдельные "вирусные" ветки в конкретном экземпляре могут иметь разные скорости распространения.

Таким образом, антивирусные компании и эксперты сталкиваются со следующими проблемами:

1. Непредсказуемость появления комбинаций известных "Поведений, Мест, Методов" и появления совершенно новых, поскольку количество теоретически возможных подобных вариаций просто превышает ресурсы антивирусных компаний, причем превышает значительно. Невозможно закрыть все уязвимые места, которые могут использоваться вирусами и троянскими программами в современных компьютерных системах. Таким образом, производители антивирусного ПО:

- должны иметь специалистов, которые разбираются во всех тонкостях всего существующего ПО, или быть готовыми быстро разобраться в требуемом (что определяет высокие требования к уровню антивирусных экспертов);

- в связи с множественностью вероятных вариантов не могут предсказать конкретное место, время и характеристики следующего "вирусного удара".

2. Возможность появления новых "мгновенных" вирусов, заражающих глобальные мировые сети за считанные минуты. В результате антивирусные компании оказываются просто не в состоянии обеспечить своевременную защиту от подобных вирусов, поскольку анализом новых вирусов и разработкой антивирусных процедур занимаются антивирусные эксперты (люди), а вирус распространяется со скоростью современных компьютерных сетей (машин).

Основные характеристики спама

Существует мнение, что "спам" — это текстовые вирусы. Как это ни парадоксально, во многом это утверждение отражает реальную ситуацию. Характеристики спама и тенденции его развития во многом изоморфичны вирусным аналогам. Как и у вирусов, у спама выделяются следующие характеристики:

- тип спама (т.е. ответ на вопрос "что это такое? каким целям отвечает?");

- реализация спама (т.е. ответ на вопрос "как это действует?").

Известный на сегодняшний день спам можно поделить на следующие категории:

- рекламный спам (продать товар или услугу);

- мошенничество, финансовые пирамиды, еtc (вовлечение в аферу);

- платные порно-сайты и прочие ресурсы сети;

- привлечение к участию в сектах, фондах и просто попрошайничество;

- прочий спам.

Разнообразие реализаций спам-писем также достаточно велико:

- письмо с текстом или вложенный в письмо документ, или ссылки на Web-сайт и т.п.;

- использование разных языков (включая иероглифические);

- специальные меры противодействия анти-спаммерным фильтрам (например, текст с ошибками).

"Популяция" спаммерских писем стремительно растет год за годом. По неофициальным данным от различных провайдеров доля спама в числе всей электронной корреспонденции уже превысила 50%. При этом скорость рассылки спама ограничивается только скоростью современных сетей и пропускной способностью каналов.

Т.е., как и в случае с компьютерными вирусами, налицо разнообразие "Типов" и "Реализаций" спама, причем спаммеры достаточно эффективно реагируют на различные способы защиты от нежелательных рассылок.

В результате компании, производящие решения по защите от спама:

- должны иметь лингвистов на всех "заспамленных" языках (включая иероглифические);

- не в состоянии точно предсказать очередные "спаммерские" приЈмы;

- должны уметь гибко реагировать на эти "спаммерские" приЈмы.

Основные характеристики глобальных сетевых атак

Исследования уже произошедших и анализ возможных глобальных сетевых Интернет-атак ставят два главных вопроса, на которые следует дать ответы:

- каким образом может произойти очередная атака, т.е. еЈ реализация;

- каковы последствия от успешной атаки, т.е. предполагаемый ущерб.

Разнообразие реализаций

Основываясь на опыте уже случившихся трех глобальных атак можно выделить следующие их возможные реализации:

- Массированная спланированная DoS-атака с множества зараженных компьютеров. При реализации такой атаки происходит множественное количество запросов на обслуживание, направленное на какой-либо корневой сервер (сервера) сети, что приводит к отказам сервера. В результате какой-либо основной сервер в сети (или несколько серверов) фактически выходят их строя.

- Массированная спланированная "флуд"-атака с множества зараженных компьютеров. При этом происходит "забивание" каналов многочисленными запросами на приЈм/передачу файлов (или просто сетевых пакетов). В результате происходит отказ каналов передачи данных.

- Массированная рассылка вируса с множества зараженных компьютеров. Практически полностью совпадает с приведенным выше методом, однако в данном случае "флудинг" каналов является не запланированной акцией, а "побочным" эффектом неконтролируемого распространения вируса.

- Причиной глобальной атаки может также стать нештатное поведение множества зараженных систем, при котором они начинают неконтролируемое потребление сетевых ресурсов, как локальных, так и глобальных.

Первые три атаки могут быть произведены только при наличии большого числа зараженных компьютеров, которые одновременно активизируются в заданный момент времени. Каким образом большое число компьютеров может оказаться заражено конкретным вирусом или троянской программой — это описано выше в методах проникновения "вредного" ПО. Инициатором подобной атаки может стать любой вирус-червь, вызвавший глобальную вирусную эпидемию (если в код червя его автором будет заложена соответствующая процедура).

Сколько по времени может продолжаться "успешная" атака — это зависит только от еЈ конкретной реализации. Администраторы сетей (а именно от их работы и скорости реакции будет зависеть успешное и своевременное отражение атаки) обычно действуют достаточно оперативно, однако при разных реализациях атак их усилия могут и не привести к своевременной остановке атаки и возвращению работоспособности сети.

Разнообразие последствий и ущерба от "успешных" глобальных атак

Как уже указывалось выше, результатом "успешной" глобальной Интернет-атаки становится отказ глобальных компьютерных сетей, выраженный в:

- снижении пропускной способности или полный отказ (паралич) каналов в глобальных, региональных и/или локальных сетях;

- сбоях в работе ПО (отказ управляющих центров, ошибки в работе клиентских приложений).

Последствия от отказа сетей для каждой конкретной "бизнес-единицы" в обществе могут быть самыми разнообразными и зависят от того, насколько функционирование этой "бизнес-единицы" зависит от сети.

Рассмотрим два крайних случая:

- Домашние пользователи, использующие домашние компьютеры и сеть Интернет как основной рабочий инструмент (например, журналист, обрабатывающий информацию дома и отсылающий еЈ в редакцию). В результате глобальной атаки такая "бизнес-единица" оказывается полностью отрезанной от необходимого сервиса, что означает еЈ полную остановку (т.е. 100%-ый ущерб от атаки).

- Правительственные/военные центры не используют Интернет совсем или используют его как побочный источник неактуальной информации. У них есть собственные каналы передачи информации, совершенно не зависящие от Интернет. Они просто не заметят Интернет-атаки, какой бы глобальной она не была. Таким образом, нанесенный им ущерб от глобальной атаки оценивается в 0%.

Все остальные "бизнес-единицы" находятся где-то между описанными выше "крайними случаями". Они в большей или меньшей степени используют сервисы Интернет в повседневной работе. И в какой мере будет нанесен им ущерб по причине глобальной атаки — зависит только от того, насколько критичны бизнес-процедуры, которые полностью зависят от работоспособности сети.

Через какую сеть ведутся транзакции данным конкретным банком? Через какие сети идет заказ на дополнительную продукцию с бензозаправок и супермаркетов? Через какие сети контролируется заказ железнодорожных и авиа-билетов? Если только через Интернет, и при этом нет запасных (дублирующих) каналов связи, то последствия Интернет атак приведут не только к отказу Интернет-сетей, но и к отказу самих "бизнес-единиц".

Неутешительные выводы: возможность новых атак

При рассмотрении разнообразия современного программного обеспечения, включая и достаточно популярное, и сравнении этого калейдоскопа со списками обнаруженных в нем уязвимых мест ("дыр"), очевидно следующее — возможность глобальной атаки более чем реальна. Пример с червями "SQL.Slammer" и Lovesan — очевидное доказательство этому. Несколько десятков подобных "дыр" в современном ПО всЈ еще ждут "своего часа" (надеюсь, что так и не дождутся, но это всЈ зависит только от желания и активности хакеров и вирусописателей).

Более того, в ресурсах Интернет имеется достаточно описаний и примеров того, как следует пользоваться этими "дырами" в различных программах. В этом можно убедиться на примере того же червя "SQL.Slammer" — данная дыра в SQL-сервере была известна более чем за полгода до сетевой атаки, а за несколько месяцев до атаки в различных ресурсах Интернет были опубликованы несколько примеров еЈ использования.

Таким образом, процесс изготовления "флеш"-червей для реализации глобальных сетевых атак не требует от вирусописателей досконального знания "предметной области" и кропотливых исследований. Кто-то обнаруживает очередную уязвимость, кто-то другой публикует эту информацию в ресурсах Интернет, кто-то третий создаЈт программу-пример использования данной "дыры", демонстрирующую это в исключительно "исследовательских" целях. Дело остаЈтся только за кибер-хулиганом, который возьмЈт из примера код проникновения в "дыру" и добавит процедуру рассылки копий червя в поисках других компьютеров в сети с аналогичной незакрытой "дырой". И примеров тому достаточно — от IIS-червя "CodeRed" (MS Windows) до SSL-червя "Slapper" (Linux).

Неутешительные выводы: невозможность противодействия

Из самой природы глобальных атак следует невозможность защиты от них, поскольку атака никак не контролируется каждой конкретной единицей сети (провайдером, компанией, домашним пользователем).

Даже если домашний компьютер или корпоративная сеть защищены от проникновения любого известного вируса, т.е. инфраструктура сети абсолютно надежна, всЈ используемое ПО не содержит [известных] "дыр", а антивирусная защита самой последней свежести — даже при этих условиях полностью не исключен риск стать жертвой атаки, приходящей извне.

Даже если все барьеры на пути вирусов и червей 100%-но надежны — мы всЈ равно под ударом, поскольку на время атаки внешние сети либо блокированы, либо крайне медленны. Даже если регион сети надежно защищен — атака придЈт из незащищенных сегментов сети, из других стран и континентов.

Способы защиты

При возникновении различных угроз, от них приходиться защищаться. Каким образом? Существуют два вида возможной защиты: активная и пассивная.

1. К активным средствам защиты относятся меры противодействия "агрессивной среде", т.е. программные и программно-аппаратные средства защиты, а также административные методы повышения устойчивости сети, это:

- различные фильтры, не пропускающие нежелательное "содержимое" внутрь защищаемой зоны (домашний компьютер, сеть). Это: антивирус, межсетевой экран (защита от хакеров), антиспам, предназначенные как для домашних компьютеров, так и для корпоративных сетей;

- большее административное внимание к безопасности инфраструктуры корпоративных сетей. Это избавление от ненужных "дверей во внешний мир" (например, рабочие станции без флоппи- и CD-дисков) и постоянный контроль актуальности безопасности установленного ПО (с естественным увеличением бюджета отделов IT-безопасности).

Помня, что стопроцентной активной защиты от любого типа вредоносного ПО просто не существует, так как для любого самого сложного комплекса противодействия внешним угрозам всегда найдется "лазейка" в защите или принципиально новый метод проникновения (см. выше "Разнообразие методов проникновения"), необходимо поддержание активной защиты в постоянном "боеспособном" состоянии, а это, в свою очередь, требует постоянной еЈ модернизации (использоваться должны самые новые версии анти-вируса/спама/хакера с постоянными апдейтами их баз) и постоянного контроля вышеперечисленного.

Таким образом, активные средства защиты требуют от пользователя достаточно высоких затрат, причЈм чем сложнее защищаемый объект (например, корпоративная сеть) и чем выше требования к защите — тем большие затраты требуются для поддержания актуальности этой защиты. В результате по мере нарастания активности "агрессивной среды" активные меры по защите от неЈ оказываются нерентабельными, и пользователям компьютерных сетей приходится задумываться о других способах защиты — пассивных.

2. К пассивным защитам относятся меры по удалению атакуемых объектов от "агрессивной среды", т.е. миграция программного обеспечения и инфраструктуры корпоративной сети в более безопасные "зоны":

переход на менее популярные и менее атакуемые системы (операционные системы — например, Linux, клиентские приложения — например, почтовый клиент "The Bat!");

частичное отключение корпоративных сетей от сети общего доступа Интернет, а при необходимости создание отдельных корпоративных и государственных сетей, не имеющих точек связи с сетями общего пользования.

Однако и здесь, также как и при применении методов активной защиты, стопроцентная защита не гарантируется по довольно банальным причинам.

Во-первых, миграция пользователей на менее популярные операционные системы и приложения вызовет естественный рост популярности этих приложений, что неизбежно привлечет внимание вирусописателей и хакеров и, как результат, неизбежность роста количества соответствующих угроз. Если предположить, что через некоторое время рынок настольных операционных систем будет поровну поделен между Windows и Linux, то соответствующим образом будут распределены и угрозы: 40% вирусов будут работоспособны в среде Windows, 40% — под Linux, а 20% — в обеих операционных системах.

Во-вторых, жесткое разграничение сетей общих (опасных) и специализированных (безопасных) достаточно непростая и затратная задача, не гарантирующая отсутствия точек соприкосновения этих сетей. В результате остаЈтся ненулевая вероятность проникновения угроз из опасной сети в сеть безопасную, со всеми вытекающими последствиями.

Причины угроз, средства доставки, защита от нападения

Активные и пассивные способы противодействия были эффективны и достаточно эффективны до сих пор, однако исходя из вышесказанного — этому скоро может настать конец. Разнообразие видов угроз и способов их реализации, а также вовлечение в киберпространство огромного количества новых пользователей придают процессу развития кибер-хулиганства неконтролируемый и непредсказуемый характер. В результате активные и пассивные методы защиты от кибер-угроз станут либо недостаточными, либо слишком затратными.

Какими же могут быть пути выхода из этой ситуации?

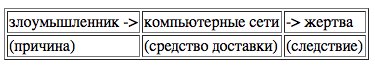

Рассмотрим более подробно цепочку "злоумышленник -> жертва" в современных компьютерных сетях. Данная цепочка состоит из трех элементов:

Злоумышленник (вирусописатель, хакер, спаммер) создаЈт вредоносное программное обеспечение (или спам, или реализует Интернет-атаку), затем при помощи современных компьютерных сетей доставляет своЈ "изделие" на компьютер (в сеть) жертвы. Он-то и является причиной угроз, возникающих в современном компьютерном сообществе.

Современные компьютерные сети (софт, железо, правила использования сети) — это "средства доставки" вредного ПО и спама от злоумышленника к жертве.

И, наконец, жертва — это все те, кто, как следствие, оказывается под ударом: домашние пользователи, сети компаний, различные сетевые ресурсы и т.д.

Антивирусные компании, работающие на стороне "жертв", способны устранять только следствия злоумышленных атак. Однако современные защиты при всей их сложности не могут и не смогут гарантировать полную безопасность "жертв", и чем дальше — тем меньше будет эта гарантия.

Наступает время, когда пора задуматься не только о защите от кибер-угроз в современном компьютерном мире, но и об устранении причин, их порождающих. Мы защищаем себя от внешних угроз (во всех областях человеческой деятельности) только до тех пор, пока мы в состоянии с этим справляться.

Затем мы задумываемся об устранении причин угроз.

Нам необходимо:

- повысить безопасность компьютерных сетей и используемого программного обеспечения;

- остановить деятельность компьютерных злоумышленников.

Безопасность сетей и Программного обеспечения

Поскольку компьютерные хулиганы всех мастей для доставки своей "продукции" используют различные слабости структуры сетей и ПО, то следует больше внимания уделять проблеме уязвимости сетей и ПО — как ошибкам в их реализации, так и непродуманности функциональных возможностей. Что неизбежно произойдет (и уже происходит) по очевидной причине: идЈт миграция пользователей на более безопасные системы. При выборе нового ПО, помимо двух основных требований к нему (функционал и цена), всЈ чаще возникает еще одно требование — безопасность использования. И именно это заставит производителей ПО уделять требованиям безопасности больше внимания, чем сейчас.

Как от разработчиков сетевого и клиентского ПО, так и от провайдеров сетевых услуг потребуется:

1. Уделять большее внимание устранению в продуктах ошибок, которые могут критически повлиять на безопасность работы этих продуктов. Так как подобные ошибки рано или поздно будут выявлены, обнародованы и, скорее всего, использованы кибер-хулиганами.

Поскольку устранять ошибки на этапе проектирования, разработки и тестирования значительно дешевле и эффективнее, чем в последствии выпускать "заплатки" и "патчи", то это неизбежно приведет к увеличению сроков и ресурсов, необходимых для разработки и тестирования ПО, а также не исключено, что и к увеличению стоимости "готового продукта". Однако с этим придЈтся смириться, поскольку иначе многократно возрастает стоимость реализации защиты от разнообразных кибер-угроз.

2. Внедрять меньше необязательного функционала и сервисов, которые могут понизить безопасность использования продукта в целом. Возможно, что по причине возрастающего числа кибер-атак программные продукты (особенно предназначенные для работы в сети) станут более аскетичными и менее "пЈстрыми". Нет необходимости предоставлять ненужный сервис, который к тому же может оказаться причиной разнообразных неприятностей.

Данный тезис идет вразрез с современными маркетинговыми тенденциями, которые требуют как раз обратного — "навороченного" (часто излишне) функционала. Однако, как показывает практика, в различных сферах жизнедеятельности человека именно по причинам безопасности может случиться либо частичный/полный отказ от какого-либо сервиса, либо сильная его модификация.

3. Не забывать о том, что одним из важнейших и наименее надежных элементов кибер-пространства является человек-пользователь. Ведь именно его необдуманные действия часто становятся причиной разнообразных дальнейших неприятностей. Т.е., программное обеспечение там, где дело касается безопасности работы как самой системы, так и окружающего пространства, должно правильным образом информировать пользователя о возможных последствиях его действий. ПО должно обучать пользователя безопасной работе в современном кибер-пространстве.

Устранение злоумышленников

Не следует рассматривать современные компьютерные сети (включая глобальную сеть Интернет) как нечто особенное, находящееся на грани научной фантастики, к чему неприменимы обычные законы, работающие в других сферах человеческой деятельности. Сеть Интернет — это самая обычная сеть общего пользования, построенная для удовлетворения самых обычных человеческих нужд — общения, поиска и предоставления информации, налаживания бизнес-процессов и т.д. Если рассматривать еЈ как просто абстрактную сеть, то по сути она ничем не отличается от других глобальных сетей общего пользования: железнодорожных сетей, сетей автодорог, электрических сетей и т.д. Во всех сетях есть "каналы передачи данных", есть пользователи, есть те, кто предоставляет услуги сети, есть правила пользования услугами данной конкретной сети.

По этой причине, наверное, не следует изобретать велосипед, а воспользоваться опытом устранения хулиганов в не-компьютерных сетях и попытаться применить этот опыт к сетям компьютерным. Что мы видим? Во всех сетях общего пользования есть жесткое регулирование и строгие правила поведения пользователей — и именно это отличает данные сети от кибер-пространства Интернета.

Представим себе, что пользоваться услугами, например, автодорожных сетей разрешено по правилам современной сети Интернет. Т.е. разрешено анонимное вождение автомобиля, практически без каких-либо правил поведения и без контролирующих элементов сети (т.е. без дорожной полиции). Что произойдЈт в результате? Допустим, что 99% всех водителей продолжат вождение "как обычно" — с минимальным нарушением правил. Однако оставшийся 1% хулиганов будет водить свои авто как им вздумается — и в результате на дорогах воцариться хаос.

Приведенный выше пример, конечно, спорен, поскольку хулиганское вождение автомобиля представляет угрозу для жизни — как для жизни самого водителя, так и для окружающих водителей и пассажиров. При этом действия же кибер-хулиганов очевидной угрозы для чьей-либо жизни не представляют. Однако авто-хулиган не угрожает функционированию всей сети в целом — в отличие от кибер-хулиганов, действия которых могут привести к негативным последствиям во всех элементах глобальной сети Интернет. Представьте себе, что хулиганское (но безопасное для жизни окружающих) вождение автомобиля может стать причиной авто-пробок по всей планете!

Подобное вышеописанному происходит сейчас в сети Интернет. Изначально задуманная как информационная сеть для профессионалов, Интернет перешел в совершенно новую стадию — стадию глобальной публичной сети общего пользования. Изначально порядок в Интернете гарантировался профессиональной этикой участников сети — это был своего рода "клуб джентльменов". Сейчас же, по мере подключения всЈ большего числа пользователей, в сеть Интернет попадает всЈ большее и большее число хулиганствующих элементов, и в результате в сети становится всЈ меньше и меньше порядка.

Интернет неизбежно движется в направлении состояния устойчивого хаоса: тонны спама, мириады вирусов, червей и троянцев, ежесекундные хакерские атаки — и во всем этом затеряны крупицы "полезной информации", для которой, собственно, сеть и создавалась. Если не предпринимать необходимых действий, то сеть умрЈт сама собой — он неЈ откажется как бизнес, так и домашние пользователи, поскольку иначе как "разносчиком заразы" такую сеть назвать будет нельзя.

Таким образом, для избежания коллапса Интернета и превращения его в исключительную информационную зону кибер-хулиганов необходимо предпринимать меры по более строгой организации этой сети.

Поскольку поведение хулиганов в различных общественных местах примерно одинаково, то в сетях общего доступа Интернет следует вводить более строгое регулирование, как это происходит в других (не компьютерных) сетях.

В сети должны появиться механизмы выявления кибер-преступников и хулиганов. Гарантированное (с достаточным уровнем гарантии) выявление и наказание за кибер-хулиганство должно стать такой же формальной процедурой, как в других (не-компьютерных) сетях. Это представляется единственным способом для устранения причин современного и будущего кибер-хулиганства. Только это даст нам возможность значительно уменьшить серьезность причин появления кибер-угроз. И для этого, видимо, требуются следующие действия:

1. Обязательное регулирование сети. Появление "регулирующих органов", которые следят за соблюдением правил работы в сети, выявлением нарушителей, определением наказания за совершенные нарушения (если они не переходят в зону действия уголовного закона на территории действия нарушителя). Т.е. появление кибер-полиции (и кибер-Интерпола).

2. Обязательная идентификация каждого самостоятельного элемента сети: как рабочих мест, обеспечивающих доступ в сеть, так и пользователей. Запрещение анонимного использования сети. Предъявление данных идентификационных данных по требованию "регулирующих органов". Т.е. что-то вроде автомобильных номерных знаков и водительских удостоверений.

Каким образом идентифицировать компьютеры — примерно понятно. Новые стандарты сетевых протоколов это позволяют. Однако для выявления конкретного злоумышленника этого мало — по причине существования многочисленных компьютеров общего пользования (в учебных заведениях, в интернет-кафе, в бизнес-центрах, и т.п.). Т.е. требуется также и идентификация конкретной персоны, которая пользовалась данным конкретным компьютером именно в тот момент, когда с этого компьютера был совершен запуск вируса, троянской программы или был разослан спам.

Каким образом идентифицировать пользователей — наверное, тоже не надо изобретать ничего нового. Уже давно и вполне успешно действуют разнообразные банковские карты, необходимые для идентификации персоны, обращающейся за соответствующими услугами. И, аналогично банковским картам, правила поведения при утере карты — следует немедленно оповестить "регулирующий орган".

3. Система образования участников межсетевого общения. Начиная с детского "что такое хорошо, и что такое плохо" будущие пользователи сети должны усваивать элементы поведения в электронных сетях. Стоит прекратить поддержку существующего имиджа хакеров и вирусописателей, окруженных ореолом таинственности, и порицать их деятельность как антиобщественную.

Только таким или подобным образом современные и будущие глобальные компьютерные сети получат необходимую им жизнеспособность и анти-хакерский иммунитет. Отказ от реорганизации сети Интернет или ее отсрочка приведут в результате к потере этой сети. Глобальное информационное пространство Интернет превратится в пространство малоэффективное, анти-информационное и чересчур опасное.

Часто задаваемые вопросы

Естественно, что далеко не все и не всегда соглашаются с предложенными выше путями увеличения безопасности сети за счЈт урезания дозволенности действий в ней. Естественно, что возникают самые разнообразные возражения и вопросы. Наиболее частые их них (как и ответы) приведены ниже.

- Q. Предложенная концепция безопасной сети фактически является отказом от некоторых прав пользователей, например, конфиденциальность работы в сети. Ущемляются права пользователей сети. С внедрением такой сети все попадают под око "Большого Брата".

Это совсем не так. Для конфиденциальной пересылки информации существуют (и будут существовать) средства шифрования. Их никто отменять не собирается. Если же говорить о конфиденциальности самого факта пользования сетью, то возникает очевидный вопрос — а для каких целей эта конфиденциальность нужна? Покажите мне хоть один пример легального использования сети, для которого требуется конфиденциальность. Для законопослушного пользователя утеря возможности конфиденциальных действий в сети никак не отразится ни на его работе, ни на его возможностях использования сети.

Если взглянуть на данную проблему с другой стороны, то возникает встречный вопрос: а все ли согласны на то, чтобы общаться в сети, предоставлять или получать информацию от пользователей сети, которые намеренно себя скрывают?

Сейчас практически всю электронную переписку можно назвать анонимками — поскольку обратный адрес письма может быть элементарно подделан.

Концепция защищенной сети также не подразумевает и тотальной слежки за всеми участниками. "Большой Брат" в сети — это из области фантастики. Представьте себе, какие объемы информации придется хранить и обрабатывать, чтобы реализовать это технически!

С другой стороны, почему-то очень мало возражений по поводу обязательных идентификационных данных в других сетях. Почему-то нет особых возражений против паспортов, водительских прав и номерных знаков на автомобилях — а по сути это такие же идентификаторы личности. Кстати, когда вводились номерные знаки и водительские права — тоже ведь, наверное, был шум об ущемлении прав личности?

- Q. Каким образом появится новая защищенная сеть? Будет ли это современная сеть Интернет, только модернизированная необходимым образом?

Возможны два варианта. Первый — постепенная модернизация сегментов сети. При достаточном покрытии небезопасные сегменты будут отключены от защищенных или переведены в режим "read-only" (что подстегнЈт их модернизацию). Второй — это появление новой глобальной сети на базе какой-либо защищенной сети (которые уже применяются в некоторых странах, или разработка которых только ведется).

Таким образом, внедрение жестких правил поведения может и не привести к "гибели" сети Интернет в еЈ современном виде. Возможно, что сеть Интернет останется "как есть" для любителей-неформалов и станет чем-то вроде альтернативной сети, не очень заметной по сравнению с другими глобальными сетями. Ведь до сих пор существует сеть FIDO (если кто-нибудь еще помнит, что это такое).

Как в первом, так и во втором случае присутствует период одновременного существования сетей двух разных типов: 1. по сегментам, при этом передаваемая информация конвертируется из одного стандарта в другой; 2. по использованию, при этом придется подключаться к двум разным сетям с одного компьютера. Естественно, что в данный период времени говорить о безопасности "безопасной сети" не приходится — вплоть до еЈ отключения от сети небезопасной.

- Q. Кто физически будет контролировать будущую сеть? Частные компании, какие-либо организации, правительство?

Наверное, антивирусные компании и эксперты не являются ответственными за данный вопрос, и их мнение может быть только консультативным. Однако, если апеллировать к уже существующим глобальным не-компьютерным сетям, то обнаруживается, что фактически контроль осуществляется как частными компаниями, так и правительством — в зависимости от каждого конкретного случая (например, частные железные дороги). Однако высшим органом, контролирующим контролЈров, является государство. Так что, скорее всего, контроль за соблюдением правил работы защищенных сетей — это обязанность государства и никого более.

- Q. Безопасный Интернет в его идеальном виде подразумевает абсолютную неизбежность наказания за совершенное анти-сетевое действие. Но это же убьЈт антивирусный бизнес?

Это не так. Антивирусным компаниям не стоит беспокоиться. Даже при абсолютно гарантированном наказании всЈ равно останутся "кибер-камикадзе", "кибер-безумцы", да и просто психически неустойчивые люди. Однако их число будет незаметно малым по сравнению с кибер-хулиганами, деятельность которых будет блокироваться введением строгого регулирования сети.

Для доказательства этого стоит взглянуть на количество "вредного" ПО, с которым приходиться разбираться экспертам антивирусных компаний, да и на число экспертов, необходимых для этого. Если 5-10 лет назад для фильтрации всех поступающих вирусов и троянских программ было достаточно одного или нескольких антивирусных специалистов, то сейчас для полноценного анализа всего поступающего "материала" требуется около 10 экспертов (или более — в зависимости от их квалификации). Если всЈ будет происходить и далее с той же интенсивностью, то через 10 лет в каждой антивирусной компании количество сотрудников, непосредственно занятых анализом новых вирусов и троянских программ, будет измеряться сотнями.

И, пожалуйста, не задавайте ехидных вопросов-утверждений о том, что вирусы создаются и распространяются антивирусными компаниями. Во-первых, это невозможно по элементарным причинам профессиональной этики. Во-вторых, любой доказанный случай написания и распространения вируса полностью дискредитирует компанию и фактически поставит крест не еЈ деятельности. В-третьих, нам и так есть чем заняться (см. выше).

Подписаться

Подписаться Читать в телеграм

Читать в телеграм