О чем чаще всего забывает безопасник?

Где искать Shadow IT?

Что есть интересного выше L7 ISO/OSI?

Классическая ИТ-безопасность так сосредоточена на технике, что ей порой кажется, что за пределами ее привычного скоупа ничего нет. Системы, не переданные на мониторинг, люди со своими интересами и коммуникациями, хитросплетения бизнес-процессов и новые технологии, для которых нет типовых ИБ-решений, — все это оказывается в серой зоне. В серой, а не черной, потому что обо всем этом вообще-то в общих чертах известно, но разбираться совершенно не хочется. Это тот самый «выход из зоны комфорта», который сулит ИТ-безопасникам не только непривычную работу, но и зачастую недовольство коллег и выходные в офисе.

Вообще говоря, в эту «зону дискомфорта» можно и не заходить, если в организации ограничиваются выполнением формальных ИБ-требований (внешних регуляторов или внутренних стандартов). Система защищена по требованиям ФСТЭК, аттестована — и значит, в любом случае компании не придется нести ответственность. Если такой подход неприменим и нужно строить ту самую real security, то придется поднапрячься, в том числе разобраться с «неизведанным» в своей ИТ-инфраструктуре.

«Неизведанное» — это прежде всего Shadow IT. Системы, о которых просто неизвестно безопасникам, а порой и службе ИТ. По нашему опыту, они есть в любой мало-мальски крупной организации. Это и неконтролируемые тестовые системы, и забытые при инвентаризации ИС в далеких филиалах, и подключенные системы многочисленных подрядчиков. Это зачастую самая легкая добыча для хакеров и вредоносного ПО. Зачем ломать защищенные серверы, если рядом стоит MS SQL 2003, которая не обновлялась ни разу с момента установки в прошлом десятилетии? Зачем пробираться через корпоративную сеть в АСУ ТП, если подрядчик поднял в технологическом сегменте виртуалку с удаленным доступом из Интернета? Зачем изучать уязвимости сайта за WAF, если на соседнем IP развернута его тестовая версия без всякой защиты и мониторинга? Это все невыдуманные истории. В рамках наших пентестов мы сталкиваемся с такими ситуациями постоянно.

Shadow IT

Невидимые для ИТ- и ИБ-департаментов решения, используемые в подразделениях/филиалах компаний самостоятельно, без уведомления и привлечения соответствующих специалистов

Облачные сервисы

Отдельный крупный блок Shadow IT — всевозможные облачные сервисы. Сколько различных облачных сервисов используется в вашей организации? Три, пять, десять? На практике анализ трафика в компании обычно сходу находит их более сотни. Браузеры сливают в облака историю посещений и сохраненные пароли, приложения шлют разработчикам логи и скачивают обновления, пользователи сами сохраняют рабочие файлы на личных Google Drive и Dropbox, чтобы поработать из дома. И все это набито конфиденциальной информацией.

Был случай, когда ИТ- и ИБ-службы в одном из банков с суровыми требованиями в части Information Security лишь спустя несколько лет узнали, что департамент продаж закупил подписку и поголовно использует облачную CRM. Причем никто и не пытался скрывать этот факт.

Серебряная пуля от таких проблем существует. Это полное отключение Интернета. Но такой серебряной пулей в большинстве случаев можно только застрелиться. Анализ и частичная блокировка облачных сервисов могут быть эффективными, хотя это совсем непросто без специализированных технических средств. Но желательно сопровождать их предоставлением пользователям удобных защищенных аналогов (почитайте, например, про Virtual Data Rooms).

Живые люди

Один мой преподаватель, ветеран органов государственной безопасности, любил говорить, что плохой безопасник работает с техникой, а хороший — с людьми. Потом мне не раз приходилось убеждаться в его правоте.

Сотрудникам экономической и физической безопасности обычно эта область куда привычнее и понятнее, чем ИБ-шникам. Если удалось выстроить с ними коммуникации, то ИБ становится заметно эффективнее. Доходит до смешного. На территории обнаружен хакер. Что делать? Когда в роли хакера выступает наш пентестер, в одном случае из пяти ИБ-шники более-менее понимают, как действовать. В основном это выглядит примерно так:

— Перестаньте нас ломать! Что вы делаете? Кто вас сюда пустил?

— Я ничего не делаю. Я обновляю 1С.

— …Уходите!

— Хорошо. [Пентестер берет ноутбук и уходит]

Да и утечка данных из ИТ-системы может происходить вообще без использования компьютерных атак и взломов. Переписывание конфиденциальной информации в блокнотик никто не отменял. Является ли это проблемой ИБ-шников? Проблемой компании является точно.

Средства защиты пытаются учитывать особенности взаимодействия и поведения живых людей. Такие концепции активно внедряются в DLP, UBA-системы. Производители часто утверждают, что системы эти самообучаемы и не требуют настройки офицером ИБ. Практика показывает, что это совершенно не так. Анализ и постоянная ручная донастройка требуются, но результат может того стоить. Тут зачастую выявляются не классические сливы информации, а различные коррупционные и мошеннические схемы.

Здесь нельзя не упомянуть и концепцию People Centric Security. Это попытка вовлечь в решение проблем ИБ информированных об ИБ-рисках сотрудников, чтобы, с одной стороны, хоть немного снизить эффективность социальной инженерии, а с другой — лучше адаптировать безопасность под требования и специфику бизнеса. Эта тема обширна, но в Интернете по ней можно найти немало практических материалов (только избегайте вендорских интерпретаций концепции — они обычно слишком узки и ограничиваются возможностями конкретного продукта).

Плохой безопасник работает с техникой, а хороший — с людьми

Бизнес-процессы

Выше L7 модели ISO/OSI, кроме людей, есть много другого, что может быть полезно для обеспечения информационной безопасности. В частности, это бизнес-процессы и прикладные системы, которые их реализуют. Внедрение контролей безопасности на этом уровне может стать крайне эффективной мерой защиты, когда остальные уже преодолены.

Пару лет назад на «Противостоянии» (командная игра по взлому и защите информационных систем в рамках ежегодной конференции Positive Hack Days) одна из наших команд защищала банк, где не использовались средства защиты и преднамеренно было внедрено большое число уязвимостей. Для блокировки несанкционированных транзакций применялась только антифрод-система. В итоге за 2 дня больше 10 команд хакеров не смогли подобрать параметры транзакций так, чтобы украсть хотя бы одну копейку со счетов «мирных граждан», переводы которых продолжали проходить.

Блокировки подозрительных с точки зрения бизнес-логики активностей кажутся очевидным и эффективным шагом, однако реализуются очень редко. Исключением, возможно, является только контроль банковских операций. Сложности очевидны: тут и риски сбоев, и необходимость вовлекать в разработку контролей людей, ничего не понимающих в вопросах ИБ, но разбирающихся в бизнес-процессах, и ограниченные возможности прикладных систем. Но игра определенно стоит свеч.

Новые технологии

Учиться на чужих ошибках — скучно. Поэтому раз за разом повторяется ситуация, когда новая технология стремительно набирает популярность, а потом после массовых взломов ее создатели и эксплуатанты начинают ломать голову над тем, куда тут прикрутить безопасность. Эта история была с компьютерными сетями, Интернетом, смартфонами, IoT, blockchain и повторится в будущем еще не раз.

Бизнес пытается как можно скорее внедрить новинки для получения конкурентных преимуществ, и у безопасника тут есть три пути: ничего не замечать, запретить или пытаться хоть как-то защищать. К сожалению, третий путь часто дает не больше безопасности, чем первый, из-за отсутствия в природе встроенных или наложенных СЗИ для новой технологии.

Хорошие примеры последних лет — DevOps, контейнеризация и Big Data. До недавнего времени просто не существовало эффективных средств обеспечения безопасности технологий этих классов. В итоге огромные объемы конфиденциальной информации стекались в совершенно незащищенные озера данных, а процесс разработки и эксплуатации приложений был для безопасников темным лесом.

Остается «учиться, учиться и еще раз учиться», а также стараться включить требования ИБ в процесс принятия решений о внедрении новых технологий. Практика показывает, что если безопасники при этом не пытаются всеми силами помочь «инноваторам», а просто запрещают все подряд, то очень скоро их от этого процесса оттесняют.

Как жить дальше?

Вполне очевидно, что полностью устранить эту серую зону, состоящую из Shadow IT и нетехнических факторов, в крупной организации невозможно. Это не значит, что борьба безопасников со злоумышленниками обречена на провал.

Можно посоветовать, во-первых, не жить в мире иллюзий и построенных на них моделей защиты идеальной ИТ-инфраструктуры, изображенной в проектной документации пятилетней давности. Как говорится, безопасность начинается с инвентаризации или не начинается вовсе. Инвентаризация эта должна быть всесторонней и непрерывной.

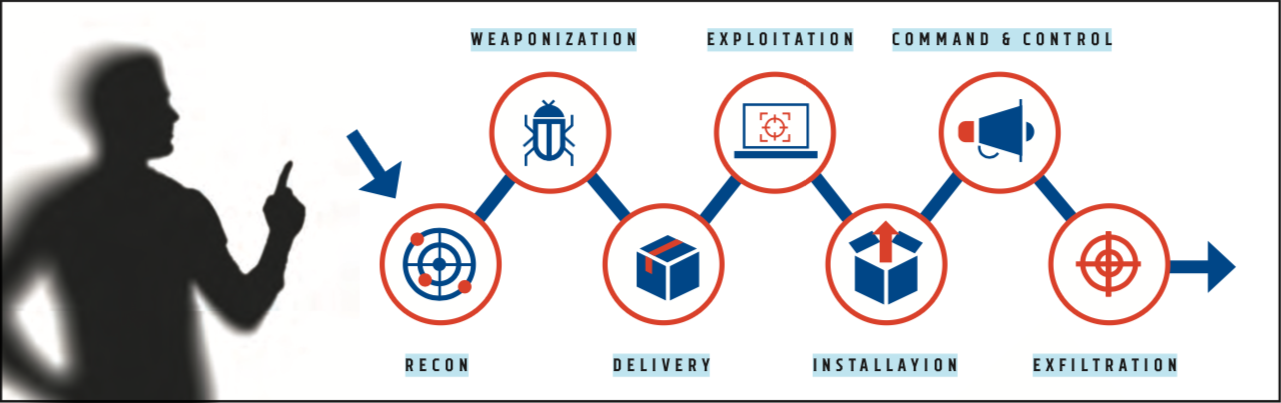

Во-вторых, рекомендуется постоянно расширять зону контроля как в ИТ-инфраструктуре, так и на уровне логики бизнес-процессов, контроля лояльности и т.п. Мы никогда не добьемся полного покрытия, но здесь стоит вспомнить о концепции Cyber Kill Chain. Атака обычно проходит несколько стадий — начиная с разведки и заканчивая вредоносными действиями и заметанием следов.

Концепция Cyber Kill Chain

Идеальный сценарий — детектировать и пресечь атаку как можно раньше, но в целом обнаружить и сорвать ее можно на любом этапе. Если заражение прошло через неконтролируемый нами хост, то мы можем отловить трафик от зараженной машины до командного центра на уровне сети. Если мы недостаточно качественно проверяем новых работников, то есть надежда на то, что антифрод-система вовремя заметит и заблокирует слив базы клиентов. Таких примеров можно привести много. При этом, расширяя зону контроля, мы должны уметь выбрать главное и чем-то пожертвовать, чтобы не захлебнуться в потоках логов и не разориться на лицензиях SIEM или оплате услуг аутсорсеров.

На мой взгляд, умение и желание искать, ставить на контроль и защищать «неизведанное» для безопасника чуть ли не важнее всех прочих навыков. В этом номере JETINFO мы постарались нащупать основные направления, куда стоит копать, чтобы безопасность не была похожа на сурового, но слепого и глухого сторожевого пса.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм