Предпосылки создания Центра оперативного управления ИБ

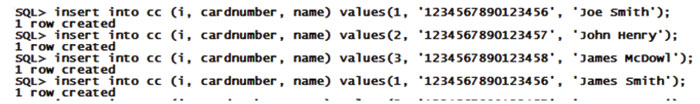

Так, например, практически в каждой организации мы видим ситуацию, когда доступ пользователей к финансовой информации и транзакциям в базах данных не журналируется. И в случае несанкционированного доступа либо утечки информации из БД невозможно отследить, кто внес изменения в таблицы, откуда был осуществлен доступ и кто скопировал критичные данные.

Соответственно, несмотря на огромное количество антивирусов, экранов и других активных средств защиты информации, нет единой картины происходящего в инфраструктуре. Все элементы защиты по отдельности настроены и работают, но между ними нет единого связующего звена, которое бы позволило эффективно использовать комплекс средств защиты, максимально быстро выявлять инциденты и учиться действовать проактивно.

Сизифов труд

В стремительно развивающейся инфраструктуре, теперь уже не десятки устройств, а сотни и даже тысячи. Одних маршрутизаторов или межсетевых экранов может быть несколько десятков. Все они пропускают через себя огромный объем информации, все события, происходящие на устройствах, записываются во внутренние журналы. Но они, по сути, бесполезны, так как невозможно централизованно следить за таким количеством событий, делать аналитику и выявлять инциденты, нарушающие политику ИБ.

Как же можно повысить эффективность текущего комплекса средств защиты информации, различного сетевого оборудования и приложений? Эксперты компании «Инфосистемы Джет» видят решение многих текущих проблем обеспечения ИБ и повышения эффективности корпоративной защиты в построении Центра управления информационной безопасностью. Давайте определим, что мы вкладываем в это понятие, какие элементы могут входить в классический SOC, как добиться эффективности в выявлении и устранении инцидентов, связанных с информационной безопасностью.

Практика SOC в России

Прежде чем высказывать экспертное мнение и давать какие-либо рекомендации, рассмотрим несколько подходов к организации Центров управления информационной безопасностью в России. Если говорить в общем, то SOC – это часть общего процесса управления ИБ наравне с управлением рисками, контролем утечек информации и управлением доступом. В большинстве российских компаний, строящих SOC, все эти процессы протекают параллельно с развитием стратегии обеспечения информационной безопасности.

Главное – люди

Давайте рассмотрим практику построения SOC на конкретных, наиболее ярких, примерах. Один из крупнейших Центров управления ИБ принадлежит оператору связи. Компания охватывает несколько стран и имеет в штате более 40 тысяч сотрудников. Такие масштабы налагают свою специфику на работу с информацией, особенно в части регистрации событий, связанных с ИБ. Security Operations Center базируется на трех основополагающих направлениях – процессы, люди и технологии. Каждый участник SOC знает свои роли и обязанности, правила реагирования и процессы взаимодействия с другими.

Технологии SOC, внедренные в этой компании, покрывают несколько основных направлений. Во-первых, это подсистема сбора и корреляции событий ИБ, которая собирает журналы с более чем 2000 устройств. Данные поступают из различных источников – с сетевых устройств, приложений, операционных систем, баз данных. Подсистема мониторинга транзакций БД покрывает все основные СУБД различных производителей и версий. Подсистема защиты баз данных интегрирована в SOC и является одним из источников событий ИБ, доступных для анализа в главной консоли мониторинга. Активно развивается подсистема мониторинга состояния ИБ и контроля уязвимостей, которая также является элементом комплекса технологий защиты информации.

Уникальность SOC этой компании состоит в комплексном подходе к обеспечению информационной безопасности. Основной упор делается не столько на технологии, сколько на процессы и людей. Именно сотрудники компании обеспечивают оперативное реагирование на события и инциденты, максимально быстро выявляя и устраняя уязвимости и потенциальные угрозы. Благодаря единой информационной панели они централизованно собирают информацию с различных подсистем в режиме реального времени.

Разделение труда

Другим интересным примером подхода к построению Центра управления информационной безопасностью является компания из нефтяной отрасли. По сути, от SOC руководство компании ждет показатели защищенности критичных данных, скорость выявления и устранения инцидентов, а также ряд других показателей SLA. Эта компания решила определить для себя критичные показатели уровня ИБ и не строить свой собственный Центр управления ИБ, а отдать эти функции компании-подрядчику, специализирующемуся на информационной безопасности. В этом случае каждый занялся тем, в чем он был силен. Нефтяная компания выставляла требования, основанные на запросах бизнеса, а компания-эксперт решала задачи, которые приводили к нужному результату.

Это два наиболее ярких примера подходов к построению SOC в российских компаниях. Оба эффективны и решают задачи бизнеса одинаково хорошо. Если вы планируете развивать в своей компании Центр управления ИБ, прежде всего, стоит обратить внимание на специфику отрасли, уровень требований высшего руководства к защищенности информации и необходимость выделения функций управления ИБ в отдельное функциональное подразделение.

Больше не значит лучше

Центр оперативного управления ИБ – гарантии и уверенность в уровне обеспечения информационной безопасности

Одним из наиболее мощных инструментов эффективного управления информационной безопасностью любого предприятия является Центр оперативного управления ИБ (Security Operations Center, SOC), который позволяет контролировать и поддерживать уровень информационной безопасности, требуемый бизнесом.

Как показывает опыт, безопасность критичных бизнес-процессов компании, в том числе и информационная безопасность, является одним из требований современной практики ведения бизнеса. В связи с этим компании реализуют комплекс организационно-технических мер по обеспечению ИБ. Однако внедрение только средств защиты, как правило, не дает понимания, насколько полученный уровень ИБ соответствует требуемому, а значит, умалчивает и об эффективности всей системы ИБ в целом. Внутренние и внешние аудиты не являются достаточными для решения данной задачи, поскольку носят периодический характер.

Без постоянного мониторинга ИБ в режиме реального времени крайне сложно иметь полную и достоверную информацию об имеющихся событиях и уязвимостях, текущих настройках и корректности функционирования средств защиты.

Внедряя Центр оперативного управления ИБ, компании одновременно реализуют часть процессов системы управления ИБ (СУИБ) в соответствии со стандартом ISO 27001 (процессуправления инцидентами ИБ, управление уязвимостями, управление изменениями, контроль соответствия законодательным и отраслевым требованиям), а также выполняют часть требований стандарта PCI DSS (требования разделов 1, 6, 10, 11, 12).

В компаниях с развитой ИТ-инфраструктурой и большим количеством разнообразных средств защиты без специализированных технических средств выстроить полную картину весьма проблематично.

Кроме того, внедряемые средства защиты направлены лишь на снижение вероятности возникновения инцидентов ИБ. В случае, если инцидент произошел, без оперативного вмешательства ущерб от него может быть весьма серьезным. Поэтому важно своевременно реагировать на выявляемые в ходе мониторинга инциденты.

В то же время растущие требования законодательства и нормативных актов в области ИБ (ФЗ №152 «О персональных данных», PCI DSS, ISO/IEC 27001:2005, SOX, Basel II, СТО БР ИББС-1.0-2006, СТР-К) говорят о необходимости соответствовать им и проводить периодические проверки на их выполнение.

Без постоянного мониторинга состояния ИБ, оперативного реагирования на инциденты, управления уязвимостями и контроля выполнения требований законодательства, нормативных актов и внутренних корпоративных политик компаниям довольно сложно быстро и качественно проверить состояние уровня безопасности на соответствие требуемому, а также поддерживать безопасность на должном уровне.

Согласно выводам наших экспертов, исключительно наращивание средств защиты без решения данных задач, как правило, не является эффективной стратегией обеспечения информационной безопасности в компании.

Централизация оперативного управления ИБ

Центр информационной безопасности компании «Инфосистемы Джет» разработал и внедряет комплексное решение рассматриваемых выше задач – Центр оперативного управления ИБ (Security Operations Center, SOC).

Центр оперативного управления ИБ представляет собой набор связанных и работающих процессов управления ИБ (мониторинг, управление инцидентами ИБ, управление уязвимостями, инвентаризация активов, управление изменениями, контроль политик безопасности) и их автоматизацию посредством внедрения тесно взаимосвязанных и дополняющих друг друга соответствующих технических систем:

- мониторинга состояния ИБ (мониторинг событий ИБ, аудит действий пользователей, управление уязвимостями/контроль конфигураций);

- управления инцидентами ИБ;

- контроля соответствия требованиям законодательства, международных и отраслевых стандартов, внутренних корпоративных политик.

SOC предоставляет полную картину текущего состояния ИБ в компании, что позволяет оперативно устранять выявляемые отклонения и обеспечивать заданный уровень ИБ. С его помощью можно отслеживать происходящие в информационной системе события, связанные с ИБ, анализировать и сопоставлять их с другими данными, контролировать имеющиеся уязвимости, осуществлять контроль конфигураций, отслеживать степень выполнения требований законодательства, нормативных актов и корпоративных политик, а также оперативно реагировать на выявленные инциденты ИБ.

Центр оперативного управления ИБ позволяет контролировать и оперативно управлять информационной безопасностью компании в режиме реального времени, быть уверенным в том, что требуемый уровень обеспечения ИБ достигнут и поддерживается, отслеживать выполнение заданных целевых показателей эффективности (KPI) обеспечения ИБ.

Ключевыми факторами, обеспечивающими эффективность подобных центров, являются: внедрение процессов

мониторинга, управления уязвимостями и инцидентами; правильное разграничение ответственности между сотрудниками внутри компании; разработка и внедрение регламентов реагирования на инциденты ИБ и их последующего разбора.

Мониторинг состояния ИБ

Мониторинг состояния ИБ включает в себя несколько систем.

Система управления (мониторинга) событиями ИБ (Security Information Management System, SIMS) реализует комплексный подход к решению задач сбора, анализа (корреляции) и контроля событий ИБ, поступающих от различных средств защиты. Она помогает решить следующие задачи:

- управление большим объемом событий ИБ;

- получение полной картины происходящего в информационной системе с точки зрения ИБ;

- мониторинг текущего уровня обеспечения безопасности (контроль достижения заданных показателей эффективности (KPI) обеспечения ИБ);

- своевременное обнаружение инцидентов ИБ;

- получение реальных данных для анализа и оценки рисков;

- принятие обоснованных решений по управлению ИБ;

- выполнение требований законодательства и нормативных актов по мониторингу событий, связанных с ИБ (ISO/IEC 27001:2005, PCI DSS, СТО БР ИББС, Федеральный закон № 152-ФЗ

«О персональных данных» и др.).

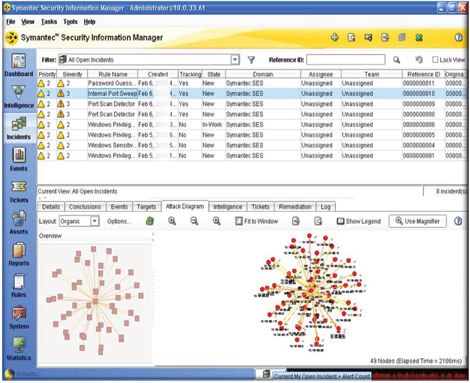

На рынке систем управления событиями ИБ представлены технические решения различных производителей. Они отличаются по функционалу, спектру решаемых задач, сфере применения. Компания «Инфосистемы Джет» использует наиболее гибкие, мощные и постоянно совершенствующиеся продукты, имеющие качественную техническую поддержку на территории РФ и стран СНГ: ArcSight ESM, RSA enVision, Symantec Security Information Manager (SSIM).

Система аудита действий пользователей обеспечивает регистрацию и анализ действий пользователей (прежде всего, на уровне БД), рассылку уведомлений в режиме реального времени и подготовку отчетов о том, кто и к какой информации получает доступ и как эти действия могут нарушить требования внешних регулирующих органов или внутренние правила по информационной безопасности компании.

Система аудита действий пользователей контролирует злонамеренные действия пользователей, защищает от утечек конфиденциальной информации, дает ответы на вопросы: «Кто? Что сделал? Когда? Где? Откуда? Куда? С помощью каких средств?», готовит отчеты различного уровня (от руководителя компании до администратора информационной безопасности).

Центр информационной безопасности компании «Инфосистемы Джет» реализует систему аудита действий пользователей на базе отлично зарекомендовавших себя продуктов IBM Infosphere Guardium и Imperva, первый из которых легко интегрируется с продуктами ArcSight ESM, а второй обладает одним из самых мощных на рынке функционалов межсетевого экранирования для веб-приложений (Web Application Firewall).

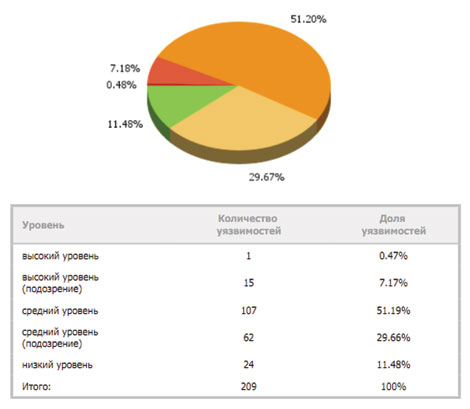

Система управления уязвимостями/контроля за конфигурациями позволяет получать данные по имеющимся уязвимостям в режиме реального времени, отслеживать динамику их устранения, контролировать производимые изменения, а также обеспечивать автоматизацию таких задач, как инвентаризация ресурсов и контроль за конфигурациями. Поиск уязвимостей критичных ресурсов проводится на постоянной основе различными способами: сетевое сканирование, тест на проникновение, системные проверки, анализ защищенности СУБД и web-приложений. Компания «Инфосистемы Джет» реализует данную систему на базе продукта MaxPatrol (Positive Technologies).

Управление инцидентами ИБ

Система управления инцидентами ИБ осуществляет регистрацию, оперативное реагирование и эффективное разрешение инцидентов ИБ, реализует полный цикл работ с ними. От того, насколько быстро и грамотно компания отреагирует и разрешит возникший инцидент ИБ, зависит размер наносимого ей ущерба. Поэтому подготовка к разрешению инцидентов приобретает особое значение.

Подготовительный этап включает планирование, определение ответственных, разграничение обязанностей, разработку планов по разрешению инцидентов и т. д. Далее осуществляется непосредственно регистрация инцидентов ИБ и реагирование на них с последующим разрешением.

В процессе управления инцидентами ИБ важно не только разрешить их, но и проанализировать, насколько эффективно организован этот процесс. Необходимо периодически тестировать разработанные планы для поддержания их в актуальном рабочем состоянии и своевременного улучшения. Кроме того, важно проводить анализ произошедших инцидентов с целью дальнейшей корректировки текущих практик и принятия мер проактивной защиты.

Если при анализе выявлены незначительные отклонения, то проводятся корректирующие действия. Если же выявлены системные ошибки, обнаружена неэффективность применяемых планов и т.д. – производится активация подготовительного этапа.

Построение Системы управления инцидентами ИБ предполагает внедрение процесса управления инцидентами ИБ и (опционально) его автоматизацию.

Контроль соответствий

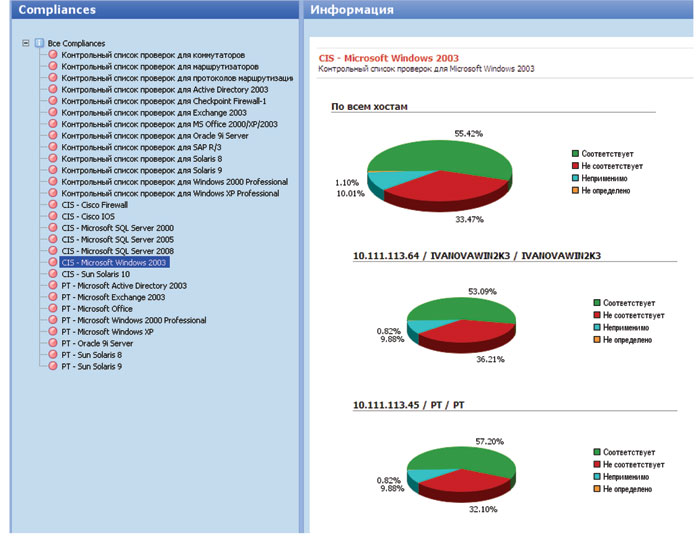

Система контроля соответствий позволяет выполнять регулярные технологические проверки соответствия информационных систем внутренним политикам безопасности компании, техническим стандартам, требованиям нормативных актов, международным стандартам и т. п.

Данная система предоставляет возможность определить внутренний стандарт на базе международных стандартов (ISO 27001), рекомендаций производителя, «best practice» NSA, NIST, CIS, внутренних требований. А также постоянно контролировать соблюдение стандартов для сетевого оборудования, прикладных систем (ERP, CRM), операционных систем UNIX и Windows, различных СУБД.

Компания «Инфосистемы Джет» реализует систему контроля соответствий на базе продуктов MaxPatrol (Positive Technologies).

Как построить Security Operations Center?

Существуют различные варианты построения SOC в зависимости от степени зрелости и текущих задач компании: от внедрения отдельных систем до комплексных решений. При реализации сложных масштабных проектов в ряде ситуаций оптимально поэтапное внедрение, когда на каждом этапе увеличивается область применения SOC как по территориальному охвату (например, сначала – головной офис, затем – регионы), так и по функциональным системам (система управления событиями ИБ, после – система управления уязвимостями).

Как использовать SOC для решения задач бизнеса?

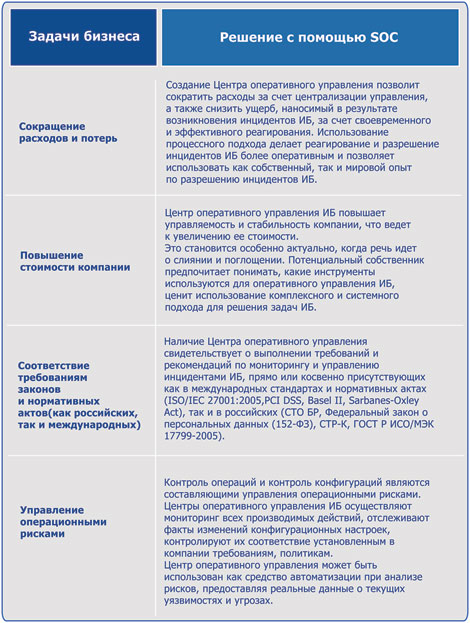

По нашему мнению, эффективность внедрения и использования технических средств максимальна, если компания четко понимает задачи, которые предстоит решать при помощи инструментов SOC. Ниже представлена сводная таблица с возможными высокоуровневыми задачами, которые помогает решать Центр оперативного управления ИБ.

Мы рассмотрели лишь часть наиболее типовых задач, которые руководство компании может ставить перед подразделением, обеспечивающим информационную безопасность компании. Но стоит отметить, что перечисленные вопросы являются предпосылками разворачивания Центра оперативного управления ИБ.

Какие выгоды получает компания при внедрении SOC?

Во-первых, при помощи SOC становится возможным организовать процесс непрерывного совершенствования защитных мер для обеспечения безопасности. Постоянный анализ текущих событий и инцидентов ИБ, выяснение причин их возникновения с привлечением различных подразделений позволяет оценить эффективность текущих мер защиты, понять их недостатки и выработать предложения по их замене или корректировке.

Во-вторых, внедрение SOC позволяет снизить прямые и непрямые затраты. При небольшом штате сотрудников, когда «не хватает рук», SOC позволяет сократить ресурсы, необходимые для ручной обработки событий ИБ и при увеличении количества контролируемых средств защиты. При этом не требует увеличения штата, а, напротив, позволяет оптимизировать работу сотрудников путем сведения данных на одну консоль и автоматизации проводимого анализа событий ИБ.

В-третьих, средствами Центра управления ИБ можно разделить полномочия контроля за ИТ-системами. Средства защиты, их администрирование и эксплуатация, как правило, находятся в ведении подразделения ИТ, в то время как ИБ отводятся только функции контроля. SOC – это, пожалуй, единственный инструмент контроля в руках у подразделений ИБ, позволяющий им отслеживать действия в ИТ-системах, что объективно снижает влияние человеческого фактора и повышает уровень информационной безопасности компании.

В-четвертых, наличие Центра оперативного управления просто необходимо при процедуре слияния или поглощения. Центр оперативного управления позволяет эффективно привести присоединяемую компанию в соответствие со стандартами ИБ, принятыми в головной организации. SOC дает возможность не только оперативно обнаружить расхождения, но и отследить их устранение с возможностью выставления и контроля соответствующих KPI ответственным за слияние подразделениям.

И, наконец, данные, предоставляемые SOC, существенно уточняют оценку рисков, которая является основой в выборе тех или иных мер защиты. Кроме того, формализация процедур снижает косвенные затраты компании, так как вопросы согласований без качественного обоснования занимают значительное количество рабочего времени сотрудников.

Какими средствами достигаются все эти цели и задачи? Давайте сделаем краткий экскурс в технологии Центра оперативного управления информационной безопасностью.

Компоненты Центра Оперативного управления ИБ

Как уже отмечалось ранее, SOC – это комплекс организационно-технических мер. Компании, решившей внедрить SOC, в первую очередь, необходимо озаботиться созданием отдельного подразделения или группы специалистов, управляющих Центром. Это должны быть и аналитики, и администраторы, и операторы консолей централизованного мониторинга. Не менее важно формализовать процессы выявления и решения инцидентов ИБ. И если с организационной частью еще более-менее понятно, то при выборе технологий большинство заказчиков сталкиваются

с трудностями.

Еще бы: на российский рынок за последние 2-3 года вышло огромное количество производителей продуктов по информационной безопасности, и выбрать из этого многообразия зачастую бывает крайне сложно. Проводить бесконечные тестирования и пилоты нецелесообразно, так как продукты этого направления тяжелые и сложные, тестирование может затянуться до 6-7 месяцев. А если надо провести испытания 3-4 конкурентных продуктов? Центр информационной безопасности компании «Инфосистемы Джет» может поделиться своим опытом. Наши эксперты провели тестирование и анализ практически всех присутствующих на российском рынке решений крупных производителей. Далее представлен обзор основных технологий типового Центра оперативного управления ИБ, которые имеют успешный опыт практического применения в наших проектах.

MaxPatrol – cистема контроля состояния ИБ

Система мониторинга состояния ИБ является одной из основополагающих и рекомендуемой к внедрению на первых этапах построения корпоративной системы защиты информации. Компания «Инфосистемы Джет» в качестве технологической платформы для построения SOC применяет продукты MaxPatrol производства компании Positive Technologies.

MaxPatrol представляет собой экспертную систему, используемую для обнаружений ошибок в защите ИТ-ресурсов. Применение системы позволяет:

- поддерживать в актуальном состоянии информацию об ИТ-парке;

- своевременно обнаруживать несанкционированные изменения;

- автоматически проводить инспекции на предмет поддержания компьютерных систем в защищенном состоянии.

Как следствие всего вышесказанного, система позволяет обнаруживать и своевременно устранять бреши в защите. Основными целями применения системы обычно являются контроль эффективности процессов ИБ, контроль изменений и политик безопасности, инвентаризация ИТ-активов и оценка защищенности инфраструктуры компании.

Решение MaxPatrol является системой экспертного класса. Наиболее важный ее компонент – ежедневно обновляемая база знаний, которая содержит исчерпывающую информацию о существующих угрозах ИБ (вирусы, трояны, уязвимости прикладного обеспечения и т.п.). Поддержкой базы знаний занимаются ведущие эксперты отрасли. Информация содержит подробные рекомендации по устранению обнаруженных недостатков, требования к квалификации обслуживающего персонала. Уникальные эвристические проверки позволяют обнаруживать новые уязвимости и проверять нестандартные системы и системы собственной разработки.

Система MaxPatrol позволяет автоматизировать и централизовать процессы оценки эффективности управления ИТ- и ИБ-услугами, контроля состояния информационной безопасности, соответствия стандартам и поиска уязвимостей в информационных системах любого масштаба. Это дает возможность своевременно получать полную картину состояния защищенности, как всей системы, так и отдельных узлов.

Какими могут быть предпосылки приобретения и внедрения системы MaxPatrol?

Зачастую процедуры инвентаризации, оценки защищенности и контроля политик безопасности проводятся нерегулярно либо с большими промежутками. Это приводит к тому, что информация теряет актуальность, и ситуация выходит из-под контроля. Комплексный подход и интеллектуальные средства автоматизации, реализованные в MaxPatrol, обеспечивают минимизацию трудозатрат, необходимых на решение задач мониторинга ИТ и ИБ, что позволяет своевременно обнаруживать проблемы, повышать управляемость и защищенность информационной системы.

Используя обширную и постоянно обновляемую базу знаний MaxPatrol, администраторы могут оперативно создавать эталонные шаблоны конфигураций систем, отслеживать несоответствующие требованиям политик безопасности системы и эффективно устранять обнаруженные недочеты. Механизмы генерации отчетов позволяют отслеживать изменения в защищенности отдельных узлов и подразделений, а также контролировать бизнес-метрики, такие как степень соответствия стандартам, эффективность устранения несоответствий, уровень контроля над информационной инфраструктурой. На рисунке 5 представлен верхнеуровневый отчет по соответствию рекомендациям PCI DSS (CIS Benchmarks).

Одним из факторов, влияющих на непрерывность работы ИТ- сервисов, ресурсов и систем, является состояние их конфигурационных настроек, отсутствие на рабочих станциях и серверах неразрешенных сервисов и ПО, наличие установленных обновлений и патчей. Ежедневно в прикладных системах, сетевых службах и операционных системах обнаруживаются новые ошибки и уязвимости.

В ведении ИТ-подразделений находится большое количество разнородного программного и аппаратного обеспечения – рабочие станции, серверы и сетевое оборудование головных офисов и территориальных управлений, – которое необходимо контролировать и следить за тем, что в нем происходит. Если этого не делать, то управлять ИТ-инфраструктурой становится невозможно.

В результате:

– настройки сетевого оборудования не соответствуют разработанным частным политикам и рекомендациям производителя;

– на серверах запущены неразрешенные сервисы, открыты неразрешенные порты;

на рабочих станциях установлено нелицензионное или неразрешенное ПО;

– настройки рабочих станций не соответствуют разработанным частным политикам и рекомендациям производителя;

– на рабочих станциях и серверах антивирусное ПО не обновлено;

– системное ПО не обновлено и на него не установлены последние обновления безопасности.

Отсюда повышаются риски возникновения сбоев и отказов в работе ИТ-сервисов, ресурсов и систем. Частые сбои и отказы в работе ИТ-сервисов приводят к дезорганизации рабочих процессов и простою работников из-за невозможности выполнять свои должностные обязанности, и, в конечном итоге, к экономическому ущербу от недоступности ресурсов. Контролировать ИТ-инфраструктуру без определенных технических стандартов сложно. Поэтому необходимо определить конкретные технические требования (стандарты) для систем и осуществлять их контроль с помощью соответствующих средств автоматизации. Вручную это делать очень трудоемко и неэффективно.

Для повышения эффективности специалисты компании «Инфосистемы Джет» рекомендуют создать внутренние процессы, обеспечивающие непрерывный автоматизированный контроль информационных систем. Контроли должны реализовывать постоянный мониторинг и отслеживать изменения настроек сетевого оборудования, операционных систем серверов и рабочих станций.

Важные действия:

- организовать контроль соответствия информационных систем внутренним корпоративным требованиям и требованиям производителей;

- своевременно выявлять и устранять отклонения в ИС;

- оценивать эффективность деятельности ИТ-подразделений и процессов по контролю ИТ-инфраструктуры.

Таким образом, использование MaxPatrol позволит автоматизировать и централизовать процессы по управлению и контролю ИТ-инфраструктуры, предупредить различные типы инцидентов. Например, атаки внешних и внутренних злоумышленников, использование нелицензионного ПО, расхождение с требованиями технических стандартов и внутренних политик. При этом снизится экономический ущерб от недоступности ресурсов и потери конфиденциальной информации, а также будет выполнен ряд требований по информационной безопасности, предъявляемых международными платежными системами.

Из чего состоит решение на базе MaxPatrol?

Система MaxPatrol построена на основе трехуровневой архитектуры, что обеспечивает высокое масштабирование и позволяет внедрять систему в крупных корпоративных сетях. Основным компонентом продукта является MP Server – модуль управления продуктом. Это серверный компонент, выполняющий все основные функции распределенного сканера безопасности: сканирование, сбор данных, их обработку и сохранение в БД, формирование отчетов. В состав каждого MP Server входит модуль MP Scanner, который осуществляет сканирование. При необходимости к MP Server могут быть добавлены дополнительные сканеры, что позволяет увеличить производительность и учитывать топологию сети при сканировании (например, наличие межсетевых экранов и средств защиты). Кроме того, дополнительный сканер можно вынести за пределы исследуемого сегмента сети и одновременно выполнять сканирование как внутри сети, так и снаружи.

Сервер консолидации (MP Consolidation Server) аккумулирует информацию различных серверов MP Server и позволяет строить целостную картину защищенности крупной распределенной информационной системы. В качестве хранилища информации может использоваться внутренняя база данных или внешняя корпоративная СУБД. В качестве внешней СУБД используется Microsoft SQL Server 2000/2005.

Локальный сервер обновлений (MP Local Update Server) используется как единая точка поддержки базы знаний и исполняемых модулей компонентов в актуальном состоянии.

Мобильный сервер (MP Mobile Server) используется в качестве удобного рабочего инструмента аудиторов в области информационной безопасности. Это решение идеально подходит для проведения тестов на проникновение и аудитов внутренними аудиторами. Наличие встроенного модуля консолидации позволяет после проверки территориально удаленных сетей и подразделений (или физически изолированных сегментов) использовать результаты в общей отчетности, подготавливаемой продуктом, на базе MP Consolidation Server.

Очевидно, что продукт MaxPatrol является корпоративным решением по мониторингу состояния информационной безопасности и способен решать задачи любой сложности в любых масштабах. Решение легко масштабируемо, все его компоненты централизуемы.

Управление инцидентами ИБ

Управление инцидентами ИБ в рамках Центра мониторинга и управления информационной безопасностью реализуется набором организационных процессов и процедур. Они обеспечивают регистрацию, оперативное реагирование и эффективное разрешение инцидентов ИБ, а также полный цикл работы с инцидентами. От того, насколько быстро и грамотно компания среагирует и разрешит возникший инцидент ИБ, зависит размер наносимого ей ущерба. В связи с этим подготовка к разрешению инцидентов приобретает особое значение.

Подготовительный этап внедрения процессов включает планирование, определение ответственных, разграничение обязанностей, разработку планов по разрешению инцидентов и т.п. Далее осуществляется непосредственно регистрация инцидентов ИБ, реагирование на них и разрешение.

В процессе управления инцидентами ИБ важно не только разрешать их, но и анализировать эффективность принимаемых мер. Необходимо периодически тестировать разработанные планы для поддержания их в актуальном рабочем состоянии и для своевременной корректировки. Кроме того, нужно проводить анализ произошедших инцидентов с целью принятия мер проактивной защиты.

Если при анализе выявлены незначительные отклонения, то проводятся корректирующие действия. Если же выявлены системные ошибки, обнаружена неэффективность применяемых планов и т.п., производится активация подготовительного этапа.

Система управления (мониторинга) событиями ИБ

Система управления событиями ИБ, входящая в состав Центра, реализует комплексный подход к решению задач сбора, анализа (корреляции) и контроля событий ИБ от различных средств защиты. Это позволяет в режиме реального времени эффективно идентифицировать инциденты ИБ с дальнейшей передачей их в систему управления инцидентами, получать реальные данные для анализа и оценки рисков, для принятия обоснованных и адекватных имеющимся рискам решений по обеспечению ИБ.

Система сбора и корреляции событий информационной безопасности является в своем роде «шиной», базовым инструментом для выявления и расследования инцидентов ИБ. Целями внедрения систем мониторинга событий, в большинстве случаев, являются сокращение ущерба от инцидентов ИБ за счет оперативного их обнаружения и реагирования. За счет формализации и автоматизации процесса управления инцидентами удается достичь сокращения затрат, а также повысить степень соответствия требованиям российских и международных стандартов.

Внедрение систем этого класса помогает значительно повысить эффективность работы службы информационной безопасности и предоставит всем технологическим подразделениям компании инструмент для автоматизированной обработки событий.

Говоря об эффективности обеспечения информационной безопасности, нельзя забывать, что эффективность достигается действиями людей, работающих в службе безопасности. Ниже мы приводим сводную таблицу соответствия ролей, требований и необходимых инструментов SOC для типового подразделения ИБ.

По нашему мнению, наиболее популярные и технически завершенные продукты на текущий момент – это ArcSight Enterprise Security Manager, RSA enVision, Symantec Security Information Manager.

Эти продукты позволяют реализовать практически любую задачу, связанную со сбором событий, анализом и выявлением угроз информационной безопасности. Ниже мы рассмотрим каждый из них по отдельности и остановимся на их преимуществах и различиях.

Начнем обзор с продукта компании HP ArcSight – лидера мирового и российского рынка решений SIEM (Security Information and Event Management).

ArcSight ESM

Продукт компании ArcSight, приобретенной недавно компанией HP, на данный момент является лидером отрасли, как по количеству внедрений в России и за рубежом, так и по функциональным возможностям. Устанавливается как в виде ПО, так и в виде программно-аппаратных комплексов, что дает уникальную гибкость при выборе архитектуры внедрения и планировании масштабируемости решения. Это дает возможность получить детальный контроль и прогнозируемость стоимости системы в целом.

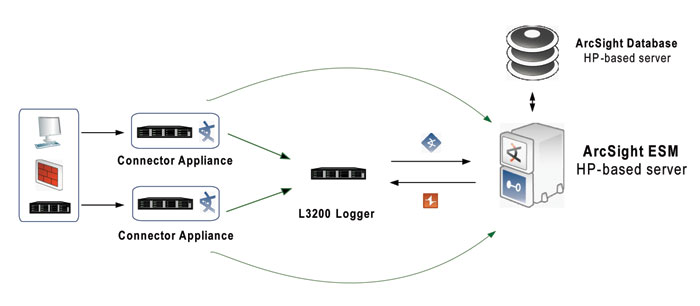

Решения Arcsight предназначены для сбора, обработки, корреляции и реагирования на события информационной безопасности, обладают свойствами масштабируемости, надежности, расширяемости и отказоустойчивости. Решения построены на базе продукта ArcSight Enterprise Security Solution, ядром которого служит продукт ArcSight ESM (Enterprise Security Manager). Данный продукт обеспечивает сбор, обработку и хранение событий безопасности, которые могут поступать из различных источников. ArcSight ESM поддерживает интеграцию с большим количеством прикладных систем и устройств (всего их около трех сотен) и поставляется с несколькими тысячами предустановленных правил корреляции.

В состав системы входит агент Flex Connector, он позволяет осуществлять интеграцию с любым типом приложений и устройств.

Хранение и анализ журналов аудита производится с помощью решения ArcSight Logger – программно-аппаратного комплекса, которой может фиксировать и анализировать все данные журналов аудита организации, предоставляя сжатый и экономичный репозитарий для хранения логов.

Для более простого и эффективного сбора информации о событиях безопасности в составе решения на базе ArcSight могут использоваться программно-аппаратные комплексы ArcSight Connectors. Эти устройства являются первым эшелоном сбора и обработки событий, приводя логи к формату ArcSight. Далее обработанные события из устройств Connector Appliance пересылаются либо в базу данных ESM, либо на устройства Logger.

Классическая архитектура решения на базе продуктов ArcSight представлена на рис.8. При такой архитектуре нормализованные события хранятся в базе данных ESM, а оригиналы журналов событий могут быть отправлены на устройства Logger для хранения и отчетности перед аудиторами, которые предъявляют требования к неизменности логов.

Более подробно о продуктах ArcSight можно ознакомиться на сайте производителя по адресу www.arcsight.com.

Далее мы рассмотрим основные особенности продуктов ArcSight. Решения данного класса являются «шиной» для всех остальных компонентов центра управления ИБ и, если так можно выразиться, его мозгом.

Продукт ArcSight ESM позволяет собирать и анализировать сообщения о нарушениях безопасности, поступающих от систем обнаружения вторжений, межсетевых экранов, операционных систем, приложений, антивирусных систем и любых других источников событий. Данная информация собирается в едином центре, обрабатывается и подвергается анализу в соответствии с заданными правилами по обработке событий, связанных с безопасностью.

Технология работы ArcSight ESM предусматривает обработку событий безопасности в четыре фазы: нормализация, агрегирование, корреляция и визуализация. В фазе нормализации и агрегирования события безопасности собираются из всех систем обнаружения вторжений (межсетевых экранов, операционных систем, приложений и антивирусных систем) и приводятся к единому формату сообщений Common Event Format (CEF). Сформированные сообщения коррелируются между собой. Механизмы корреляции основаны как на статистических методах, так и на дополнительно создаваемых правилах. ArcSight ESM отображает полученные результаты на централизованную консоль (разработанную на технологии Java), работающую в режиме реального времени.

Агрегирование событий – процесс удаления дублированных событий для уменьшения количества поступающих данных и экономии времени их последующей обработки и анализа. Это особенно важно, например, при сканировании портов, когда одинаковые события многократно генерируются межсетевыми экранами. Агрегирование событий также используется для удаления дублирований от множества IDS-систем.

Не менее интересными и важными при работе с событиями являются механизмы корреляции. ArcSight ESM уникально сочетает в себе две технологии корреляции, т.е. идентификации атак, которые не могут быть выявлены из одного события. Первая основана на правилах корреляции и отделяет ложные сообщения о нарушении безопасности от важных инцидентов. Она активирует правила политик безопасности. Сценарии подозрительной активности могут создаваться разработчиками программного обеспечения, консалтинговыми фирмами и самими пользователями. Вторая технология – статистическая корреляция – основывается на категоризации и оценке угроз, применяется для выявления потенциальных нарушений и аномалий безопасности. Обе технологии различны по способу работы и дополняют друг друга.

Коррелировать можно события не только из журналов операционных систем или логов сетевых устройств, это могут быть и более сложные события из разных компонент SOC. Так,

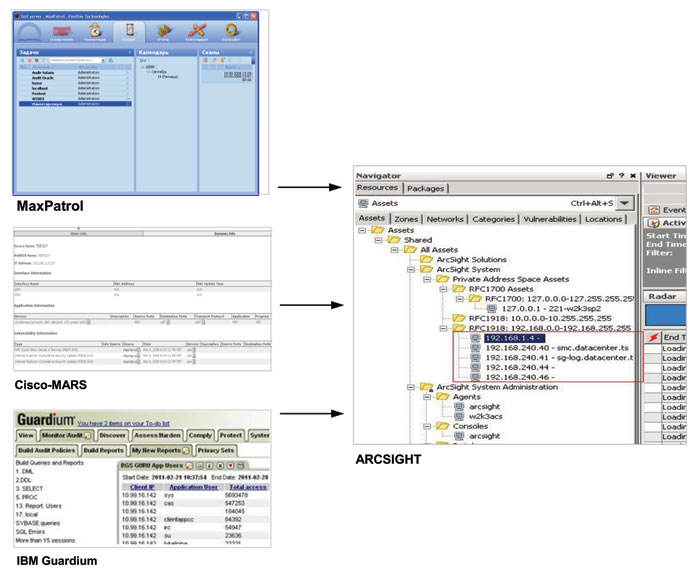

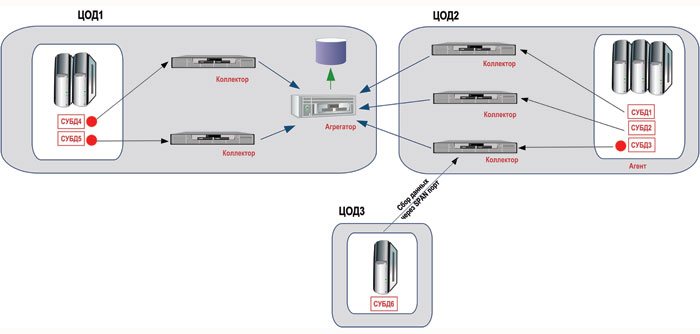

в последнее время становится популярной и доказывает свою эффективность схема централизации анализа событий, полученных от различных продуктов SOC, таких как MaxPatrol, Imperva, IBM Guardium и даже других SIM-систем, например, Cisco MARS или enVision (см. рис.9) . Такая реализация позволяет уменьшить скорость обработки событий и увеличить шансы выявления угроз.

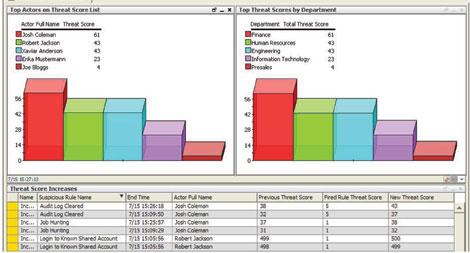

С использованием возможностей визуализации ArcSight ESM операторы, аналитики и администраторы могут оперативно получать всю информацию о состоянии безопасности сети, а также проводить при необходимости расследования нарушений безопасности и реагировать на них до того момента, как они начнут воздействовать на критически важные информационные ресурсы. Уникальность решений ArcSight состоит в том, что ими могут пользоваться как специалисты по безопасности, аналитики или аудиторы, так и руководители подразделений ИБ, отслеживая высокоуровневые показатели через консоль визуализации.

Внедрение системы мониторинга на основе продуктов ArcSight дает возможность автоматизировать процесс принятия решений по реагированию на события, связанные с нарушением безопасности. При этом применение систем мониторинга также позволяет значительно повысить эффективность уже установленных в организации средств защиты.

Закономерно возникает вопрос, какие же события можно и нужно отслеживать? Какие отчеты настраивать, какие параметры должны выводиться на консоли онлайн мониторинга?

По нашему опыту, если говорить об общих задачах и направленности отчетов, то, как правило, речь идет о формировании отчётов о частоте срабатывания правил межсетевых экранов и изменении настроек сетевого оборудования. Это позволяет оптимизировать работу межсетевого экрана за счет регулирования порядка срабатывания правил и гибкого аудита параметров настроек. Также важны отчеты о наличии антивирусных средств и их обновлений на наблюдаемых системах, оповещение об изменениях конфигурации критических систем, журналирование доступа к файлам аудита, контроль целостности данных файлов и аудит внутренних ресурсов системы.

Выполнение задач, связанных с управлением учетными записями пользователей, обычно реализуется контролем изменений парольной политики (отслеживание изменений привилегий учетной записи пользователя в домене, изменения и добавление новых пользователей, создание учетных записей с правами локального администратора, а также создание и удаление учетной записи в течение короткого промежутка времени).

Часто системы класса SIEM позиционируются как системы контроля действий всех пользователей. Это довольно размытое понятие. Что же можно реализовать с помощью ArcSight? Наши эксперты отмечают, что наиболее интересно и эффективно отслеживание нескольких следующих подряд (число N задается в системе) неудачных попыток зарегистрироваться в домене в течение X минут, обнаружение регистрации в информационной системе пользователя, находящегося в командировке или в отпуске. Кроме того, полезно контролировать использование административного доступа к информационным системам (ресурсам) по незащищённым протоколам и использование административных привилегий пользователями, которым такой доступ не был предоставлен. Система учетных записей пользователей является одним из уязвимых мест в любой инфраструктуре. С помощью решений ArcSight можно контролировать использование учетных записей, установленных производителем оборудования, а также отслеживать факты повторного использования учетных записей пользователей, уже активных в системе. Эти и другие прикладные задачи система наглядно визуализирует и выводит на экран, что очень удобно.

Практически любая организация имеет в своем парке оборудование Cisco, в крупных компаниях его количество может достигать нескольких сотен единиц. Это порождает проблемы с обработкой огромного количества событий, генерируемых устройствами. Некоторые компании ограничивают срок хранения журналов несколькими часами, что делает невозможным расследование инцидентов месячной или даже недельной давности. Такие системы, как ArcSight позволяют не только сохранять длительное время все события с устройств Cisco, но и решать ряд прикладных задач, таких как обнаружение и предотвращение несанкционированного доступа в корпоративную сеть или сетевых атак на сеть и отдельные сервисы. Система может вести аудит действий администраторов сетевого оборудования. Из интересных событий обычно выделяют отслеживание входа/выхода на устройства с оповещением о событиях авторизации на АСО Cisco по встроенным учетным записям с запрещенных сетевых сегментов сети или отслеживание событий об изменении конфигураций оборудования Cisco. Кроме того, возможно отслеживать активность, направленную на сканирование сети или наличие вредоносного программного обеспечения во внутренней сети компании. Спектр решаемых задач чрезвычайно широк и ограничивается только фантазией администратора ArcSight или специалиста по информационной безопасности.

RSA enVision

Другим сильным игроком рынка решений для сбора и анализа событий информационной безопасности, на наш взгляд, является решение RSA enVision производства компании EMC. Платформа RSA enVision позволяет организации построить единое интегрированное решение по управлению журналами регистрации событий по типу «три в одном», упрощая соблюдение отраслевых нормативных требований, повышая безопасность и снижая риски, а также оптимизируя ИТ-инфраструктуру и ее обслуживание. Все эти преимущества достигаются благодаря автоматическому сбору, анализу, оповещению об инцидентах, аудиту журналов регистрации событий, подготовке отчетов и надежному хранению всех журналов регистрации.

Система RSA еnVision решает целый спектр задач. Это и сбор событий от устройств, и аудит действий администраторов/пользователей ИС. Система также обеспечивает корреляцию событий, хранение событий информационной безопасности с возможностью их последующего анализа и обработки за период не менее трех лет, контроля получения данных со всего оборудования, в том числе технологических сетей, и оповещении при его сбоях.

При этом RSA enVision для каждого получаемого события ИБ содержит следующую информацию:

- IP адрес (ID, hostname) узла;

- IP адрес (ID, hostname) терминала, с которого выполнялись команды;

- идентификатор пользователя;

- тип сообщения;

- время и дату сообщения;

- исходное тело сообщения, разбитое по полям.

Платформа RSA enVision позволяет извлекать журнальные файлы одновременно из десятков тысяч устройств, включая Windows-серверы, межсетевые экраны Checkpoint и маршрутизаторы Cisco без установки на них агентов, что гарантирует непрерывность и полноту сбора данных.

Более подробно с возможностями платформы можно ознакомиться на сайте производителя по адресу www.rsa.com.

Используя собственную передовую разработку – архитектуру IPDB, уже применяемую в сотнях организациях по всему миру, RSA enVision способен собирать все данные на всех уровнях информационной инфраструктуры – от сетевых устройств до приложений. Подсистема анализа LogSmart IPDB анализирует как поступающие в реальном времени, так и уже сохраненные данные. Подсистема предоставляет информацию в виде срезов данных и отчетов, способных удовлетворить широкий диапазон потребностей заинтересованных лиц организации – от IT-департамента до департамента безопасности, от контроля соответствия политик и анализа рисков до руководства компании. Особенность подсистемы LogSmart IPDB в том, что она не использует приложения третьих производителей, это и определяет ее беспрецедентное быстродействие. Данный показатель крайне важен в сетях сложной и разветвленной архитектуры.

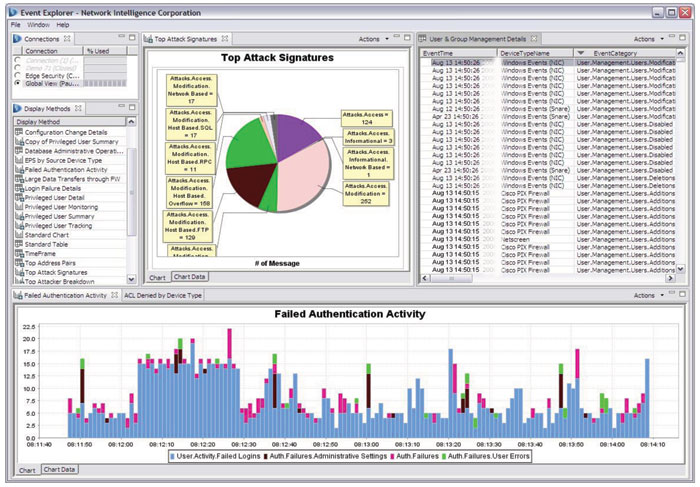

Платформу RSA enVision можно развернуть либо как автономное «plug-and-play» решение, либо как часть масштабируемой отказоустойчивой распределенной архитектуры для того, чтобы соответствовать требованиям крупной корпоративной сети. Вне зависимости от выбранного решения, оно будет включать в себя все необходимое программное обеспечение без каких-либо дополнительных затрат. Администрирование через Web-интерфейс и наличие Event Explorer, нашего весьма развитого аналитического инструмента, обеспечивают функционал для интуитивного контроля и расширенного, тщательно детализированного расследования инцидентов.

При развертывании в качестве автономного решения (серия ES) один функционально полный и защищенный аппаратно-программный комплекс (АПК) выполняет и сбор, и обработку, и анализ, и хранение данных.

В случае выбора распределенной архитектуры (серия LS), в требуемых местах устанавливаются специализированные АПК, каждый из которых выполняет свою ключевую задачу: локальные и удаленные сборщики осуществляют сбор данных, серверы данных управляют собранными данными, а прикладные серверы производят анализ данных и генерацию отчетов. Сами данные могут храниться с использованием разнообразных решений из широкого набора систем хранения от RSA и EMC.

Обратим внимание на отличительные особенности данного продукта. В первую очередь, стоит отметить комплексный подход производителя к безопасности. Всем известны продукты RSA SecurID, системы хранения от EMC материнской компании RSA, а также недавно приобретенный продукт Netwitness, который является новейшей разработкой и последним словом ИТ- технологий в информационной безопасности. Это обеспечивает легкую интеграцию различных компонентов системы мониторинга и указывает на серьезность подхода к информационной безопасности.

Продукт RSA enVision имеет ряд функциональных особенностей, благодаря которым он популярен и используется наравне с продуктами ArcSight. В России несколько компаний используют продукт enVision совместно с ArcSight, решая сложные задачи по мониторингу событий ИБ в технологических сетях. К технологическому оборудованию относят устройства таких производителей, как Ericsson, Siemens, Nokia, Cisco VPN, терминальные сервера Citrix и аналогичные.

Данные задачи появились благодаря тому, что административные функции по управлению технологическим оборудованием выполняются не сотрудниками компании, а сторонней организацией, т.е. управление передается на аутсорсинг. В связи с этим возникла потребность по тотальному контролю всех операций на таких системах. Здесь продукт enVision оказался удобнее ArcSight, поскольку первый уже имеет встроенную систему хранения IPDB и собранные данные хранятся в неизменном виде, в защищенном от изменений формате. Эти данные могут являться доказательной базой при расследовании инцидентов и могут храниться длительное время из-за различных механизмов сжатия. Благодаря технологиям IPDB устройства RSA enVision могут гарантировать высокую производительность сбора данных при скромных требованиях к аппаратному обеспечению, обходясь без тяжелой артиллерии в виде SAN, кластеров Oracle и т.п.

Высокая скорость обработки входных данных позволяет упростить процесс настройки системы – на начальном этапе внедрения нет необходимости разбираться, какие события сохранять, какие отфильтровывать, а какие обрабатывать в режиме реального времени.

Обратим внимание, на практике оказалось, что подключить нестандартное устройство с плохо структурированным журналом событий проще, чем в ArcSight, в котором требуется сложная разработка специальных коннекторов, длительный разбор форматов логов в специализированной среде разработки.

Кроме того, есть специальная методика, которая позволяет подключать новые журналы постепенно, то есть разбирать новые сообщения шаг за шагом и добавлять их в парсер по мере обработки. При этом новые парсеры можно использовать и для собранных ранее данных.

Вышеописанные особенности позволяют не только собирать события со специфических устройств технологической сети, но и проводить их корреляцию, а также выявлять инциденты. Кроме того, корреляцию в данном случае возможно осуществить и с событиями, собранными с устройств по безопасности, рабочих станций и других классических источников событий ИБ.

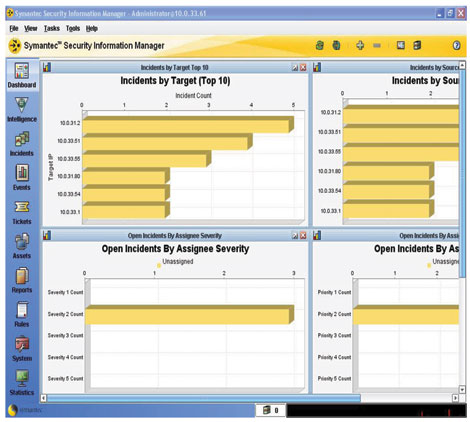

Symantec Security Information Manager

Длительное время одним из самых популярных в России продуктов для мониторинга и управления инцидентами информационной безопасности был продукт Security Information Manager производства компании Symantec. Как и конкурентные решения, SSIM выполняет функции сбора событий ИБ с различных устройств и приложений, аналитики и выявления инцидентов ИБ. На основе собранных данных Symantec SIM помогает выявлять угрозы безопасности, направленные на наиболее важные бизнес-приложения, определять их приоритеты, анализировать и устранять эти угрозы.

Сопоставление недостатков защиты сети и хостов в режиме реального времени с помощью службы Symantec Global Intelligence Network – одно из ключевых преимуществ данного продукта, делающее его системой оперативного реагирования на инциденты с акцентом на обеспечение безопасности наиболее важных для бизнеса информационных ресурсов.

Symantec Global Intelligence Network представляет собой глобальную сеть, использующую ловушки для обнаружения злонамеренной активности по всему миру. Вся эта информация перерабатывается в правила и используется в Symantec SIM при анализе и корреляции событий.

Анализ безопасности в режиме реального времени осуществляется с использованием внешнего стандарта выявления угроз безопасности – процесс, описанный в открытых стандартах Distributed Management Task Force (DMTF). Данный метод предусматривает классификацию угроз и проблем безопасности с учетом степени воздействия события на среду, способа атаки и целевых ресурсов.

Такая классификация, называемая «Эффекты, механизмы и ресурсы» (EMR), лежит в основе модуля анализа данных Symantec SIM. Благодаря гибкости интеллектуальных правил на основе шаблонов, отдельное правило может занять место нескольких более конкретных, применяемых в стандартных подходах. В результате значительно упрощается процедура обслуживания и создания правил, которые могут охватывать множество условий.

Напомним, что кроме сбора данных организации должны соблюдать официальные требования по хранению архивов, обеспечивая надлежащую работу средств хранения и извлечения данных. Продукт Symantec SIM превосходит стандартные продукты контроля информации о безопасности на основе реляционных баз данных, для которых характерны дополнительные начальные затраты и необходимость длительного администрирования баз данных. С Symantec SIM не требуется администрирование базы данных. Кроме того, он сохраняет события в архивных файлах в указанном месте. Архив реализован в виде самостоятельного модуля, который отслеживает использование диска и срок хранения отдельных архивных файлов. При достижении указанного ограничения дисковой памяти или даты истечения срока действия файла Symantec SIM удаляет старые архивные файлы, чтобы освободить место новым. Для хранения файлов можно выбрать программно-аппаратный комплекс, напрямую подключенный диск (DAS), сетевое устройство хранения (NAS) или сеть хранения данных (SAN). Важное преимущество архивов Symantec SIM в том, что они работают быстрее обычных баз данных, поскольку в отличие от нескольких сотен функций базы данных они оптимизированы для выполнения одной задачи – сохранения большого объема событий. Коэффициент сжатия в Symantec SIM достигает 30:1. Нормализованные данные вместе с исходной информацией о событиях фиксируются и сохраняются для анализа происшествий. И, наконец, для обеспечения конфиденциальности и целостности архивы имеют электронную цифровую подпись.

Сильной стороной продукта также является подход производителя к комплексным решениям. Всем известны средства защиты конечных станций SEP, продукты защиты от утечек информации Symantec DLP и другие решения в области ИБ от Symantec.

Завершая обзор основных решений в области мониторинга и управления инцидентами информационной безопасности хочется отметить следующее. Все рассмотренные продукты являются лидерами в своей нише и с их помощью можно решать практически любые задачи, связанные со сбором и анализом событий ИБ.

Далее поговорим о достаточно новом для России направлении – решениях для контроля действий пользователей в базах данных и бизнес-приложениях. Эта область обеспечения ИБ только набирает популярность, хотя контроль транзакций в корпоративных базах данных, на наш взгляд, – один из ключевых моментов в комплексной системе обеспечения информационной безопасности.

Контроль действий пользователей баз данных и приложений

Системы электронного документооборота, хранилища персональных данных, данные о платежных картах клиентов имеют постоянно растущую коммерческую ценность и стали основной целью для злоумышленников. Повсеместное внедрение веб-приложений, появление новых сервисов, лавинообразное расширение ИТ- инфраструктуры организаций привело к невозможности контролировать обычными средствами информационные потоки в базах данных, действия пользователей с данными бизнес-приложений.

В ответ на эти тенденции появились специализированные системы для обеспечения безопасности таких сложных, многозвенных, территориально-распределенных систем.

Функционал мониторинга активности в базах данных попытались реализовать все основные производители СУБД и бизнес-приложений, но преимущества встроенных средств контроля порождают и их недостатки. Средства СУБД недостаточно гибкие для определения различий между пользователем и злоумышленником. Использование родных средств журналирования приводит к многократному увеличению нагрузки на серверы, падает производительность приложений и качество предоставляемых сервисов.

Средства контроля трафика запросов к БД от третьих производителей на отечественном рынке появились сравнительно недавно. Интерес к этим средствам вызван все возрастающей проблемой внутренних злоумышленников, участившимися случаями воровства данных, а также наличием различных нормативных документов, требующих обеспечить контроль доступа к конфиденциальным данным.

Системы аудита и контроля действий пользователей баз данных позволяют регистрировать активности пользователей на уровне БД и проводить анализ собранной информации. Это позволяет в режиме реального времени рассылать уведомления и подготавливать отчеты о том, кто получает доступ и к какой именно информации, а также как эти действия могут нарушить требования внешних регулирующих органов или внутренние правила безопасности.

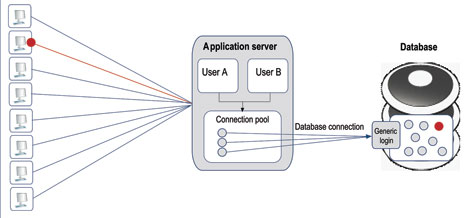

Сейчас практически каждая организация использует веб-приложения (например, интернет банкинг), бизнес-приложения, такие как SAP, OEBS, Siebel и частной разработки. Большинство таких приложений работает по трехзвенной архитектуре. Такая архитектура выбрана для оптимизации производительности приложений и осуществляется применением метода «connection pooling», при котором используется единая учетная запись для доступа к базе данных. Данный метод скрывает имена конечных пользователей приложений, осуществляющих доступ к БД, то есть становится невозможным идентификация конечного пользователя приложения, запросившего информацию. Пользователь СУБД для пула соединений будет один – AppUser.

Такой метод организации доступа пользователей бизнес-приложений к информации, хранящейся в корпоративных базах данных дает ряд преимуществ, таких как повышение производительности работы приложения, снижение нагрузки на СУБД и т.п., но в то же время снижает уровень информационной безопасности приложения, так как становится невозможно контролировать действия конечных пользователей.

Таким образом, смещая баланс в сторону повышения уровня информационной безопасности, приходится жертвовать качеством сервисов, и наоборот.

Оптимальным выходом видится использование специализированных решений, которые бы взяли на себя функционал по контролю над информационными потоками и при этом не сказывались бы на производительности информационных систем.

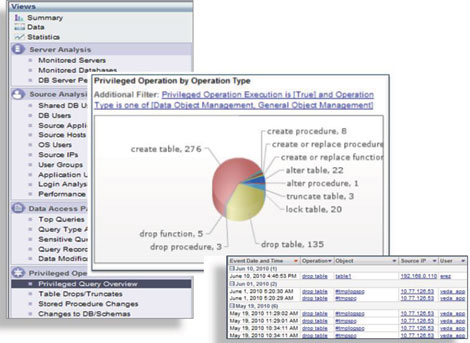

Многоуровневая архитектура корпоративных приложений постоянно меняется, необходимо контролировать пользователей приложений в соответствии с их текущими ролями, а особенное внимание уделять контролю привилегированных пользователей. Помимо пользователей приложений необходимо контролировать пользователей баз данных, осуществляя мониторинг как доступа на уровне приложений, так и прямого доступа на уровне СУБД. Обеспечение прозрачности всех активностей – ключевой момент в предотвращении мошеннических действий. Решения класса DAM помогают осуществлять контроль всех сессий СУБД (входы, SQL-код, выходы и т.п.), всех исключений СУБД (ошибки, неудачные попытки авторизации), блокирование нежелательных сессий, производить оповещение о различных событиях информационной безопасности. Помимо мониторинга активности в базах данных, решения класса DAM позволяют управлять изменениями объектов СУБД и окружения, управлять уязвимостями СУБД. Предотвращение утечки данных из БД реализуется путем проверки извлекаемой информации, обнаружением аномалий в функционировании, автоматического обнаружения и классификации критичных данных.

Решения IBM Guardium, Imperva, Oracle DBF и другие осуществляют контроль всего SQL-трафика, идущего от клиента к серверу, включая локальные запросы, а не только отдельных SQL-запросов, на которые настроены опции аудита СУБД. Таким образом, максимально снижается риск упустить какое-либо событие, связанное с БД. Любое обращение к БД фиксируется, затем анализируется на основе заведенных в системе правил, и в случае их срабатывания формируется событие ИБ.

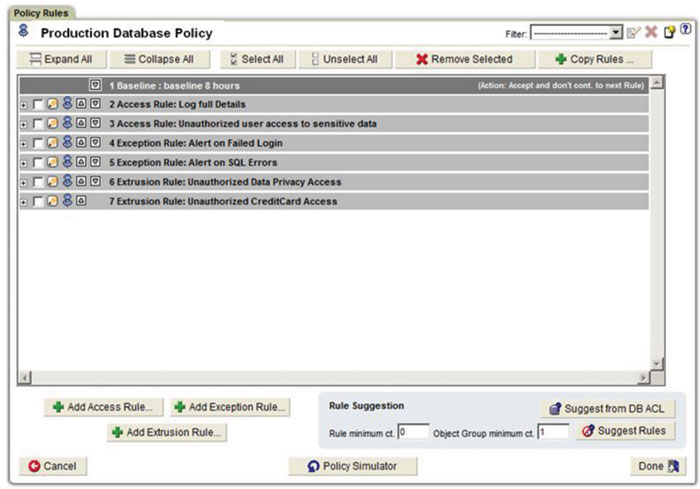

Правила позволяют не только отследить такие стандартные события, как факт входа/выхода в/из БД, обращение к данным, изменение структуры БД и т.п., но и позволяют осуществлять контроль по объему скаченных данных, по используемому приложению для обращения к БД. Таким образом, есть возможность отследить несанкционированное копирование или удаление информации, кражу баз данных. Все правила легко задаются с помощью GUI и глубоких знаний SQL/PL-SQL не требуется. Также есть возможность установить фильтры на наличие определенных слов, условий в SQL-запросах, определить список доверенных пользователей и источников запросов. Такую фильтрацию стандартными средствами СУБД сделать либо невозможно, либо для этого требуется писать сложные SQL-скрипты, как, наример, при использовании Oracle Fine-Grained Auditing.

Для предотвращения неавторизованных или подозрительных действий со стороны пользователей используются политики безопасности. Политики безопасности позволяют ограничивать доступ к базам данных или конкретным таблицам на основе различных параметров:

- учетные записи пользователей;

- IP-адреса;

- MAC-адреса;

- сетевые протоколы;

- типы SQL-команд;

- имя приложения;• время суток и др.

Решения класса DAM контролируют все активности в базах данных, предоставляя детализированную отчетность для дальнейшего расследования событий информационной безопасности, автоматизируя процесс аудита на соответствие требованиям регуляторов и предотвращая утечки информации. Такие отчеты могут содержать различную информацию, такую как ошибки SQL или неудачные попытки аутентификации; административные команды, например, изменяющие структуры баз данных – DDL (create, drop, alter); запросы на выборку данных (select); команды, управляющие учетными записями, их ролями и правами доступа, например, DML (grant, revoke) и другие команды связанные со спецификой СУБД.

IBM Guardium

Продукт Guardium компании IBM позволяет реализовать полный цикл обеспечения безопасности информации в базах данных. С его помощью можно автоматически собрать и классифицировать информацию об имеющихся базах данных и типу данных, хранящихся в них, что позволяет не упустить недавно созданные базы данных или тестовые инсталляции. Продукт имеет встроенный сканер уязвимостей, что позволяет выявлять и контролировать уязвимости на серверах СУБД. Этот функционал в какой-то мере дублирует функционал MaxPatrol, но является узкоспециализированным и оптимизирован на работу именно с СУБД. Несмотря на широкий спектр функций, реализованных в Guardium, самыми востребованными остаются две из них. Это непрерывный аудит и журналирование всех запросов в БД и возможность блокировки несанкционированного доступа данных. Причем блокировка сессий пользователей БД реализована на уровне агентов, что позволяет избежать установки устройств Guardium в разрыв сети.

Агенты осуществляют сбор информации о всех выполняемых субъектами доступа запросах к СУБД и возвращаемых им данных, которые впоследствии отправляют на сервера сбора и корреляции, где принимается решение об оповещениях или блокировке доступа.

Решение позволяет точно идентифицировать субъекта доступа по ряду показателей, таких как МAC-адрес или IP-адрес компьютера, с которого осуществляется доступ, имя пользователя в ОС, имя пользователя в приложении, имя пользователя в СУБД.

Для каждого устройства формируется универсальная политика безопасности, формируемая правилами трех типов. Правила первого класса – Access rules – это правила контроля доступа к среде, которые позволяют разграничивать доступ к объектам базы данных, на основании собранной информации. Правила второго класса – Exception rules – правила обработки исключений, таких как ошибки при доступе к несуществующему объекту, неуспешной попытке аутентификации. И последний тип правил – Extrusion rules – правила обработки возвращаемых пользователю значений, которые анализируют данные, полученные пользователем в результате запроса в базу, и принимают решения о дальнейших действиях.

Удобство такого подхода в том, что правила можно комбинировать, создавая политику безопасности, назначать приоритеты или задавать условия определения инцидентов по итогам отработки правил.

Агенты, устанавливаемые на каждом сервере СУБД, имеют общий конфигурационный файл, который определяет адрес резервного коллектора для агента с учетом предполагаемой пиковой загрузки резервного коллектора. Таким образом, управление всеми агентами осуществляется централизованно и, в случае выхода из строя одного из устройств, нагрузка перекидывается на другие устройства, что позволяет обеспечить непрерывность мониторинга.

Информация, поступающая в устройство, приводится к типовому виду в независимости от исходного формата (нормализуется) и фильтруется. Механизм определения необходимости хранения той или иной информации определяется с помощью внутренних правил, составляющих политику безопасности устройства.

При этом каждый запрос анализируется и раскладывается на отдельные поля, объединение которых в различных вариантах позволяет получать информацию в виде произвольного отчета.

При этом Guardium обеспечивает возможность регистрации не только даты и времени входа (выхода) пользователя в систему (из системы), результат попытки входа (успешная или неуспешная), но и другие параметры, в том числе время совершения того или иного действия, время начала и окончания сессии, протоколы доступа к СУБД, сетевые параметры клиента и сервера, имя пользователя в БД и ОС, а также многие другие.

Возникающие инциденты, связанные со срабатыванием правил политики безопасности, результаты корреляции событий и другие результаты выгружаются на устройство агрегатор. Это позволяет реализовать централизованный мониторинг активности пользователей, иметь полную информацию о возникающих инцидентах для всех защищаемых баз данных, автоматически и централизованно оповещать уполномоченных сотрудников и управлять процессом реагирования на инциденты с помощью встроенной системы управления инцидентами.

Guardium предоставляет встроенный механизм корреляции событий, происходящих в результате нарушения политик, для генерации оповещений о нужных ситуациях в среде – например, можно сформировать одно оповещение о подозрительной деятельности при наступлении нескольких событий, таких как отказ в доступе на нескольких серверах СУБД с одного клиентского IP-адреса. Комбинируя правила в политиках можно создать гибкую систему контроля и мониторинга доступа к среде СУБД.

Основным из преимуществ продукта IBM Guardium является то, что он позволяет интегрироваться практически с любым приложением, даже отечественной разработки. Интеграция Guardium с приложениями позволяет сделать абсолютно прозрачной запросы пользователей приложения к базам данных, а корреляция событий на уровне агрегатора позволяет получить полную картину происходящего в инфраструктуре баз данных и бизнес-приложений.

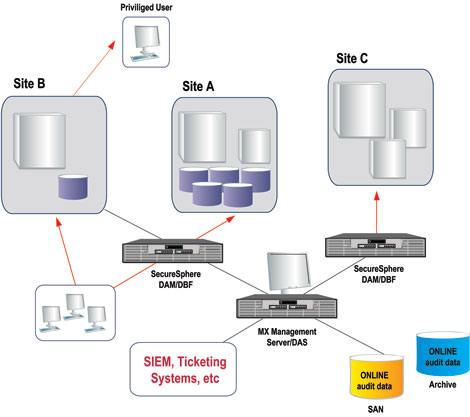

Вторым сильным игроком на российском рынке является компания Imperva и ее линейка продуктов SecureSphere. Подход Imperva несколько отличается от подхода IBM. Продукты линейки Imperva SecureSphere позволяют осуществлять комплексную защиту Web-приложений, а также достаточно надежно защищать данные, передаваемые через Web-приложения и хранимые в базах данных. И совсем недавно компания представила новый продукт линейки SecureSphere File Security, позволяющий отслеживать доступ к файлам, включая доступ привилегированных пользователей и приложений, выявлять и оповещать о нарушениях политики безопасности, а также блокировать при необходимости.

Продукт SecureSphere File Security является частью линейки SecureSphere Data Security Suite и интегрируется в общую систему защиты баз данных и приложений.

Imperva

Наряду с классическими средствами по периметровой и хостовой защите (МЭ, IDS/IPS, шифрование каналов передачи данных, антивирусное ПО и т.д.) применяют и дополнительные меры защиты. Это может быть использование виртуальной клавиатуры, карточек с сеансовыми ключами, ввод кода, указанного на картинке, проверка вводимых данных и т.д. Но реализация подобных мер по тем или иным причинам не всегда возможна. Нередки ситуации, когда сотрудники, которые разрабатывали Web-при-ложения, попросту уже не работают в компании, а также, когда доработка или изменение кода слишком трудоемки.

Недостаток же базовых средств защиты состоит в том, что они зачастую недостаточно эффективны в борьбе с атаками на Web-приложения. Поэтому для их защиты необходимо использовать специализированные средства. Для обеспечения безопасности работы приложений используются межсетевые экраны веб-приложений (WAF, Web Application Firewall). Чаще всего решения этого класса представляют собой программно-аппаратные комплексы, которые применяют наборы правил и политик безопасности к наблюдаемому HTTP-трафику, идущему от приложений к базе данных и в обратном направлении. Эти решения позволяют контролировать такие известные типы атак, как Cross-site Scripting (XSS) или SQL-инъекции. Настраивая правила под бизнес-приложения, можно обнаруживать и блокировать множество атак. Однако объём работ для выполнения этой настройки может быть существенен, кроме того, эта работа должна выполняться при внесении изменений в приложение.

Определённое влияние на появление решений этого класса оказал стандарт PCI DSS, требующий защиты информации о кредитных картах в публичных веб-приложениях по крайней мере, одним из двух методов: анализом кода веб-приложения: вручную, сканированием исходных кодов или оценкой уязвимости, либо установкой точки применения политики безопасности и централизованным автоматизированным методом.

Решения класса WAF часто называют 'Deep Packet Inspection Firewalls' (МСЭ с глубоким анализом пакетов), т.к. они анализируют каждый запрос и ответ на уровнях HTTP/HTTPS/SOAP/XML-RPC/Web-служб. При этом сами данные в базе данных остаются незащищёнными, их использование не отслеживается (фактически инспектируется только часть сетевых запросов к БД, идущих от сервера приложений). Как и обычные МСЭ защиты периметра, WAF необходимы, но далеко не всегда достаточны.

Устройства SecureSphere WAF предназначены для защиты Web-приложений от широкого спектра угроз. В отличие от традиционных систем IPS устройства SecureSphere способны отслеживать Web-сессии, проводить сравнительный анализ элементов структуры Web-приложений (cookie, параметры, поля форм и др.) с ожидаемыми элементами, хранимыми в их профилях, профилировать HTTP, HTTPS и XML-трафик. Среди наиболее распространённых атак, нацеленных на веб-приложения, можно выделить атаки на бизнес логику (parameter tampering), подмена сессий (session hijacking), повторение легальных сессий (session replay), подмена фрагментов данных (cookie injection, cookie poisoning), подбор паролей, нелегальное изменение HTTP пакетов (double encoding, malicious encoding) и атаки на XML и SOAP.

Что лучше?

Если говорить о сравнении продуктов Imperva с решением IBM Guardium, можно выделить несколько основных отличий. Во-первых, Guardium использует внутреннюю базу данных для хранения данных мониторинга и аудита, а Imperva хранит собранные данные в файлах. Оба подхода имеют и преимущества,и недостатки. Хранение данных мониторинга в базе данных значительно снижает скорость обработки запросов и записи в хранилище. Но зато увеличивает скорость работы с такими данными. Отчет проще выгрузить из структурированной базы данных, чем из файлового хранилища. Во-вторых, решение IBM намного сложнее при внедрении, в то время как продукты Imperva можно поставить в режим обучения и за несколько недель построить baseline, на основании которой можно достаточно оперативно сформировать политику безопасности. Но сложность во внедрении продуктов Guardium обусловлена огромным количеством настроек, параметров и функций, что в свою очередь дает преимущество опытному внедренцу в виде возможностей реализовать любую задачу. Из ключевых различий можно выделить еще и размер вендора. Софтверный гигант IBM обеспечивает отличный уровень технической поддержки пользователей, но все изменения в продукт вносятся с размеренностью и неспешностью, присущей всем большим компаниям. В это же время, компания Imperva достаточно небольшая, не имеет официально представительства в России и технической поддержки русскоязычных пользователей, но зато имеет возможность максимально оперативно и точно вносить изменения в продукт, удовлетворяя изысканные запросы пользователей.

Устройства Imperva автоматически профилируют Web-приложения с целью моделирования их структуры. Анализируя Web-трафик за определенный интервал времени, они создают профиль стандартного поведения приложения (автоматическое создание «белого» списка активности Web-приложений и пользователей). Далее устройства проводят корреляционный анализ отклонений от профиля с сигнатурами атак и при необходимости блокируют угрозу.

Использование профилей является действенным инструментом для выявления аномального поведения пользователей, ошибок в логике системы, определения типовых ролей и корректности предоставления ролей. Аналогичный подход верен и для продуктов Imperva для защиты баз данных. Для определения базового состояния контролируемой среды СУБД платформа Imperva сначала функционирует некоторое время в режиме обучения, анализируя весь трафик среды. В процессе обучения, платформой накапливается и анализируется статистика по загрузке SQL-трафика. После обучения автоматически формируются политики для их рассмотрения и дальнейшего применения эксплуатирующим платформу персоналом, как для нормального функционирования среды, так и для аномального поведения (доступ к критичным данным с неизвестных IP-адресов, доступ к системным таблицам или копирование данных с продуктивных систем на другие машины). Необходимо обеспечить максимальную безопасность в период обучения платформы Imperva, чтобы подозрительная активность не вошла в базовый «слепок» нормального функционирования среды, либо тщательно проанализировать, отредактировать и принять предложенные платформой после обучения политики.

Прикладные аспекты СОК

Каждая компания, решившаяся на построение Центра оперативного управления информационной безопасности, в первую очередь, ожидает от SOC повышение эффективности решения тех или иных прикладных задач в области защиты информации и обеспечения должного уровня ИБ. Это могут быть как частные задачи по защите информации и оперативному управлению, так и выполнение каких-либо требований в области обеспечения ИБ. Далее мы рассмотрим основные прикладные аспекты применения SOC в российской действительности.

В первую очередь, это защита персональных данных и данных о держателях платежных пластиковых карт.

SOC и защита персональных данных

Необходимость обеспечения безопасности персональных данных в наше время – объективная реальность. Информация о человеке имеет большую ценность. Более того, в руках мошенника она превращается в орудие преступления, в руках уволенного сотрудника – в средство мщения, в руках инсайдера – товар для продажи конкуренту. Именно поэтому персональные данные сегодня нуждаются в самой серьезной защите!

Сегодня вряд ли можно представить деятельность организации без обработки информации о человеке. В любом случае организация хранит и обрабатывает данные о сотрудниках, клиентах, партнерах и поставщиках. Утечка, потеря или несанкционированное изменение персональных данных приводит к невосполнимому ущербу, а порой и к полной остановке деятельности компании.

Понимая важность и ценность информации о человеке, а также заботясь о соблюдении прав своих граждан, государство требует от организаций обеспечить надежную защиту персональных данных. Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ «О персональных данных» регулирует отношения, связанные с обработкой и защитой сведений, которые принадлежат физическим лицам (субъектам персональных данных).

К персональным данным относится «любая информация, принадлежащая определенному физическому лицу, либо данные, которые могут однозначно такое лицо идентифицировать». Это может быть фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация, принадлежащая субъекту ПДн.

Оператором ПДн является «государственный орган, муниципальный орган, юридическое или физическое лицо, организующее или осуществляющее обработку персональных данных, а также определяющее цели и содержание обработки персональных данных», то есть все без исключения организации, которые имеют собственные отделы кадров, хранят и обрабатывают данные о клиентах, партнерах, подрядчиках и т.п.

Российским законодательством предусмотрена гражданская, уголовная, административная, дисциплинарная и иная ответственность за нарушение требований ФЗ № 152 «О персональных данных».

Система защиты ПДн является неотъемлемой частью общей системы обеспечения безопасности организации (используются уже имеющиеся в организации наработки по ИБ, при необходимости создаются новые компоненты системы, которые интегрируются без снижения производительности и не усложняют инфраструктуру).

Система защиты ПДн повышает фактическую защищенность и способствует выполнению требований бизнеса по защите коммерческой тайны.

При построении SOC в рамках реализации системы защиты ПДн специалисты нашей компании применяют современные технологии ведущих производителей в области защиты информации. К ним, в частности, относятся решения класса Security Information Management (ArcSight, Symantec, RSA envision), Database Activity Monitoring (IBM Guardium, Imperva), Identity Management и Information Right Management (Oracle), Data Loss Prevention («Инфосистемы Джет», Symantec, RSA), Configuration&Vulnerability Management (Positive Technologies).

Продукты класса Security Information Management, такие как ArcSight, Symantec SIM и RSA enVision применяются для обеспечения централизованного управления системой защиты персональных данных, что является требованием п. 2.4. раздела II. Методы и способы защиты информации от несанкционированного доступа Приказа ФСТЭК России № 58 от 5 февраля 2010 г. Данные системы осуществляют сбор, анализ (корреляцию) и контроль событий ИБ от различных средств защиты, что позволяет в режиме реального времени эффективно идентифицировать инциденты ИБ, с дальнейшей их передачей в систему управления инцидентами ИБ, получать реальные данные для анализа и оценки рисков, для принятия обоснованных решений по обеспечению ИБ и защите ПДн.

Решения по защите БД, такие как IBM Guardium, Imperva и Oracle позволяют реализовать функции регистрации и учета (в соответствии с п. 2.3 раздела II. Методы и способы защиты информации от несанкционированного доступа Приказа ФСТЭК России № 58 от 5 февраля 2010 г.) обращений всех пользователей к базам данных, содержащих ПДн, без снижения производительности серверов СУБД и значимого влияния на инфраструктуру информационных систем. Особенно необходимы продукты такого уровня в крупных территориально-распределенных организациях. Так, решения IBM Guardium выступают единой точкой контроля доступа всех пользователей, в том числе привилегированных, к базам данных любых производителей.

Требование по обеспечению анализа защищенности в соответствии с п. 2.2 раздела II. Методы и способы защиты информации от несанкционированного доступа Приказа ФСТЭК России № 58 от 5 февраля 2010 г. специалисты компании «Инфосистемы Джет» реализуют с помощью продукта MaxPatrol компании Positive Technologies. Данная система позволяет проводить регулярную инвентаризацию ресурсов ИС, выявлять уязвимости, связанные с ошибками в конфигурации программного обеспечения информационных систем персональных данных, которые могут быть использованы нарушителем для реализации атаки на систему, осуществлять контроль изменений настроек сетевого оборудования, операционных систем серверов и рабочих станций.

SOC и PCI DSS