Задача оценки рисков информационной безопасности сегодня воспринимается экспертным сообществом неоднозначно, и тому есть несколько причин. Во-первых, здесь не существует золотого стандарта или общепринятого подхода. Многочисленные стандарты и методики хоть и схожи в общих чертах, но значительно различаются в деталях. Применение той или иной методики зависит от области и объекта оценки. Но выбор подходящего способа может стать проблемой, если участники процесса оценки имеют различное представление о нем и о его результатах.

Во-вторых, оценка рисков информационной безопасности – это сугубо экспертная задача. Анализ факторов риска (таких как ущерб, угроза, уязвимость и т.д.), выполненный разными экспертами, часто дает различный результат. Недостаточная воспроизводимость результатов оценки ставит вопрос о достоверности и полезности полученных данных. Природа человека такова, что абстрактные оценки, особенно касающиеся вероятностных единиц измерения, воспринимаются людьми по-разному. Существующие прикладные теории, призванные учесть меру субъективного восприятия человека (например, теория проспектов), усложняют и без того непростую методологию анализа рисков и не способствуют ее популяризации.

В-третьих, сама процедура оценки рисков в ее классическом понимании, с декомпозицией и инвентаризацией активов – весьма трудоемкая задача. Попытка выполнить анализ вручную с применением обычных офисных инструментов (например, электронных таблиц) неизбежно тонет в море информации. Специализированные программные средства, предназначенные для упрощения отдельных этапов анализа рисков, в некоторой степени облегчают моделирование, но совершенно не упрощают сбор и систематизацию данных.

Наконец, до сих пор не устоялось само определение риска в контексте проблемы информационной безопасности. Достаточно взглянуть на изменения в терминологии документа ISO Guide 73:2009 в сравнении с версией от 2002 года. Если раньше риск определялся как потенциал нанесения ущерба вследствие эксплуатации уязвимости какой-либо угрозой, то теперь это эффект отклонения от ожидаемых результатов. Аналогичные концептуальные изменения произошли и в новой редакции стандарта ISO/IEC 27001:2013.

По этим, а также по ряду других причин к оценке рисков информационной безопасности относятся в лучшем случае с осторожностью, а в худшем – с большим недоверием. Это дискредитирует саму идею риск-менеджмента, что в результате приводит к саботажу этого процесса руководством, и, как следствие, возникновению многочисленных инцидентов, которыми пестрят ежегодные аналитические отчеты.

Учитывая сказанное, с какой стороны лучше подойти к задаче оценки рисков информационной безопасности?

Свежий взгляд

Информационная безопасность сегодня все больше ориентируется на бизнес-цели и встраивается в бизнес-процессы. Аналогичные метаморфозы происходят и с оценкой рисков – она приобретает необходимый бизнес-контекст. Каким критериям должна соответствовать современная методика оценки рисков ИБ? Очевидно, что она должна быть простой и достаточно универсальной, чтобы результаты ее применения вызывали доверие и были полезны всем участникам процесса. Выделим ряд принципов, на которых должна базироваться такая методика:

- избегать излишней детализации;

- опираться на мнение бизнеса;

- использовать примеры;

- рассматривать внешние источники информации.

Суть предлагаемой методики лучше всего продемонстрировать на практическом примере. Рассмотрим задачу оценки рисков информационной безопасности в торгово-производственной компании. С чего все обычно начинается? С определения границ оценки. Если оценка рисков осуществляется впервые, в ее границы должны быть включены основные бизнес-процессы, генерирующие выручку, а также обслуживающие их процессы.

В случае если бизнес-процессы не документированы, общее представление о них можно получить, изучив организационную структуру и положения о подразделениях, содержащие описание целей и задач.

Определив границы оценки, перейдем к идентификации активов. В соответствии с вышесказанным мы будем рассматривать основные бизнес-процессы в качестве укрупненных активов, отложив инвентаризацию информационных ресурсов на следующие этапы (правило 1). Это обусловлено тем, что методика предполагает постепенный переход от общего к частному, и на данном уровне детализации эти данные просто не нужны.

Факторы риска

Будем считать, что с составом оцениваемых активов мы определились. Далее необходимо идентифицировать угрозы и уязвимости, связанные с ними. Однако такой подход применим только при выполнении детального анализа рисков, где объектом оценки выступают объекты среды информационных активов. В новой версии стандарта ISO/IEC 27001:2013 фокус оценки рисков сместился с традиционных ИТ-активов на информацию и ее обработку. Поскольку на текущем уровне детализации мы рассматриваем укрупненные бизнес-процессы компании, достаточно идентифицировать только высокоуровневые факторы риска, присущие им.

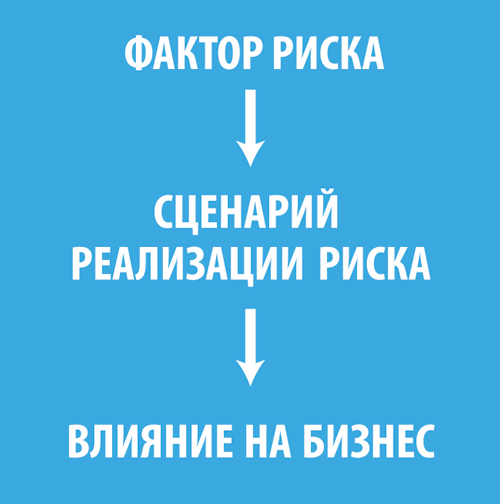

Фактор риска – это определенная характеристика объекта, технологии или процесса, которая является источником возникновения проблем в будущем. При этом мы можем говорить о наличии риска как такового только в том случае, если проблемы негативно скажутся на показателях деятельности компании. Выстраивается логическая цепочка:

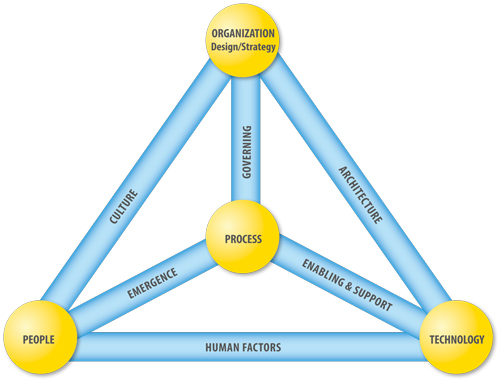

Таким образом, задача идентификации факторов риска сводится к выявлению неудачных свойств и характеристик процессов, которые определяют вероятные сценарии реализации риска, оказывающие негативное влияние на бизнес. Чтобы упростить ее решение, воспользуемся бизнес-моделью информационной безопасности, разработанной ассоциацией ISACA (см. рис. 1):

Рис. 1. Бизнес-модель информационной безопасности

В узлах модели указаны фундаментальные движущие силы любой организации: стратегия, процессы, люди и технологии, а ее ребра представляют собой функциональные связи между ними. В этих ребрах, в основном, и сконцентрированы основные факторы риска. Как несложно заметить, риски связаны не только с информационными технологиями.

Как идентифицировать факторы риска, опираясь на приведенную модель? Нужно привлечь к этому бизнес (правило 2). Бизнес-подразделения обычно хорошо представляют себе проблемы, с которыми сталкиваются в работе. Часто вспоминается и опыт коллег по отрасли. Получить эту информацию можно, задавая правильные вопросы. Вопросы, связанные с персоналом, целесообразно адресовать службе по работе с персоналом, технологические вопросы – службе автоматизации (ИТ), а вопросы, связанные с бизнес-процессами, – соответствующим бизнес-подразделениям.

В задаче идентификации факторов риска удобнее отталкиваться от проблем. Идентифицировав какую-либо проблему, необходимо определить ее причину. В результате может быть выявлен новый фактор риска. Основная сложность здесь заключается в том, чтобы не скатиться в частности. Например, если инцидент произошел вследствие неправомерных действий сотрудника, фактором риска будет являться не то, что сотрудник нарушил положение какого-то регламента, а то, что само действие стало возможным. Фактор риска – это всегда предпосылка к возникновению проблемы.

Для того чтобы персонал лучше понимал, о чем именно его спрашивают, желательно сопровождать вопросы примерами (правило 3). Ниже приведены примеры нескольких высокоуровневых факторов риска, которые могут быть характерны для многих бизнес-процессов:

Персонал:

- Недостаточная квалификация (ребро Human Factors на рис. 1)

- Нехватка сотрудников (ребро Emergence)

- Низкая мотивация (ребро Culture)

Процессы:

- Частое изменение внешних требований (ребро Governing)

- Неразвитая автоматизация процессов (ребро Enabling & Support)

- Совмещение ролей исполнителями (ребро Emergence)

Технологии:

- Устаревшее ПО (ребро Enabling & Support)

- Низкая подотчетность пользователей (ребро Human Factors)

- Гетерогенный ИТ-ландшафт (ребро Architecture)

Важным преимуществом предложенного способа оценки является возможность перекрестного анализа, при котором два разных подразделения рассматривают одну и ту же проблему под различными углами. Учитывая это обстоятельство, очень полезно задавать интервьюируемым вопросы типа: «Что вы думаете по поводу проблем, обозначенных вашими коллегами?». Это отличный способ получить дополнительные оценки, а также скорректировать уже имеющиеся. Для уточнения результата можно провести несколько раундов такой оценки.

Влияние на бизнес

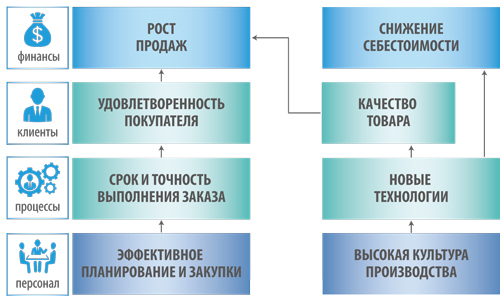

Как следует из определения риска, он характеризуется степенью оказываемого влияния на бизнес-показатели организации. Удобным инструментом, позволяющим определить характер влияния сценариев реализации риска на бизнес, является система сбалансированных показателей (Balanced Scorecards). Не углубляясь в детали, отметим, что Balanced Scorecards выделяет у любой компании 4 бизнес-перспективы, связанные иерархическим образом (см. рис. 2).

Рис. 2. Четыре бизнес-перспективы системы сбалансированных показателей

Применительно к рассматриваемой методике риск можно считать значимым, если он негативно сказывается хотя бы на одной из трех следующих бизнес-перспектив: финансы, клиенты и/или процессы (см. рис. 3).

Рис. 3. Основные показатели бизнеса

Например, фактор риска «Низкая подотчетность пользователей» может вылиться в сценарий «Утечка информации о клиентах». В свою очередь, это повлияет на бизнес-показатель «Количество клиентов».

Если в компании разработаны бизнес-метрики, это значительно упрощает ситуацию. Всякий раз, когда удается отследить влияние конкретного сценария реализации риска на один или несколько бизнес-показателей, соответствующий фактор риска может считаться значимым, а результаты его оценки необходимо зафиксировать в опросных листах. Чем выше в иерархии бизнес-метрик прослеживается влияние того или иного сценария, тем более значительны потенциальные последствия для бизнеса.

Задача анализа этих последствий является экспертной, поэтому она должна решаться с привлечением профильных бизнес-подразделений (правило 2). Для дополнительного контроля полученных оценок полезно использовать внешние источники информации, содержащие статистические данные о величине потерь в результате произошедших инцидентов (правило 4), например, ежегодный отчет «Cost of Data Breach Study».

Оценка вероятности

На завершающем этапе анализа для каждого идентифицированного фактора риска, воздействие которого на бизнес удалось определить, необходимо оценить вероятность реализации связанных с ним сценариев. От чего зависит эта оценка? В значительной степени от достаточности реализованных в компании защитных мер.

Здесь есть небольшое допущение. Логично предположить, что раз проблема была обозначена, значит, она по-прежнему актуальна. При этом реализованных мер, скорее всего, недостаточно для того, чтобы нивелировать предпосылки к ее возникновению. Достаточность контрмер определяется результатами оценки эффективности их применения, например, с помощью системы метрик.

Для оценки можно использовать простую 3-уровневую шкалу, где:

3 – реализованные контрмеры в целом достаточны;

2 – контрмеры реализованы недостаточно;

1 – контрмеры отсутствуют.

В качестве справочников с описанием контрмер можно использовать профильные стандарты и руководства, например CobiT 5, ISO/IEC 27002 и др. Каждая контрмера должна быть связана с конкретным фактором риска.

Важно помнить, что мы анализируем риски, связанные не только с использованием ИТ, но и с организацией внутренних информационных процессов в компании. Поэтому и контрмеры нужно рассматривать шире. Не зря в новой версии ISO/IEC 27001:2013 есть оговорка, что при выборе контрмер необходимо использовать любые внешние источники (правило 4), а не только Annex A, присутствующий в стандарте в справочных целях.

Величина риска

Для определения итоговой величины риска можно использовать простейшую таблицу (см. табл. 1).

Табл. 1. Матрица оценки риска

В том случае, если фактор риска затрагивает несколько бизнес-перспектив, например «Клиенты» и «Финансы», их показатели суммируются. Размерность шкалы, а также допустимые уровни рисков ИБ можно определять любым удобным способом. В приведенном примере высокими считаются риски, имеющие уровень 2 и 3.

На этом первый этап оценки рисков можно считать завершенным. Итоговая величина риска, связанного с оцениваемым бизнес-процессом, определяется как сумма составных величин по всем идентифицированным факторам. Владельцем риска можно считать лицо, ответственное в компании за оцениваемый объект.

Полученная цифра не говорит нам о том, сколько денег рискует потерять организация. Вместо этого она указывает на область концентрации рисков и характер их воздействия на бизнес-показатели. Эта информация необходима, для того чтобы в дальнейшем сфокусироваться на наиболее важных деталях.

Детальная оценка

Основное преимущество рассматриваемой методики состоит в том, что она позволяет выполнять анализ рисков информационной безопасности с желаемым уровнем детализации. При необходимости можно «провалиться» в элементы модели ИБ (рис. 1) и рассмотреть их более подробно. Например, определив наибольшую концентрацию риска в ребрах, связанных с ИТ, можно повысить уровень детализации узла «Technology». Если раньше в качестве объекта оценки рисков выступал отдельный бизнес-процесс, то теперь фокус сместится на конкретную информационную систему и процессы ее использования. Для того чтобы обеспечить требуемый уровень детализации, может потребоваться проведение инвентаризации информационных ресурсов.

Все это применимо и для других областей оценки. При изменении детализации узла «People» объектами оценки могут стать роли персонала или даже отдельные сотрудники. Для узла «Process» ими могут быть конкретные рабочие регламенты и процедуры.

При изменении уровня детализации автоматически изменятся не только факторы риска, но и применимые контрмеры. И то, и другое станет более специфичным для объекта оценки. При этом общий подход к выполнению оценки факторов риска не изменится. Для каждого идентифицированного фактора необходимо будет оценить:

- степень влияния риска на бизнес-перспективы;

- достаточность контрмер.

Российский синдром

Выход стандарта ISO/IEC 27001:2013 поставил многие российские компании в непростое положение. С одной стороны, у них уже сложился определенный подход к оценке рисков ИБ, основанный на классификации информационных активов, оценке угроз и уязвимостей. Национальные регуляторы успели выпустить ряд нормативных актов, поддерживающих этот подход, например, стандарт Банка России, приказы ФСТЭК. С другой стороны, в задаче оценки рисков давно назрела необходимость изменений, и теперь нужно модифицировать устоявшийся порядок, чтобы он отвечал и старым, и новым требованиям. Да, сегодня всё еще можно пройти сертификацию по стандарту ГОСТ Р ИСО/МЭК 27001:2006, который идентичен предыдущей версии ISO/IEC 27001, но это ненадолго.

Рассмотренная выше методика анализа рисков решает этот вопрос. Управляя уровнем детализации при выполнении оценки, можно рассматривать активы и риски в произвольном масштабе: начиная с бизнес-процессов и заканчивая отдельными информационными потоками. Этот подход удобен еще и потому, что позволяет охватить все высокоуровневые риски, не упустив ничего. При этом компания существенно снизит трудозатраты на дальнейший анализ и не потратит время на детальную оценку несущественных рисков.

Нужно отметить, чем выше детализация области оценки, тем большая ответственность возлагается на экспертов и тем большая компетенция необходима, ведь при изменении глубины анализа меняются не только факторы риска, но и ландшафт применимых контрмер.

Несмотря на все предпринимаемые попытки упрощения, анализ рисков информационной безопасности по-прежнему является трудоёмким и сложным. На руководителе этого процесса лежит особая ответственность. От того, насколько компетентно он выстроит подход и справится с поставленной задачей, будет зависеть множество вещей – от выделения бюджета на ИБ до устойчивости бизнеса.

Подписаться

Подписаться Читать в телеграм

Читать в телеграм